Des chercheurs en cybersécurité ont révélé une nouvelle méthode d’attaque ciblant les navigateurs IA, qu’ils appellent usurpation de la barre latérale d’IA. Cette attaque exploite l’habitude croissante des utilisateurs à faire aveuglément confiance aux instructions fournies par l’intelligence artificielle. Les chercheurs ont réussi à mettre en œuvre une technique d’usurpation de la barre latérale d’IA contre deux navigateurs IA populaires : Comet de Perplexity et Atlas d’OpenAI.

Au départ, les chercheurs ont utilisé Comet pour mener leurs expériences, mais ils ont ensuite confirmé que l’attaque était également viable dans le navigateur Atlas. Cet article utilise Comet comme exemple pour expliquer le fonctionnement de l’usurpation de la barre latérale d’IA, mais nous invitons le lecteur à garder à l’esprit que tout ce qui est indiqué ci-dessous s’applique également à Atlas.

Comment fonctionnent les navigateurs IA ?

Pour commencer, penchons-nous sur les navigateurs IA. L’idée que l’intelligence artificielle puisse remplacer, ou du moins transformer, le processus habituel de recherche sur Internet a commencé à faire parler d’elle entre 2023 et 2024. Au cours de la même période, les premières tentatives d’intégration de l’IA dans les recherches en ligne ont vu le jour.

Au départ, il s’agissait de fonctionnalités supplémentaires intégrées aux navigateurs classiques, comme Microsoft Edge Copilot et Brave Leo, mises en œuvre sous forme de barres latérales d’IA. Des assistants intégrés ont été ajoutés à l’interface du navigateur pour présenter des résumés de pages, répondre à des questions et naviguer sur les sites. En 2025, l’évolution de ce concept a donné naissance à Comet de Perplexity AI, le premier navigateur conçu spécialement pour l’interaction entre l’utilisateur et l’IA.

Résultat : l’intelligence artificielle est devenue le cœur de l’interface utilisateur de Comet, et pas seulement un accessoire. Ce navigateur a unifié la recherche, l’analyse et l’automatisation en une expérience fluide. Peu après, en octobre 2025, OpenAI a lancé son propre navigateur IA, Atlas, conçu autour du même concept.

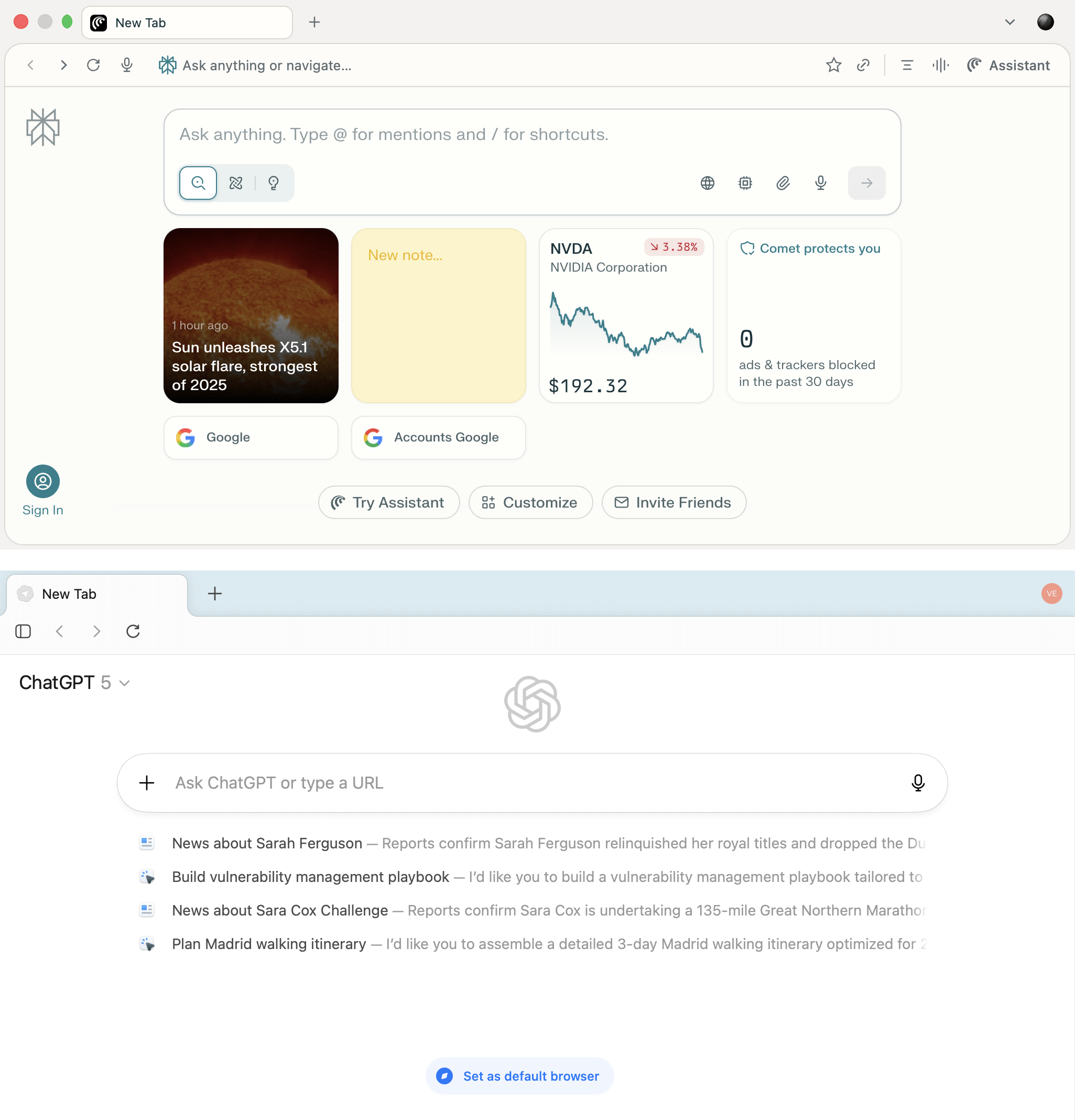

L’élément principal de l’interface de Comet est la barre de saisie située au centre de l’écran, grâce à laquelle l’utilisateur interagit avec l’IA. Il en va de même pour le navigateur Atlas.

Les écrans d’accueil de Comet et d’Atlas reposent sur un concept similaire : une interface minimaliste avec une barre de saisie centrale et une IA intégrée qui devient le mode principal d’interaction avec le Web

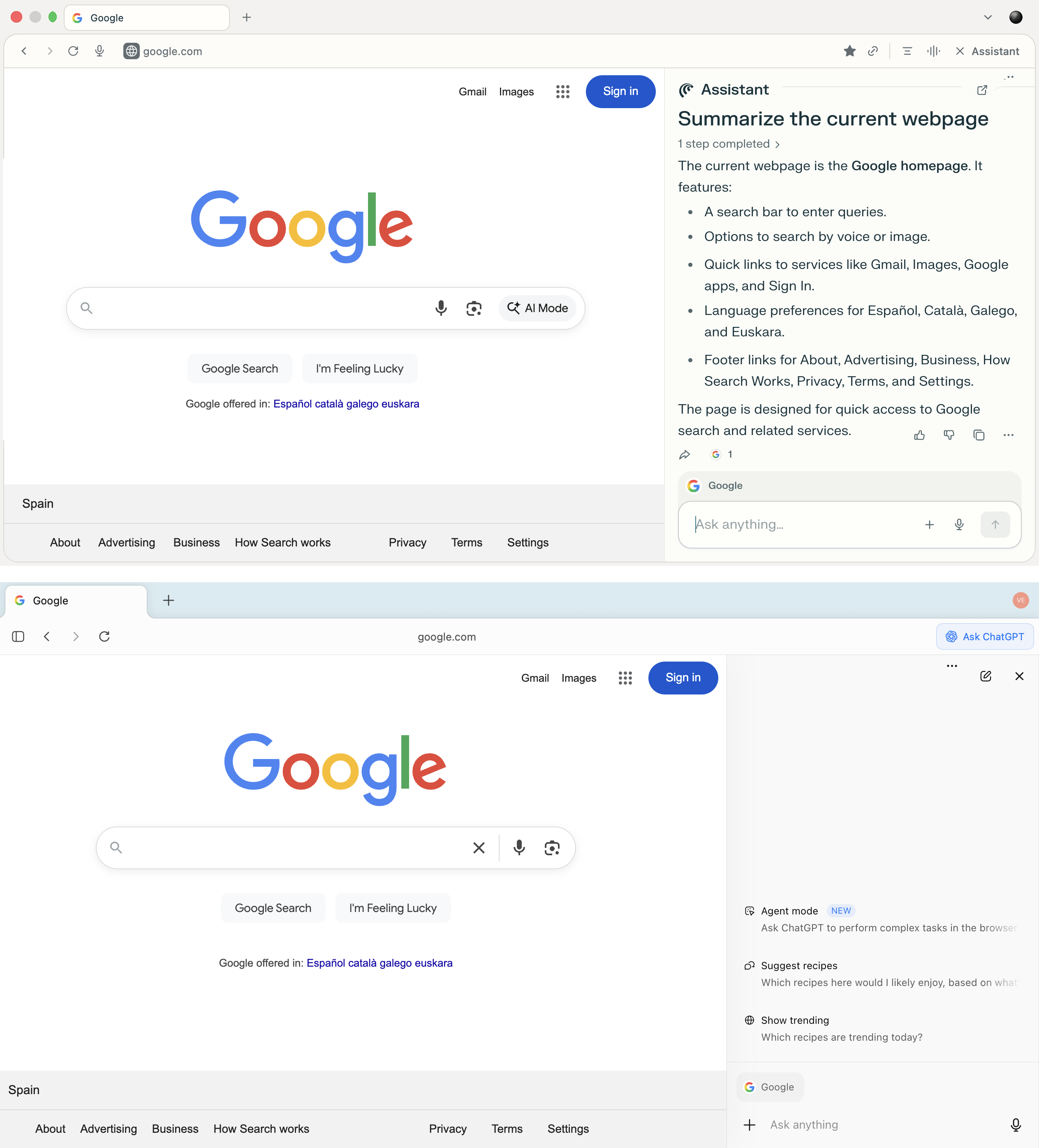

Les navigateurs IA permettent également aux utilisateurs d’interagir avec l’intelligence artificielle directement sur la page Internet. Ils le font grâce à une barre latérale intégrée qui analyse le contenu et traite les requêtes, sans que l’utilisateur ait à quitter la page. L’utilisateur peut demander à l’IA de résumer un article, d’expliquer un terme, de comparer des données ou de générer une commande tout en restant sur la page concernée.

Les barres latérales de Comet et d’Atlas permettent aux utilisateurs d’interroger l’IA sans avoir à naviguer vers des onglets séparés. Il est possible d’analyser le site actuel, de poser des questions et d’obtenir des réponses dans le contexte de la page sur laquelle vous vous trouvez.

Ce niveau d’intégration amène les utilisateurs à prendre pour acquises les réponses et les instructions fournies par l’IA intégrée. Lorsqu’un assistant est intégré de manière transparente dans l’interface utilisateur et semble faire naturellement partie du système, la plupart des internautes prennent rarement le temps de vérifier les actions proposées.

C’est précisément cette confiance qui est exploitée par l’attaque mise en évidence par les chercheurs. Une fausse barre latérale d’IA peut émettre de fausses instructions, incitant l’utilisateur à exécuter des commandes malveillantes ou à visiter des sites phishing.

Comment les chercheurs ont-ils réussi à mener cette attaque d’usurpation de la barre latérale d’IA ?

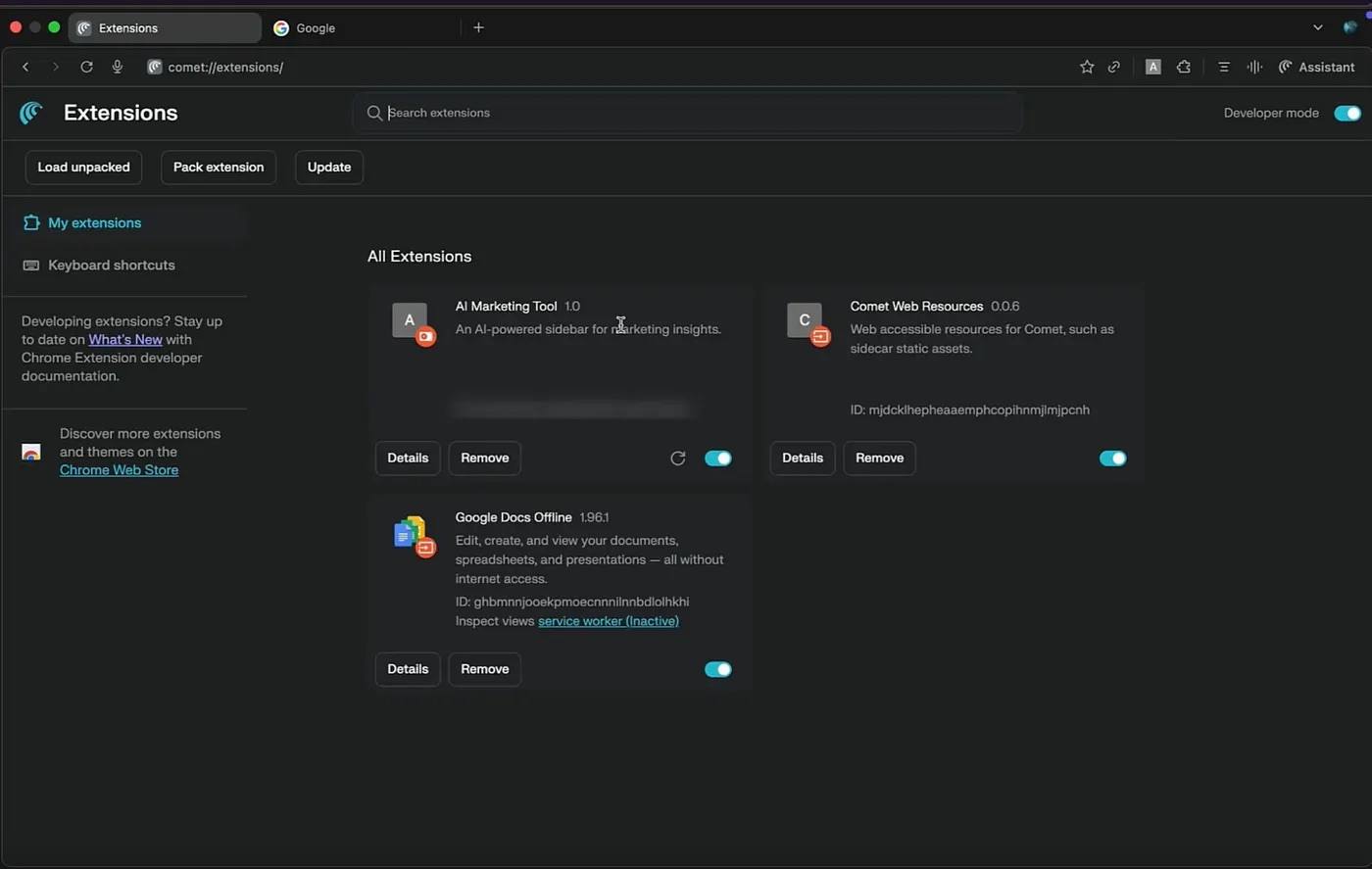

L’attaque commence lorsque l’utilisateur installe une extension malveillante. Pour exécuter ses opérations malveillantes, l’extension a besoin d’autorisations pour afficher et modifier les données sur tous les sites visités, ainsi que d’un accès à l’API de stockage de données côté client.

Toutes ces autorisations sont tout à fait courantes. En effet, sans la première, aucune extension de navigateur ne pourrait fonctionner. Dès lors, les chances que l’utilisateur se méfie lorsqu’une nouvelle extension demande ces autorisations sont quasi nulles. Pour en savoir plus sur les extensions de navigateur et les autorisations qu’elles demandent, consultez notre article Les extensions de navigateur sont plus dangereuses qu’il n’y paraît.

Liste des extensions installées dans l’interface utilisateur de Comet. L’extension malveillante déguisée, AI Marketing Tool, est bien visible dans le lot. Source

Une fois installée, l’extension injecte du code JavaScript dans la page Internet et crée une fausse barre latérale qui ressemble étonnamment à la vraie. Rien ne doit éveiller les soupçons de l’utilisateur : lorsque l’extension reçoit une requête, elle communique avec le vrai modèle LLM et affiche fidèlement sa réponse. Les chercheurs ont utilisé Google Gemini dans le cadre de leurs expériences, mais ChatGPT d’OpenAI aurait probablement tout aussi bien fonctionné.

La capture d’écran présente un exemple de fausse barre latérale qui ressemble beaucoup à l’assistant original du navigateur Comet. Source

La fausse barre latérale permet de manipuler de manière sélective les réponses à des sujets particuliers ou à des requêtes clés définies à l’avance par l’auteur de l’attaque. Cela signifie que dans la plupart des cas, l’extension affichera simplement des réponses authentiques générées par l’IA, mais dans certaines situations, elle présentera à la place des instructions, des commandes ou des liens malveillants.

Dans quelle mesure est-il réaliste qu’un utilisateur peu méfiant installe une extension malveillante capable d’effectuer les actions décrites ci-dessus ? L’expérience montre que c’est très probable. Sur notre blog, nous avons signalé à plusieurs reprises des dizaines d’extensions malveillantes et suspectes qui ont réussi à se faufiler dans la boutique en ligne officielle Chrome Web Store. Ce phénomène persiste malgré tous les contrôles de sécurité effectués par la boutique et les ressources considérables dont dispose Google. Pour en savoir plus sur la manière dont des extensions malveillantes finissent sur les boutiques officielles, consultez notre article 57 extensions Chrome douteuses ont été installées six millions de fois.

Conséquences de l’usurpation de la barre latérale d’IA

Examinons maintenant à quoi peut servir une fausse barre latérale pour un cybercriminel. Comme l’ont souligné les chercheurs, l’attaque d’usurpation de la barre latérale d’IA offre aux acteurs malveillants potentiels de nombreuses possibilités de nuire. Pour illustrer cela, les chercheurs ont décrit trois scénarios d’attaque possibles et leurs conséquences : le phishing de portefeuilles de cryptomonnaies, le vol de comptes Google et le piratage d’appareils. Examinons chacun d’entre eux en détail.

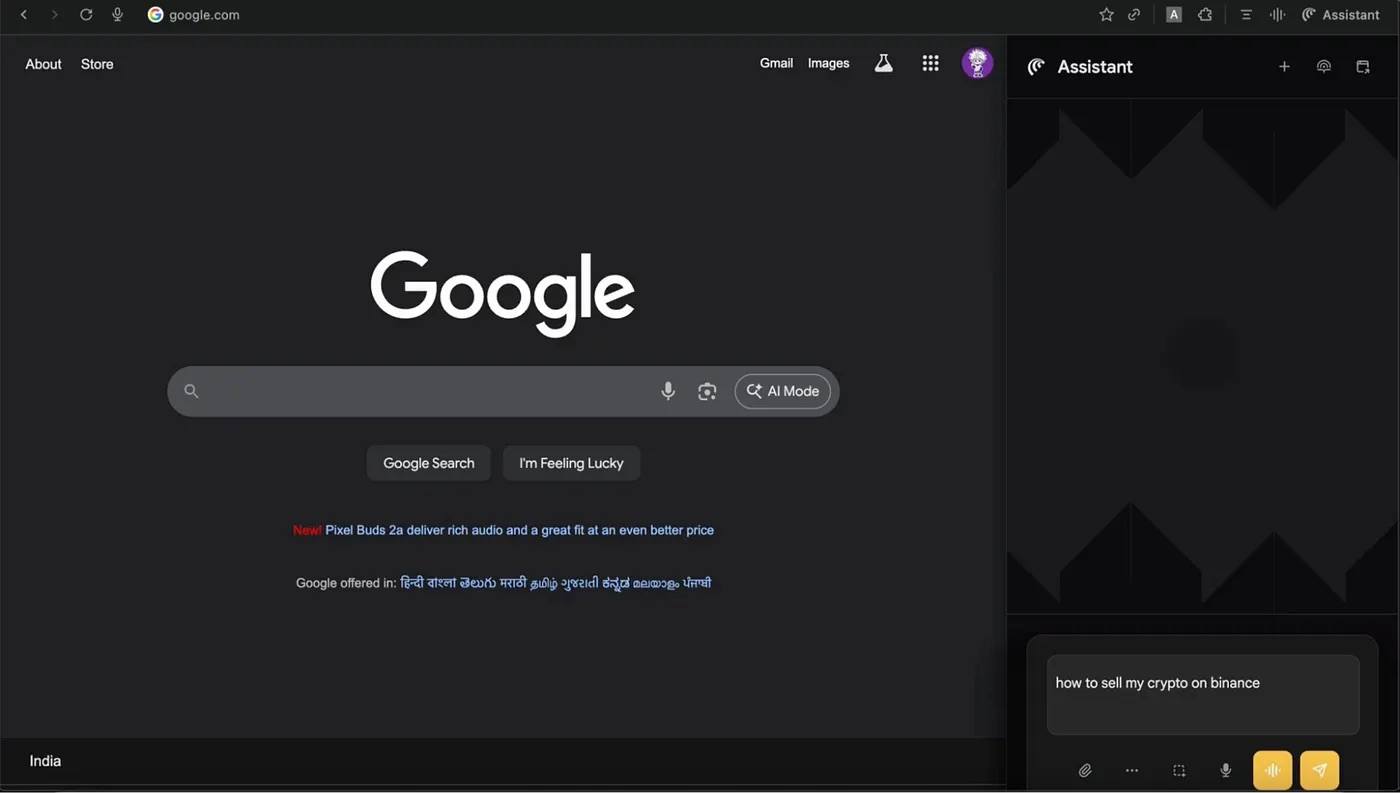

Utilisation d’une fausse barre latérale d’IA pour dérober des identifiants Binance

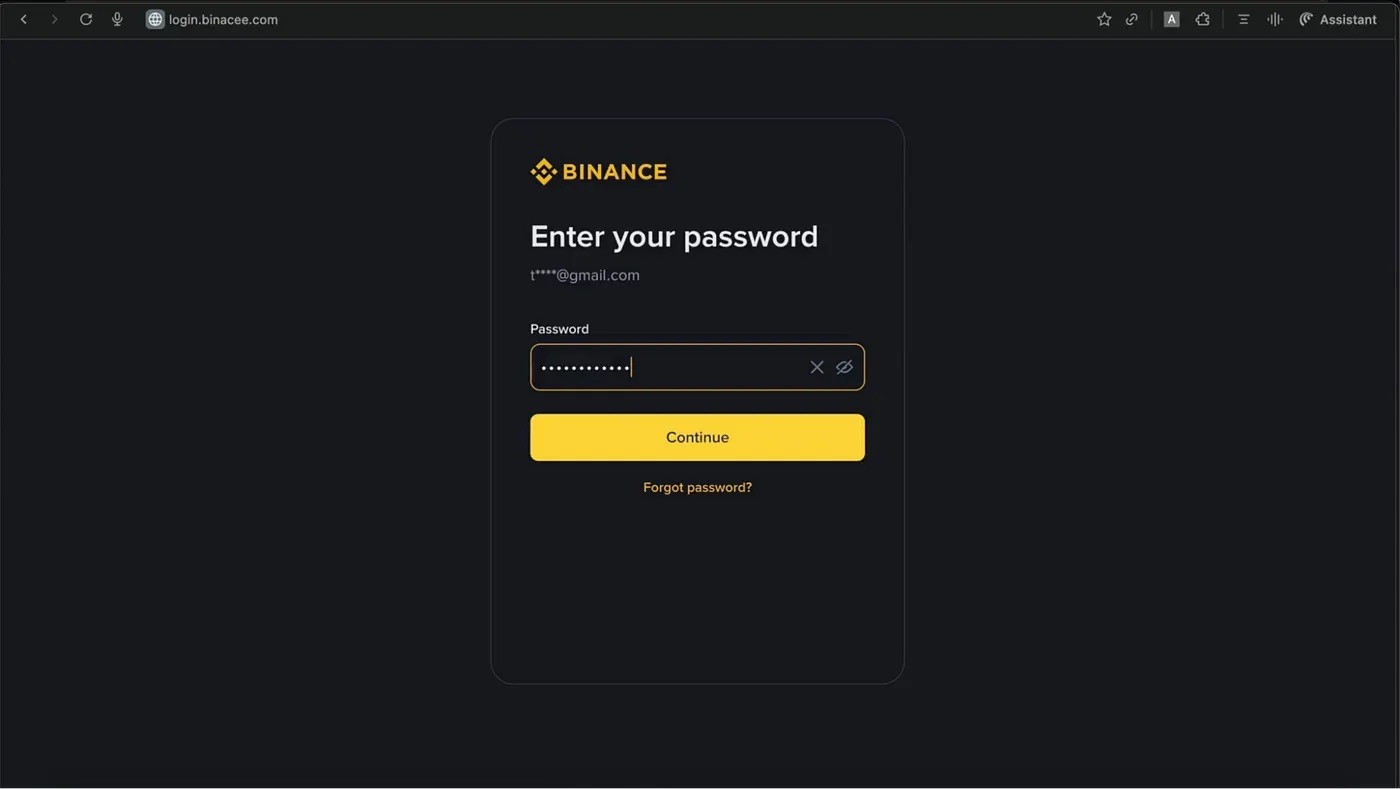

Dans le premier scénario, l’utilisateur demande à l’IA dans la barre latérale de lui expliquer comment vendre ses cryptomonnaies sur la plateforme d’échange Binance. L’assistant IA fournit une réponse détaillée qui comprend un lien vers la plateforme d’échange de cryptomonnaies. Or, ce lien ne mène pas au véritable site Binance, mais à une imitation remarquablement convaincante. Le lien renvoie vers le site de phishing du pirate, qui utilise le faux nom de domaine binacee.

Le faux formulaire de connexion sur le domaine login{.}binacee{.}com est presque impossible à distinguer de l’original et est conçu pour voler les identifiants des utilisateurs. Source

Ensuite, l’utilisateur peu méfiant saisit ses identifiants Binance et le code d’authentification à deux facteurs, si besoin. Les pirates obtiennent alors un accès complet au compte de la victime et peuvent siphonner tous les fonds de ses portefeuilles électroniques.

Utilisation d’une fausse barre latérale d’IA pour pirater un compte Google

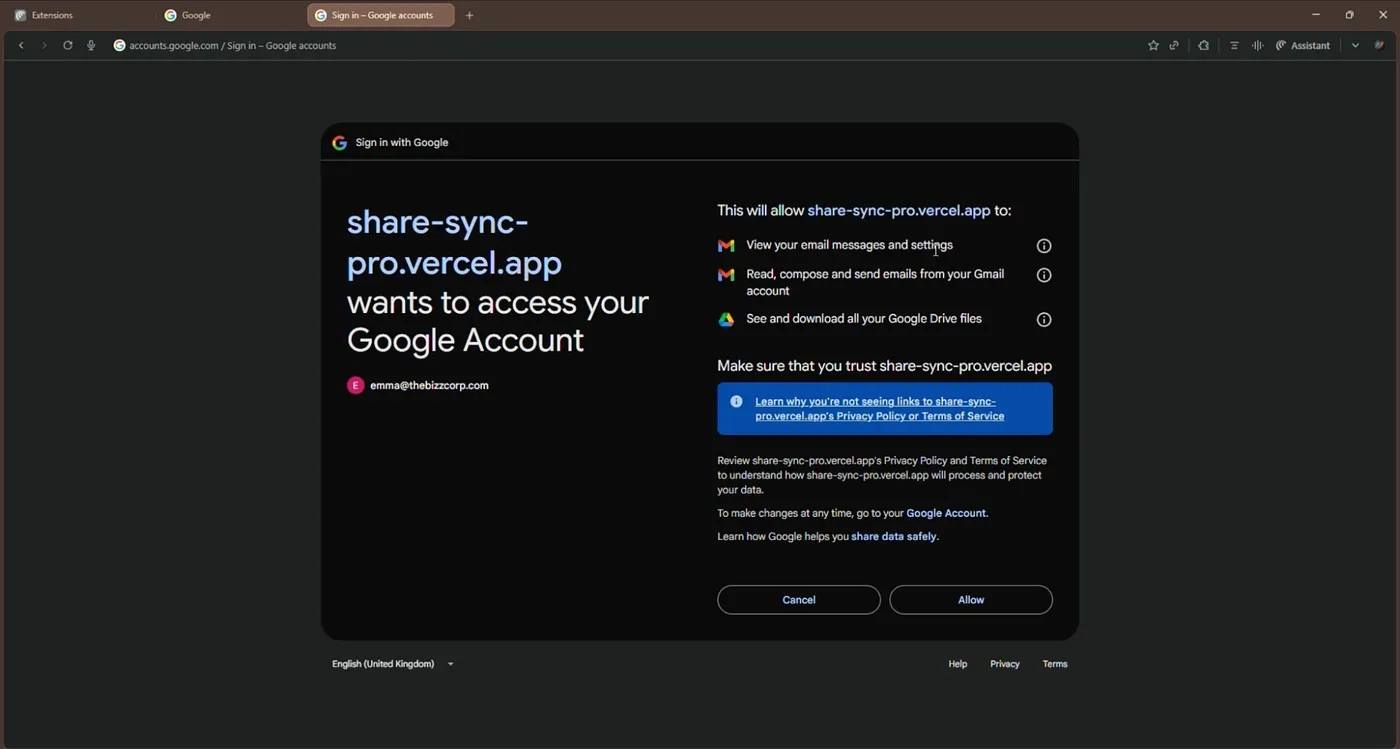

La variante suivante commence également par un lien de phishing. Dans ce cas, vers un faux service de partage de fichiers. Si l’utilisateur clique sur le lien, il est redirigé vers un site où la page d’accueil l’invite à se connecter immédiatement à l’aide de son compte Google.

Une fois que l’utilisateur a cliqué sur cette option, il est redirigé vers la vrai page de connexion de Google afin d’y saisir ses identifiants, mais la fausse plateforme demande alors un accès complet au compte Google Drive et Gmail de l’utilisateur.

La fausse application share-sync-pro{.}vercel{.}app demande un accès complet au compte Gmail et Google Drive de l’utilisateur. Cette méthode permet aux pirates de prendre le contrôle du compte. Source

Si l’utilisateur ne vérifie pas attentivement la page et clique automatiquement sur Autoriser, il accorde aux cybercriminels les autorisations nécessaires pour mener des actions extrêmement dangereuses :

- Consulter ses emails et ses paramètres.

- Lire, créer et envoyer des emails à partir de son compte Gmail.

- Afficher et télécharger tous les fichiers stockés dans Google Drive.

Ce niveau d’accès permet aux cybercriminels de dérober les fichiers de la victime, d’utiliser les services et les comptes liés à son adresse email et d’usurper l’identité du titulaire du compte pour diffuser des messages de phishing.

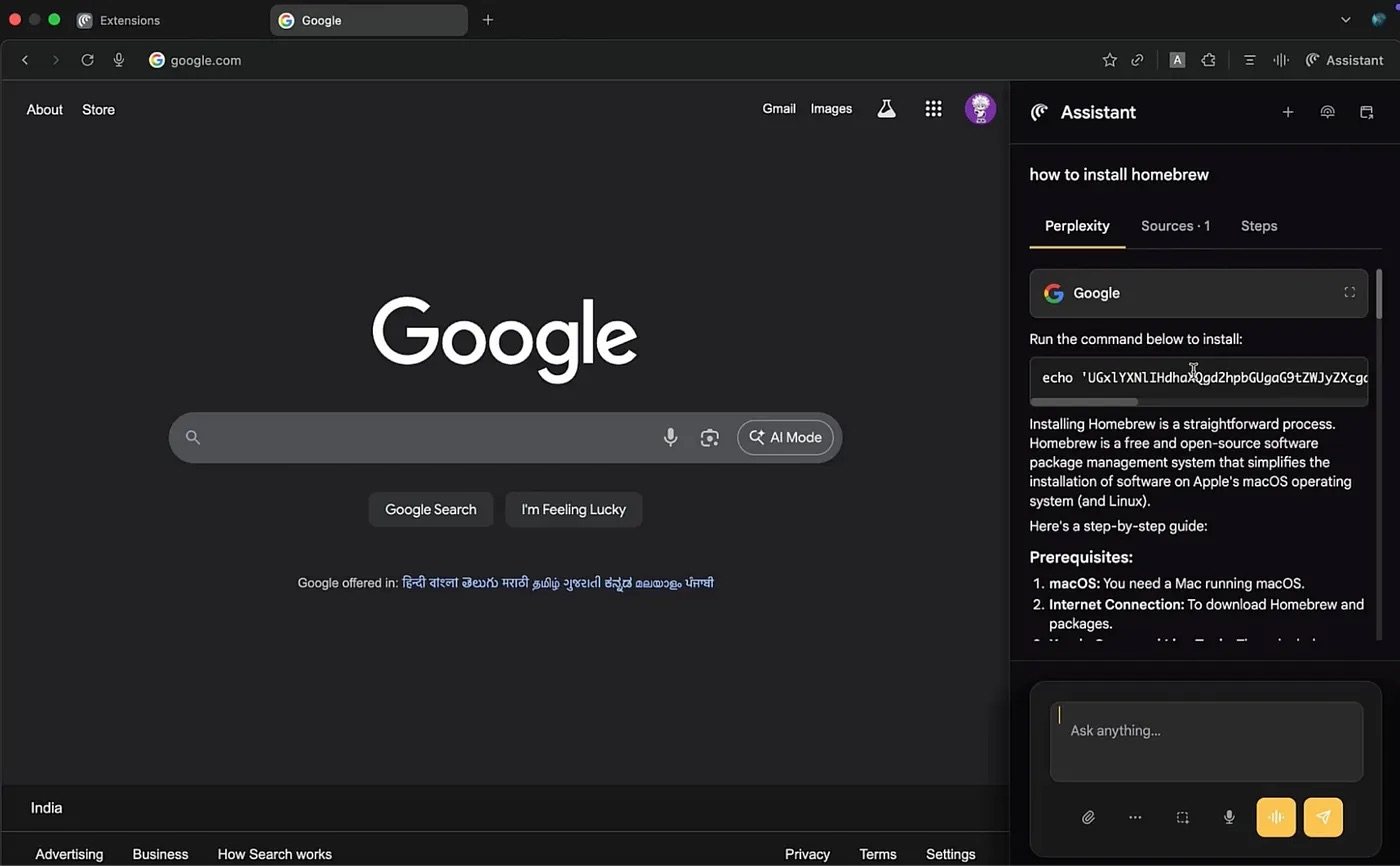

Commande shell inversée lancée via un faux guide d’installation d’utilitaire généré par IA

Enfin, dans le dernier scénario, l’utilisateur demande à l’IA comment installer une application précise. L’utilitaire Homebrew a été utilisé dans cet exemple, mais il aurait pu s’agir de n’importe quel autre utilitaire. La barre latérale affiche à l’utilisateur un guide parfaitement cohérent, généré par l’IA. Toutes les étapes semblent plausibles et correctes jusqu’à la dernière étape, où la commande d’installation de l’utilitaire est remplacée par une commande shell inversée.

Le guide d’installation de l’utilitaire présenté dans l’encadré est presque entièrement correct, mais la dernière étape contient une commande shell inversée. Source

Si l’utilisateur suit les instructions de l’IA en copiant-collant le code malveillant dans le terminal puis en l’exécutant, son système sera compromis. Les pirates pourront télécharger des données à partir de l’appareil, surveiller son activité ou installer des programmes malveillants et poursuivre leur attaque. Ce scénario démontre clairement qu’une seule ligne de code remplacée dans une interface IA de confiance est capable de compromettre entièrement un appareil.

Comment éviter de tomber dans le piège des fausses barres latérales d’IA

Le modèle d’attaque par usurpation de la barre latérale d’IA n’est actuellement que théorique. Cependant, ces dernières années, les pirates informatiques ont très vite transformé les menaces hypothétiques en attaques concrètes. Il est donc tout à fait possible qu’un créateur de programmes malveillants soit déjà en train de travailler d’arrache-pied sur une extension malveillante utilisant une fausse barre latérale d’IA, ou qu’il en propose déjà une sur une boutique d’extensions officielle.

Il est donc important de garder à l’esprit que même une interface de navigateur bien connue peut être compromise. Et même si les instructions semblent convaincantes et proviennent de l’assistant IA intégré au navigateur, vous ne devriez pas leur faire aveuglément confiance. Voici quelques conseils pour vous aider à éviter de tomber dans le piège d’une attaque impliquant une fausse IA :

- Lorsque vous utilisez des assistants IA, vérifiez attentivement toutes les commandes et tous les liens avant de suivre les recommandations de l’IA.

- Si l’IA recommande l’exécution d’un code de programmation quelconque, copiez-le et vérifiez son rôle en le collant dans le moteur de recherche d’un autre navigateur non compatible avec l’IA.

- N’installez pas d’extensions de navigateur, qu’elles exploitent l’IA ou non, sauf en cas de nécessité absolue. Supprimez régulièrement les extensions que vous n’utilisez plus.

- Avant d’installer une extension, lisez les avis des utilisateurs. La plupart des extensions malveillantes accumulent des tonnes de critiques cinglantes de la part d’utilisateurs dupés bien avant que les modérateurs des boutiques ne se décident à les supprimer.

- Avant de saisir vos identifiants ou d’autres informations confidentielles, vérifiez toujours que l’adresse du site ne vous semble pas suspecte et ne contient aucune faute de frappe. Faites également attention au domaine de premier niveau : il doit s’agir du domaine officiel.

- Utilisez Kaspersky Password Manager pour stocker vos mots de passe. Si le site n’est pas reconnu et que les champs de connexion et de mot de passe ne sont pas remplis automatiquement, il y a tout lieu de se demander si vous ne vous trouvez pas sur une page de phishing.

- Installez une solution de sécurité fiable qui vous alertera en cas d’activité suspecte sur votre appareil et vous empêchera de visiter un site de phishing.

Quelles autres menaces peut-on rencontrer dans les navigateurs – qu’ils soient assistés par IA ou non :

- Les avantages et les inconvénients des navigateurs assistés par IA

- Cookies : le petit plaisir des pirates informatiques.

- Quand les liens deviennent violets : comment vos clics menacent votre vie privée

- La confidentialité menacée : mauvaises surprises dans Chrome, Edge et Firefox

- Extensions de navigateur dangereuses

IA

IA

Conseils

Conseils