Imaginez que vous receviez un email indiquant que Google a reçu une citation à comparaître pour divulguer le contenu de votre compte. L’email semble tout à fait provenir de Google, et l’adresse de l’expéditeur semble également authentique : no-reply@accounts.google.com. Le moins que l’on puisse dire, c’est qu’il y a de quoi être décontenancé (ou peut-être paniqué), n’est-ce pas ?

Et quelle chance ! L’email contient un lien vers une page d’assistance de Google qui contient tous les détails. Le nom de domaine indiqué dans le lien semble également authentique et correspond à celui de Google…

Les lecteurs réguliers de notre blog ont probablement déjà deviné que nous évoquons ici un nouveau système de phishing. Et ils ont raison. Cette fois, les escrocs exploitent plusieurs services authentiques de Google pour tromper leurs victimes et rendre les emails aussi convaincants que possible. Comment ça marche…

Comment un email de phishing imite une notification officielle de Google

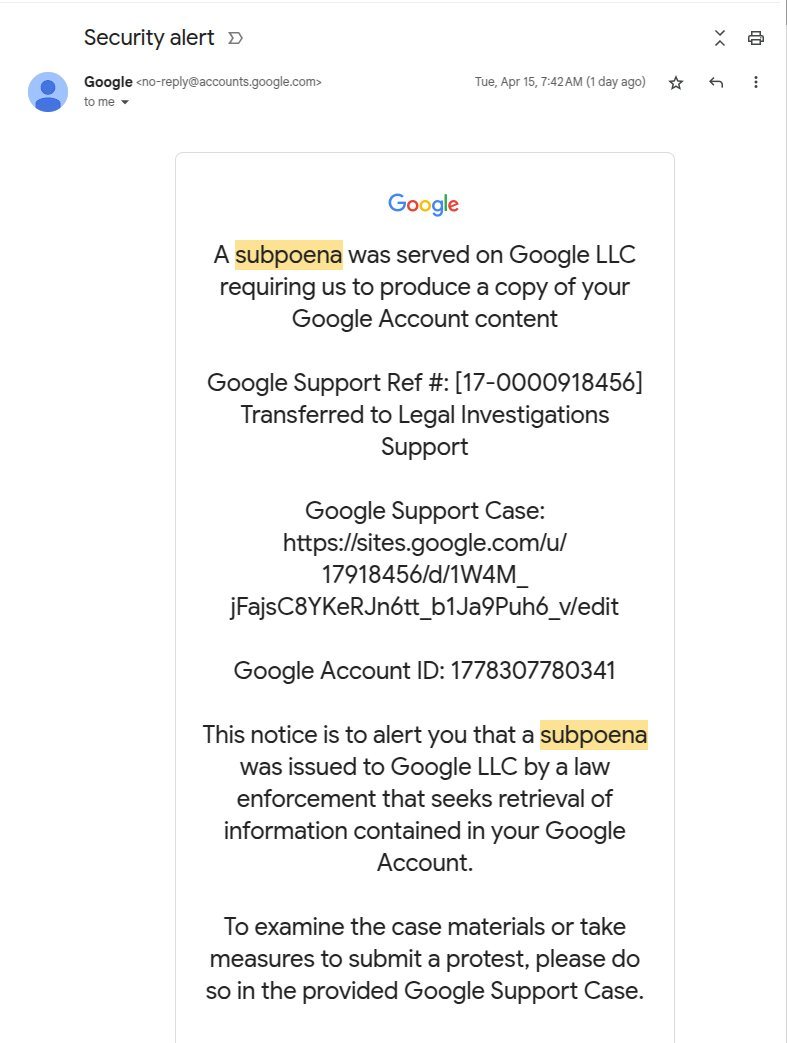

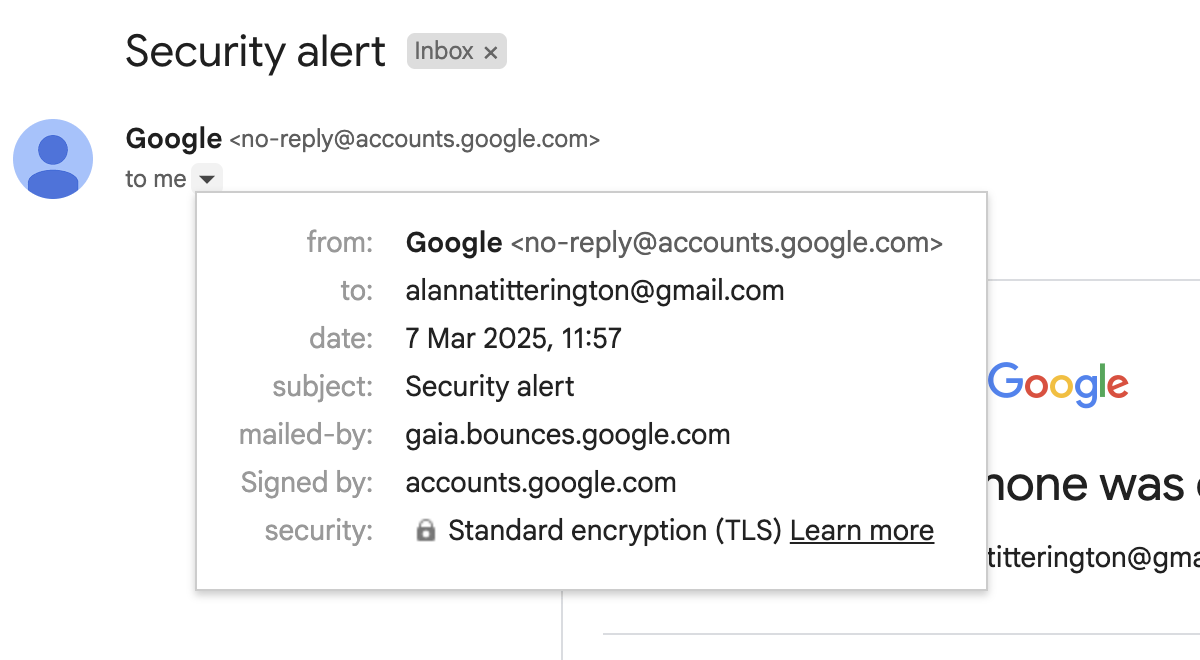

La capture d’écran ci-dessous présente l’email qui donne le coup d’envoi de l’attaque ; et il parvient de manière très crédible à se faire passer pour une alerte du système de protection des messageries de Google. Le message informe l’utilisateur que l’entreprise a reçu une citation à comparaître demandant l’accès aux données de son compte Google.

Email frauduleux provenant de l’adresse no-reply@accounts.google.com, déguisé en citation à comparaître adressée à Google LLC par les forces de l’ordre, exigeant de Google qu’il produise une copie du contenu du compte Google de l’utilisateur.Source

Le champ « de » contient une adresse Google authentique : no-reply@accounts.google.com. Il s’agit exactement de la même adresse que celle utilisée pour les notifications de sécurité de Google. L’email contient également quelques détails qui renforcent l’illusion d’authenticité : un identifiant de compte Google, un numéro de ticket d’assistance et un lien vers le dossier. Et, le plus important, l’email indique au destinataire que s’il souhaite en savoir plus sur le dossier ou contester la citation à comparaître, il peut le faire en cliquant sur un lien.

Le lien lui-même semble tout à fait crédible. L’adresse comprend le domaine officiel de Google et le numéro de ticket d’assistance mentionné ci-dessus. Et il faut être un utilisateur averti pour repérer le piège : les pages d’assistance de Google se trouvent à l’adresse support.google.com, or ce lien mène à l’adresse sites.google.com. Les escrocs comptent bien sûr sur les utilisateurs qui ne comprennent pas ces aspects techniques ou qui ne remarquent pas la substitution de mots.

Si l’utilisateur n’est pas connecté, un clic sur le lien le renvoie à une véritable page de connexion au compte Google. Après l’authentification, l’utilisateur atterrit sur une page à l’adresse sites.google.com, qui imite de manière assez convaincante le site d’assistance officiel de Google.

Voici à quoi ressemble la fausse page d’assistance de Google dont le lien figure dans l’email. Source

Or, il se trouve que le domaine sites.google.com appartient au service officiel Google Sites. Lancé en 2008, il s’agit d’un constructeur de sites Internet assez simpliste, qui n’a rien d’extraordinaire. La nuance importante concernant Google Sites est que tous les sites Internet créés au sein de la plateforme sont automatiquement hébergés sur un sous-domaine de google.com : sites.google.com.

Les pirates informatiques peuvent utiliser une telle adresse pour à la fois endormir la vigilance de leurs victimes et contourner les différents systèmes de sécurité, étant donné que les utilisateurs et les solutions de sécurité ont tendance à faire confiance au domaine Google. Il n’est pas étonnant que les escrocs utilisent de plus en plus Google Sites pour créer des pages de phishing.

Repérer les imitations : le diable se cache dans les détails (emails)

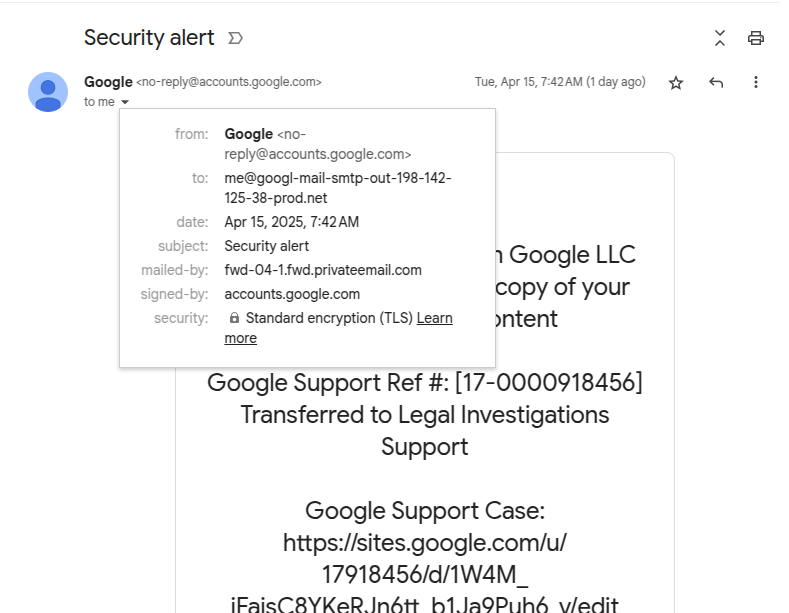

Nous avons déjà décrit le premier signe d’un email douteux : l’adresse de la fausse page d’assistance hébergée sur sites.google.com. L’en-tête de l’email peut également servir d’avertissement :

Repérez l’imitation : observez bien les champs « à » et « expédié par » dans l’en-tête. Source

Les champs auxquels il faut prêter attention sont « de« , « à » et « envoyé par« . Le champ « de » semble correct : l’expéditeur est l’adresse email officielle de Google, c’est-à-dire no-reply@accounts.google.com.

Mais voilà, le champ « à » juste en dessous révèle l’adresse réelle du destinataire, et celle-ci a l’air malveillante : me[@]googl-mail-smtp-out-198-142-125-38-prod[.]net. L’adresse s’efforce d’imiter une adresse technique de Google, mais la faute de frappe dans le nom de domaine de l’entreprise est très révélatrice. De plus, cette adresse n’a absolument rien à faire là, car ce champ est censé contenir l’adresse email du destinataire.

Alors que nous continuons à examiner l’en-tête, une autre adresse étrange ressort dans le champ « envoyé par« . Celui-ci n’a clairement rien à voir avec Google : fwd-04-1.fwd.privateemail[.]com. Une fois de plus, ce genre de non-sens n’a pas sa place dans un email authentique. À titre de référence, voici à quoi ressemblent ces champs dans une véritable alerte de sécurité Google :

Il n’est donc pas surprenant que ces signes subtils ne soient pas perçus par l’utilisateur moyen, surtout s’il est déjà effrayé par les problèmes juridiques qui se profilent à l’horizon. Pour compliquer les choses, le faux email est en fait signé par Google : le champ « signé par » indique accounts.google.com. Dans la suite de cet article, nous expliquerons comment les criminels sont parvenus à leurs fins, puis nous verrons comment éviter de se retrouver dans la même situation.

Reconstitution de l’attaque étape par étape

Pour comprendre exactement comment les escrocs ont réussi à envoyer un tel email et quelles étaient leurs intentions, les chercheurs en cybersécurité ont reconstitué l’attaque. Leur enquête a révélé que les pirates informatiques avaient utilisé le service Namecheap pour enregistrer le domaine googl-mail-smtp-out-198-142-125-38-prod[.]net (aujourd’hui révoqué).

Ensuite, ils ont à nouveau utilisé le même service pour configurer un compte de messagerie gratuit sur ce domaine : me[@]googl-mail-smtp-out-198-142-125-38-prod[.]net. Les criminels ont également enregistré une version d’essai gratuite de Google Workspace sur le même domaine. Les escrocs ont ensuite enregistré leur propre application Web dans le système OAuth de Google et lui ont octroyé l’accès à leur compte Google Workspace.

Google OAuth est une technologie qui permet aux applications Web tierces d’utiliser les données du compte Google pour authentifier les utilisateurs avec leur autorisation. Vous avez probablement déjà entendu parler de Google OAuth comme moyen d’authentification pour des services tiers : c’est le système que vous utilisez chaque fois que vous cliquez sur le bouton « Se connecter avec Google ». En plus de cela, les applications peuvent utiliser Google OAuth pour obtenir l’autorisation, par exemple, d’enregistrer des fichiers sur votre espace de stockage Google Drive.

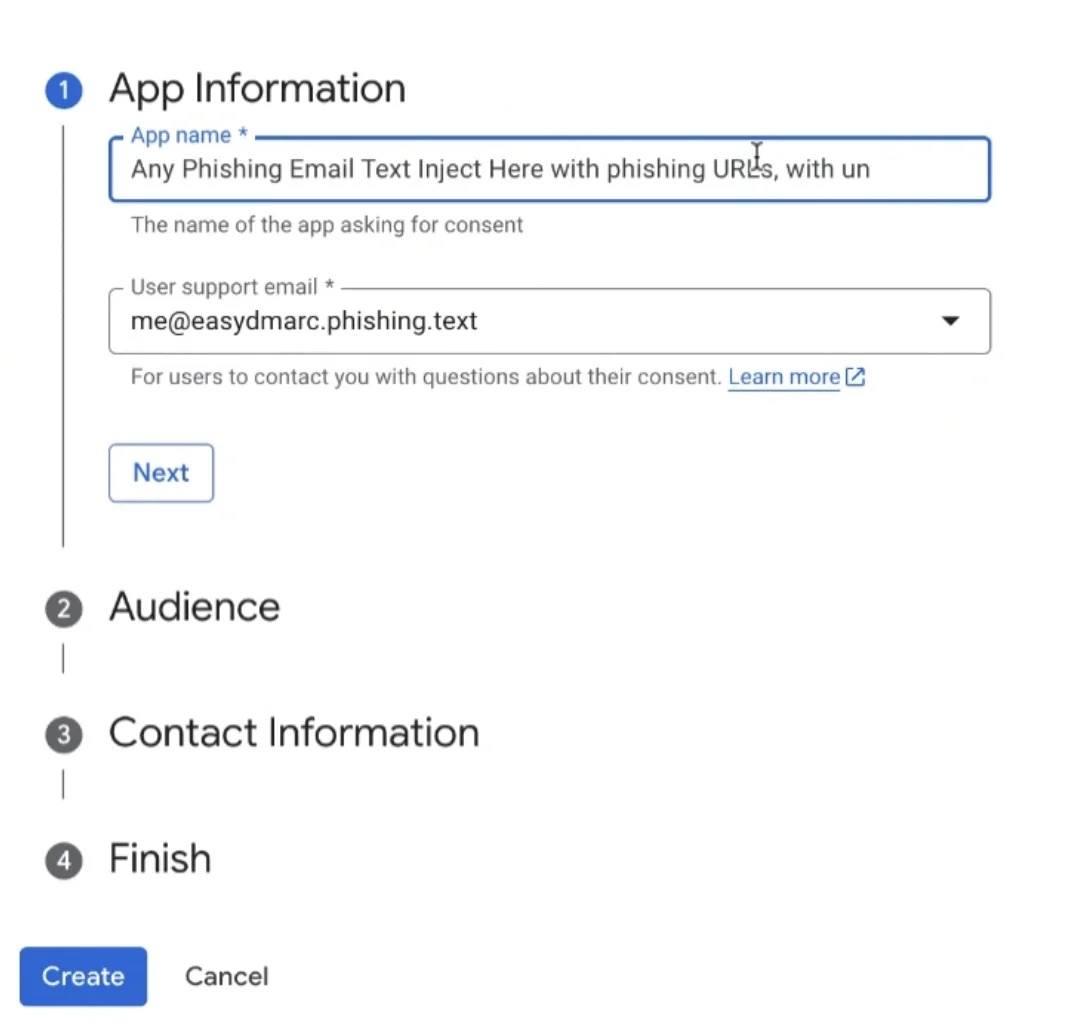

Mais revenons à nos escrocs. Après l’enregistrement d’une application Google OAuth, le service permet d’envoyer une notification à l’adresse email associée au domaine vérifié. Il est intéressant de noter que l’administrateur de l’application Web est libre de saisir manuellement n’importe quel texte en tant que « Nom de l’application », ce qui semble être ce que les criminels ont exploité.

Dans la capture d’écran ci-dessous, les chercheurs en font la démonstration en enregistrant une application portant le nom « Any Phishing Email Text Inject Here with phishing URL… ».

Enregistrement d’une application Web avec un nom arbitraire dans Google OAuth : le texte d’un email d’escroquerie avec un lien de phishing peut être saisi comme nom. Source

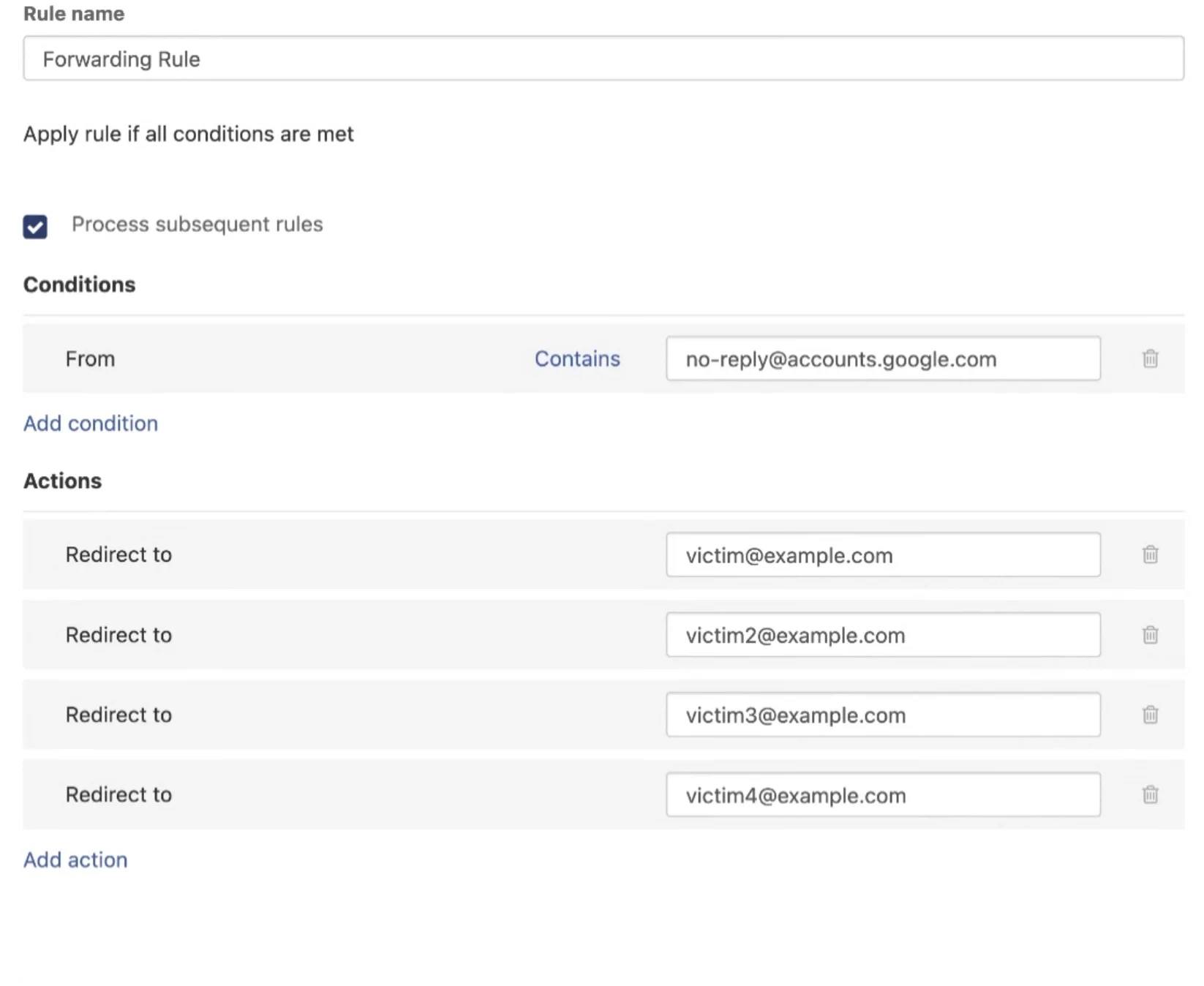

Google envoie alors une alerte de sécurité contenant ce texte de phishing à partir de son adresse officielle. Cet email est envoyé à l’adresse email de l’escroc sur le domaine enregistré via Namecheap. Ce service permet de transférer la notification reçue de Google à n’importe quelle adresse. Pour ce faire, il suffit de définir une règle de transfert spécifique et de préciser les adresses email des victimes potentielles.

Configuration d’une règle de transfert permettant d’envoyer le faux email à plusieurs destinataires. Source

Comment vous protéger contre des attaques de phishing comme celle-ci ?

Le but recherché par les auteurs de cette campagne de phishing n’est pas tout à fait clair. L’utilisation de Google OAuth pour s’authentifier ne signifie pas que les identifiants du compte Google de la victime sont communiqués aux escrocs. Le processus génère un jeton qui n’offre qu’un accès limité aux données du compte utilisateur, en fonction des autorisations accordées par l’utilisateur et des paramètres configurés par les escrocs.

D’après la fausse page d’assistance Google sur laquelle atterrit l’utilisateur trompé, l’objectif était de le convaincre de télécharger des « documents juridiques » censés être liés à son dossier. La nature de ces documents reste inconnue, mais il y a de fortes chances qu’ils contiennent du code malveillant.

Les chercheurs ont signalé cette campagne de phishing à Google. La société a reconnu qu’il s’agissait d’un risque potentiel pour les utilisateurs et travaille actuellement sur un correctif pour la vulnérabilité OAuth. Toutefois, on ne sait pas encore combien de temps il faudra pour résoudre le problème.

En attendant, voici quelques conseils pour vous aider à éviter de tomber dans ce genre de piège et d’autres pratiques de phishing complexes.

- Gardez votre calme si vous recevez un email de ce type. Commencez par examiner attentivement tous les champs de l’en-tête de l’email et comparez-les à des emails authentiques provenant de Google. Vous en avez probablement quelques-uns dans votre boîte de réception. Si vous constatez des différences, n’hésitez pas à cliquer sur « Supprimer ».

- Méfiez-vous des sites du domaine google.com créés à l’aide de Google Sites. Ces derniers temps, les escrocs exploitent de plus en plus ce service pour toute une série de stratagèmes de phishing.

- De manière générale, évitez de cliquer sur les liens contenus dans les emails.

- Utilisez une solution de sécurité efficace qui vous avertira à temps du danger et bloquera les liens de phishing.

Suivez les liens ci-dessous pour découvrir cinq autres exemples d’attaques de phishing inhabituelles.

- Le phishing clé en main

- Phishing progressif : comment les PWA peuvent être utilisées pour voler les mots de passe

- Attaque du navigateur dans le navigateur : une nouvelle technique de phishing

- Des programmes malveillants dans des liens « officiels » GitHub et GitLab

- Quand l’authentification à deux facteurs ne sert à rien

attaques de fishing

attaques de fishing

Conseils

Conseils