Voici la suite de notre Guide de survie dans le monde cybernétique. Trouvez notre guide complet ici : https://www.kaspersky.fr/blog/tag/securityIS

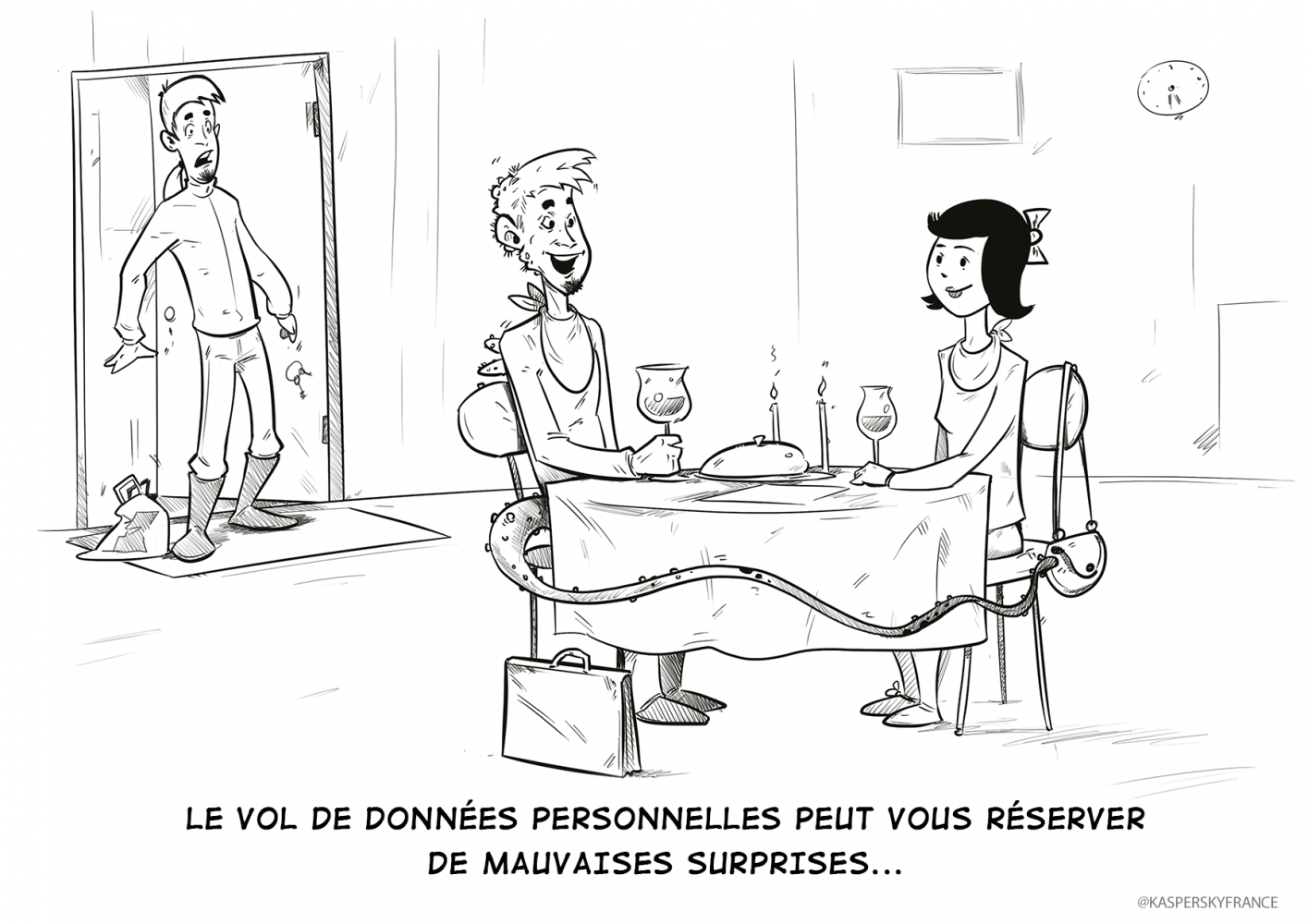

Voilà ce qui arrive quand tu te clones après avoir bu.

Voici la suite de notre Guide de survie dans le monde cybernétique. Trouvez notre guide complet ici : https://www.kaspersky.fr/blog/tag/securityIS Voilà ce qui arrive quand tu te clones après avoir bu.

Voici la suite de notre Guide de survie dans le monde cybernétique. Trouvez notre guide complet ici : https://www.kaspersky.fr/blog/tag/securityIS

Voilà ce qui arrive quand tu te clones après avoir bu.

Voici la suite de notre Guide de survie dans le monde cybernétique. Trouvez notre guide complet ici : https://www.kaspersky.fr/blog/tag/securityIS Il s’appelait Bender …

En nous appuyant sur le rapport Africa Cyberthreat Assessment Report qu’INTERPOL vient de publier, nous recensons les menaces qui visent le plus souvent les entreprises en développement et déterminons les façons d’y mettre fin.

Peut-on dire adieu aux mots de passe et passer aux clés d’accès ? Nous analysons les situations où c’est envisageable et celles où cela reste problématique.

Comment évaluer à l’avance toutes les complexités de l’intégration d’applications à code source ouvert et choisir les solutions les plus efficaces.

Bien que les projets à code ouvert vous permettent de créer presque n’importe quelle solution d’infosécurité, il est essentiel d’évaluer de manière réaliste les ressources de votre équipe et le temps qu’il vous faudra pour atteindre vos objectifs.