Imaginez que vous ayez été invité à une partie de poker privée avec des athlètes célèbres. À qui feriez-vous le plus confiance pour battre les cartes : un croupier ou un appareil automatisé spécialisé ? Fondamentalement, cette question revient à savoir en quoi vous avez le plus confiance : l’honnêteté du croupier ou la fiabilité de la machine. De nombreux joueurs de poker opteraient probablement pour un appareil spécialisé, car il est clairement plus difficile de le corrompre ou de le contraindre qu’un croupier humain. Cependant, en 2023, des chercheurs en cybersécurité ont démontré que l’un des modèles de mélangeurs de cartes les plus populaires, le DeckMate 2 fabriqué par Light & Wonder, était en réalité assez facile à pirater.

Deux ans plus tard, les enquêteurs ont retrouvé des indices montrant que ces appareils ont été trafiqués, non pas en laboratoire, mais bien en situation réelle. Cet article détaille le fonctionnement du mélangeur DeckMate 2, pourquoi sa conception facilite la tricherie, comment les criminels ont utilisé cette faille à leur avantage et quel est le rapport avec… le basket-ball.

Fonctionnement du mélangeur de cartes automatisé DeckMate 2

Le mélangeur automatique DeckMate 2 est entré en production en 2012. Depuis lors, il est devenu l’un des modèles les plus populaires, utilisé dans presque tous les grands casinos et clubs de poker privés du monde. L’appareil est en fait une boîte noire de la taille d’une déchiqueteuse de bureau classique, généralement installée sous la table de poker.

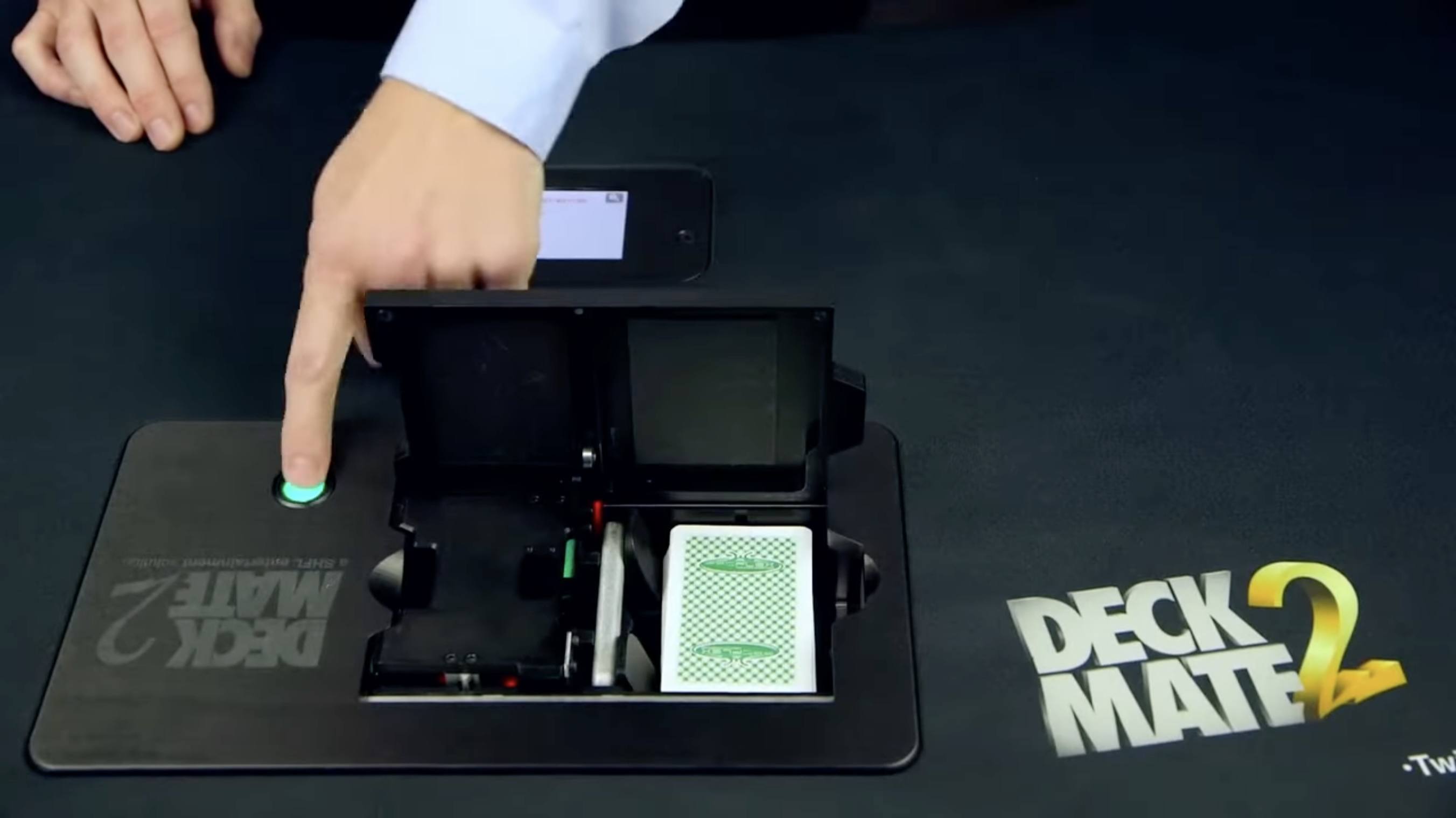

Le DeckMate 2 est un mélangeur de cartes automatisé professionnel qui mélange rapidement le jeu tout en vérifiant simultanément que les 52 cartes sont présentes et qu’aucune carte supplémentaire n’a été glissée dans le jeu. Source

Sur la surface de la table, seul un petit compartiment est visible, où sont placées les cartes à mélanger. La plupart des joueurs ordinaires ne se rendent probablement pas compte que la partie « sous-marine » de cet « iceberg » est beaucoup plus grande et complexe qu’il n’y paraît à première vue.

Voici à quoi ressemble le DeckMate 2 lorsqu’il est monté sur une table de jeu : tous les détails intéressants se cachent sous la surface. Source

Une fois que le croupier a placé le jeu de cartes dans le DeckMate 2, la machine fait passer les cartes une par une dans un module de lecture. À ce stade, l’appareil vérifie que le jeu contient bien les 52 cartes et rien d’autre. Si ce n’est pas le cas, l’écran connecté affiche une alerte. Par la suite, la machine mélange les cartes et rend le jeu au croupier.

Le DeckMate 2 ne prend que 22 secondes pour battre un jeu de cartes et vérifier celles-ci au passage. Pour contrôler s’il manque des cartes ou s’il y en a en trop, une caméra interne scanne chaque carte du jeu. Cette caméra intervient également dans le tri du jeu de cartes. Il est difficile d’imaginer l’utilité pratique de cette dernière fonctionnalité dans les jeux de cartes. On pourrait supposer que les concepteurs l’ont ajoutée simplement parce qu’ils en avaient la possibilité.

C’est cette caméra qui a littéralement permis aux chercheurs et aux acteurs malveillants de connaître la suite de cartes. Le modèle précédent, le Deck Mate, n’était pas équipé d’une telle caméra et ne permettait donc pas de voir l’ordre des cartes.

Pour empêcher les pirates informatiques d’accéder au système, le DeckMate 2 utilise un contrôle de hachage conçu pour confirmer que le logiciel n’a pas été modifié après son installation. Au démarrage, l’appareil calcule le hachage de son micrologiciel et le compare à la référence enregistrée dans sa mémoire. Si les valeurs correspondent, la machine considère que son micrologiciel n’a pas été altéré et poursuit son fonctionnement. Dans le cas contraire, l’appareil est censé détecter une tentative de violation.

De plus, le DeckMate 2 est équipé d’un port USB qui sert à charger les mises à jour du micrologiciel. Les appareils DeckMate 2 peuvent également être loués auprès du fabricant Light & Wonder plutôt que d’être achetés, souvent dans le cadre d’un forfait de paiement à l’utilisation. Dans ce cas, ils sont généralement équipés d’un modem cellulaire qui transmet les données d’utilisation au fabricant à des fins de facturation.

Comment les chercheurs ont réussi à compromettre le DeckMate 2

Les lecteurs de longue date de notre blog ont probablement déjà repéré plusieurs failles dans la conception du DeckMate 2 que les chercheurs ont exploitées pour leur démonstration de faisabilité. Celle-ci a été présentée lors de la conférence Black Hat sur la cybersécurité en 2023.

La première étape de l’attaque consistait à connecter un petit appareil au port USB. Pour leur démonstration, les chercheurs ont utilisé un micro-ordinateur Raspberry Pi, plus petit que la paume d’une main adulte. Cependant, ils ont noté qu’avec des ressources suffisantes, des acteurs malveillants pourraient exécuter la même attaque à l’aide d’un module encore plus compact, de la taille d’une clé USB standard.

Une fois connecté, l’appareil permettait de modifier discrètement le code du DeckMate 2 et d’en prendre le contrôle. De cette manière, les chercheurs ont également pu accéder à la caméra interne susmentionnée destinée à la vérification du jeu de cartes. Ils pouvaient alors visualiser l’ordre exact des cartes dans le jeu en temps réel.

Ces informations étaient ensuite transmises via Bluetooth à un téléphone situé à proximité, où une application expérimentale affichait la suite de cartes.

L’application expérimentale créée par les chercheurs : elle reçoit la commande de carte via Bluetooth depuis le DeckMate 2 piraté.Source

L’exploit repose sur le complice du tricheur qui utilise le téléphone sur lequel l’application est installée. Cette personne peut alors utiliser des gestes/signaux subtils pour avertir le joueur qui triche.

Pour parvenir à un tel niveau de contrôle sur le DeckMate 2, les chercheurs ont exploité une vulnérabilité liée à ses mots de passe codés en dur. Dans le cadre de leurs expériences, ils ont acheté plusieurs mélangeurs d’occasion, et l’un des vendeurs leur a fourni le mot de passe de service destiné à la maintenance du DeckMate 2. Les chercheurs ont extrait les mots de passe restants, y compris le mot de passe root, à partir du micrologiciel de l’appareil.

Ces mots de passe système sur le DeckMate 2 sont définis par le fabricant et sont très probablement identiques pour tous les appareils. En examinant le code du micrologiciel, les chercheurs ont découvert que les mots de passe étaient codés en dur dans le système, ce qui compliquait leur modification. Il est donc probable que le même ensemble de mots de passe, connu d’un cercle assez large de personnes, protège la majorité des machines en circulation. Autrement dit, presque tous les appareils pourraient être vulnérables à l’attaque mise au point par les chercheurs.

Pour contourner la vérification du hachage, les chercheurs ont simplement écrasé le hachage de référence stocké en mémoire. Au démarrage, l’appareil calculait le hachage du code modifié, le comparait à la valeur de référence à présent modifiée de la même manière et considérait le micrologiciel comme authentique.

Les chercheurs ont également noté que les modèles équipés de modems cellulaires pourraient potentiellement être piratés à distance, via une fausse station de base à laquelle l’appareil se connecterait plutôt qu’à une vraie antenne-relais. Bien qu’ils n’aient pas testé la viabilité de ce vecteur d’attaque, cette éventualité ne paraît pas invraisemblable.

Comment la mafia a utilisé des machines DeckMate 2 truquées dans des parties de poker réelles

Deux ans plus tard, les mises en garde des chercheurs ont été confirmées dans la pratique. En octobre 2025, le ministère américain de la Justice a inculpé 31 personnes pour avoir organisé une série de parties de poker frauduleuses. Selon les documents relatifs à ce dossier, lors de ces parties, un groupe criminel a utilisé divers moyens techniques pour obtenir des informations au sujet des mains de ses adversaires.

Pour ce faire, les criminels ont utilisé des cartes comportant des marques invisibles associées à des téléphones, des lunettes spéciales et des lentilles de contact capables de lire ces marques en toute discrétion. Fait plus important encore dans le contexte de cet article, les fraudeurs ont également utilisé des machines DeckMate 2 piratées, configurées pour transmettre secrètement des informations à propos des cartes qui se retrouveraient dans la main de chaque joueur.

Et c’est là que nous arrivons enfin à la partie concernant le basket-ball et les athlètes de la NBA. Selon l’acte d’accusation, plusieurs membres de familles mafieuses ainsi que d’anciens joueurs de la NBA étaient impliqués dans ce stratagème.

Selon l’enquête, les escrocs ont organisé une série de parties de poker à enjeux élevés pendant plusieurs années dans différentes villes des États-Unis. Des victimes fortunées ont été attirées par la possibilité de jouer à la même table que des stars de la NBA (qui nient tout acte répréhensible). Les enquêteurs estiment que les victimes ont perdu au total plus de 7 millions de dollars.

Les documents divulgués contiennent un rapport spectaculaire sur la manière dont les fraudeurs ont utilisé les machines DeckMate 2 piratées. Au lieu de compromettre les appareils DeckMate 2 d’autres personnes via un port USB, comme l’ont démontré les chercheurs, les criminels ont utilisé des mélangeurs prépiratés. Un épisode décrit même en détail comment des membres de la mafia ont dérobé un appareil compromis à son propriétaire sous la menace d’une arme.

Malgré cette particularité de la première étape de l’attaque, l’essence même de celle-ci est restée largement identique à celle de la démonstration de faisabilité des chercheurs. Les machines DeckMate 2 piratées transmettaient des informations à un opérateur distant, qui les envoyait à son tour au téléphone d’un joueur. Les criminels appelaient cet opérateur le « quarterback », c’est-à-dire le coordinateur. L’escroc utilisait ensuite des signaux subtils pour orienter le cours du jeu.

Quelles leçons pouvons-nous tirer de cette histoire ?

Dans leurs commentaires aux journalistes, les fabricants du mélangeur DeckMate 2 ont déclaré qu’à la suite des recherches sur la vulnérabilité de l’appareil, ils avaient apporté plusieurs modifications au matériel et au logiciel. Ces améliorations prévoyaient notamment la désactivation du port USB exposé et la mise à jour des routines de vérification du micrologiciel. Les casinos agréés ont certainement installé ces mises à jour. Enfin, espérons simplement que ce soit le cas.

Cependant, l’état de ces appareils utilisés dans les clubs de poker privés et les casinos illégaux reste très discutable. Ces établissements utilisent souvent des machines DeckMate 2 d’occasion qui ne sont ni mises à jour ni correctement entretenues, ce qui les rend particulièrement vulnérables. Et cela sans même tenir compte des cas où la maison elle-même pourrait avoir des raisons de truquer les machines.

Malgré les détails intrigants du piratage du DeckMate 2, cette opération repose sur des facteurs assez classiques : réutilisation de mots de passe, port USB et, bien sûr, salles de jeux non certifiées. À cet égard, le seul conseil à donner aux amateurs de jeux d’argent est de rester à l’écart des clubs illégaux.

La conclusion générale à tirer de cette histoire est que les mots de passe prédéfinis des systèmes doivent être modifiés sur tous les appareils, qu’il s’agisse d’un routeur Wi-Fi ou d’un mélangeur de cartes. Pour générer un mot de passe fort et unique et vous en souvenir, utilisez un gestionnaire de mots de passe fiable . À propos, vous pouvez également utiliser Kaspersky Password Manager pour générer des codes à usage unique pour les authentifications à deux facteurs.

Vulnérabilités

Vulnérabilités

Conseils

Conseils