Il s’agit certainement de l’histoire la plus marquante de 2021 : une étude publiée en juillet par le Guardian et 16 autres organisations médiatiques a laissé entendre que plus de 30 000 militants des droits de l’homme, journalistes et avocats partout dans le monde auraient été victimes de Pegasus. Pegasus, est un « programme légal de surveillance » développé par l’entreprise israélienne NSO. Selon ce rapport, intitulé Pegasus Project (Projet Pegasus), le malware a été largement déployé grâce à plusieurs exploits, dont plusieurs attaques sans clic et zero-day sous iOS.

Selon l’analyse médico-légale de plusieurs dispositifs mobiles, le laboratoire de sécurité d’Amnesty International a découvert que le programme était souvent utilisé de manière abusive à des fins d’espionnage. La liste des individus pris pour cible comprend 14 dirigeants politiques et de nombreux activistes, militants des droits de l’homme, dissidents et opposants.

Un peu plus tard en juillet, les représentants du gouvernement israélien se sont rendus au siège de NSO dans le cadre d’une enquête sur ces plaintes. En octobre, la Cour suprême de l’Inde a demandé à un comité technique d’enquêter sur l’utilisation de Pegasus pour espionnage de ses citoyens. En novembre, Apple a annoncé avoir intenté une action en justice contre NSO Group pour avoir développé un programme, avec un « programme malveillant et un logiciel espion », qui prend ses utilisateurs pour cible. Enfin et surtout, Reuters a publié en décembre que les téléphones du Département d’État américain ont été piratés par le logiciel malveillant Pegasus de NSO, comme Apple l’avait dit.

Ces derniers mois, de nombreux utilisateurs inquiets des quatre coins du monde m’ont demandé comment protéger leurs dispositifs mobiles de Pegasus et d’autres outils et logiciels malveillants similaires. C’est ce dont je vais vous parler dans cet article, tout en soulignant qu’aucune technique de défense n’est superflue. De plus, les cybercriminels changent régulièrement de mode opératoire et les méthodes de protection doivent être adaptées.

Comment vous protéger de Pegasus et d’autres logiciels espions avancés pour mobiles

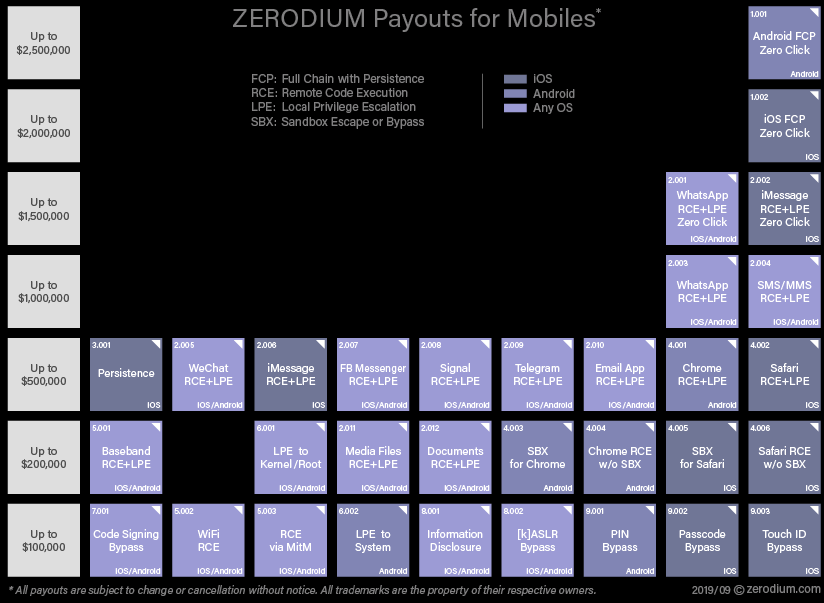

Nous devrions avant tout rappeler que Pegasus est un toolkit vendu aux États-nations à des prix relativement élevés. Le coût d’un déploiement complet peut facilement s’élever à des millions de dollars. De même, d’autres malwares mobiles d’APT peuvent être déployés grâce à des exploits sans clic et zero-day. Ces derniers coûtent extrêmement chers. Zerodium est un très bon exemple puisqu’une société de courtage d’exploits a payé 2,5 millions de dollars pour une chaîne d’infection sans clic persistante sous Android :

D’emblée, nous en tirons une conclusion importante : si l’espionnage informatique est financé par les États-nations, alors il dispose de vastes ressources. Lorsque l’acteur d’une menace peut dépenser des millions, voire des dizaines ou des centaines de millions de dollars dans des programmes d’attaque, il est peu probable que la cible puisse éviter l’infection. En d’autres termes, si un acteur de cette envergure peut s’en prendre à vous, il ne s’agit pas de savoir si « vous serez infecté » ; ce n’est qu’une question de temps et de ressources avant que l’infection ne vous atteigne.

Nous avons tout de même de bonnes nouvelles. Le développement de l’exploit et la guerre de l’information tiennent plus de l’art que de la science. Les exploits doivent être adaptés aux versions iOS et au matériel informatique, ce qui peut facilement être déjoué avec la sortie d’un nouveau système d’exploitation, de nouvelles techniques d’atténuation ou même de petits événements, comme ceux imprévus.

Cela étant dit, l’infection et le choix de l’objectif dépendent aussi du coût et d’établir à quel point l’attaque est difficile à réaliser. Même si nous ne pouvons pas toujours empêcher une exploitation et une infection réussies du dispositif mobile pris pour cible, nous pouvons essayer de rendre la tâche aussi complexe que possible.

Comment le faire en pratique ? Voici quelques points assez simples.

Comment vous protéger d’un logiciel espion avancé sous iOS

Redémarrez tous les jours. Selon une recherche d’Amnesty International and Citizen Lab, la chaîne d’infection Pegasus dépend souvent d’une vulnérabilité sans clic et zero-day non persistante, ce qui signifie qu’un redémarrage régulier permet de nettoyer le dispositif. Si l’appareil est redémarré tous les jours, les cybercriminels doivent l’infecter encore et encore. La probabilité de détection augmente avec le temps puisqu’il pourrait y avoir un bug, ou l’objet pourrait être enregistré et révéler la nature furtive de l’infection. À vrai dire, il ne s’agit pas d’une simple théorie ; nous l’avons mis en pratique. Nous avons analysé un cas au cours duquel un dispositif mobile a été pris pour cible via un exploit sans clic (FORCEDENTRY de toute évidence). Le propriétaire de l’appareil l’a redémarré régulièrement et l’a fait dans les 24 heures suivant l’attaque. Les cybercriminels ont essayé de s’en prendre à lui plusieurs fois, mais ont abandonné après avoir été expulsés plusieurs fois après un redémarrage.

NoReboot : un faux redémarrage pour s’installer dans le système

Désactivez iMessage. La fonctionnalité iMessage fait partie d’iOS et est activée par défaut, ce qui fait d’elle un vecteur d’attaque particulièrement attrayant. Comme ce service est activé par défaut, c’est un excellent mécanisme de livraison pour les chaînes sans clic et, pendant plusieurs années, les exploits iMessage étaient très demandés et étaient très bien payés par les sociétés de courtage d’exploits. Le fondateur de Zerodium, Chaouki Bekrar, a écrit à WIRED en 2019 et a affirmé qu’au cours des derniers mois, il avait observé une hausse du nombre d’exploits iOS, la plupart pour des chaînes Safari et iMessage, et qu’ils étaient développés et vendus par des chercheurs dans le monde entier. Le marché zero-day est tellement inondé d’exploits pour iOS qu’il a récemment commencé à en refuser. Nous savons que beaucoup pourraient ne pas vivre sans iMessage (nous y reviendrons plus tard), mais si Pegasus ou tout autre malware mobile haut-de-gamme d’APT est dans votre modèle de menace, vous gagnez au change.

Désactivez FaceTime. Même conseil que ci-dessus.

Gardez votre dispositif mobile à jour. Installez les derniers correctifs iOS dès qu’ils sont disponibles. Tout le monde ne peut pas se permettre d’exploiter des failles sans clic et zero-day. D’ailleurs, la plupart des kits d’exploits pour iOS que nous détectons se servent de vulnérabilités déjà corrigées. Néanmoins, beaucoup d’utilisateurs utilisent une vieille version ou retarde l’installation des mises à jour pour une quelconque raison. Si vous voulez avoir de l’avance sur les cybercriminels des États-nations, ou du moins sur quelques-uns, mettez votre dispositif à jour dès que possible et sachez que vous n’avez pas besoin d’attendre une mise à jour des émoticônes pour installer les patchs.

Ne cliquez pas sur les liens reçus par message. Ce conseil est simple mais particulièrement efficace. Certains clients de Pegasus ne peuvent pas acheter des chaînes sans clic et zero-day qui coûtent des millions et se contentent d’exploits à un clic. L’utilisateur les reçoit par message, souvent un SMS, mais ils peuvent aussi être reçus via d’autres applications de messagerie ou par e-mail. Si vous recevez un SMS ou un message intéressant avec un lien, ouvrez-le depuis votre ordinateur, de préférence en utilisant Tor Browser ou, encore mieux, en utilisant un système d’exploitation sécurisé et non-persistant comme Tails.

SMS avec un lien malveillant utilisé contre un militant politique. Source : Citizen Lab

Naviguez sur Internet en utilisant un autre navigateur, comme Firefox Focus au lieu de Safari ou de Chrome. Même si les navigateurs sous iOS utilisent presque tous le même moteur, Webkit, certains exploits ne fonctionnent pas bien lorsque vous utilisez d’autres navigateurs, comme c’est le cas avec les APT LightRighter, TwoSailJunk :

Le kit de l’exploit LightRiver cherche « Safari » dans la chaîne d’agent utilisateur

Voici les chaînes d’agent utilisateur sous iOS pour Safari, Chrome et Firefox Focus :

- Safari : Mozilla/5.0 (iPhone; CPU iPhone OS 15_1 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/15.1 Mobile/15E148 Safari/604.1

- Chrome: Mozilla/5.0 (iPhone; CPU iPhone OS 15_1 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) CriOS/96.0.4664.53 Mobile/15E148 Safari/604.1

- Firefox Focus: Mozilla/5.0 (iPhone; CPU iPhone OS 15_1 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) FxiOS/39 Mobile/15E148 Version/15.0

Utilisez toujours un VPN qui cache votre trafic. Certains exploits sont livrés via les attaques MitM de l’opérateur GSM, en utilisant des sites HTTP ou en piratant le DNS. Si vous utilisez un VPN pour cacher votre trafic, votre opérateur GSM a plus de mal à s’en prendre directement à vous par Internet. Cela complique aussi le processus du choix de l’objectif si les cybercriminels contrôlent votre flux de données, par exemple lors de l’itinérance des données mobiles. Il convient de souligner que tous les VPN ne sont pas identiques et qu’il ne faut pas utiliser n’importe lequel. Nous ne cherchons pas à favoriser un quelconque fournisseur de VPN, mais voici quelques éléments à prendre en compte lorsque vous recherchez un abonnement VPN pour maintenir votre anonymat :

- Le mot abonnement prend tout son sens ; oubliez les VPN « gratuits ».

- Recherchez des services avec lesquels vous pouvez accepter des paiements en cryptomonnaie.

- Recherchez des services qui ne vous demandent pas de saisir vos informations de connexion.

- Essayez d’éviter les applications de VPN. Utilisez plutôt des outils open-source comme OpenVPN, WireGuard et les profils VPN.

- Ne choisissez pas un service VPN nouveau, et optez plutôt pour des services reconnus qui existent depuis longtemps.

Installez une application de sécurité qui vérifie si le dispositif est débloqué et vous avertit. Les cybercriminels, frustrés de voir que vous ne cessez de les expulser, vont éventuellement déployer un mécanisme de persistance et débloquer votre dispositif. C’est à ce moment-là que nous avons le plus de chances de les attraper et nous pouvons profiter du fait que le téléphone soit débloqué pour y parvenir.

Faites des sauvegardes iTunes une fois par mois. Cela permet de diagnostiquer et de détecter les infections plus tard, notamment en utilisant le merveilleux paquet MVT d’Amnesty International (nous y reviendrons plus tard).

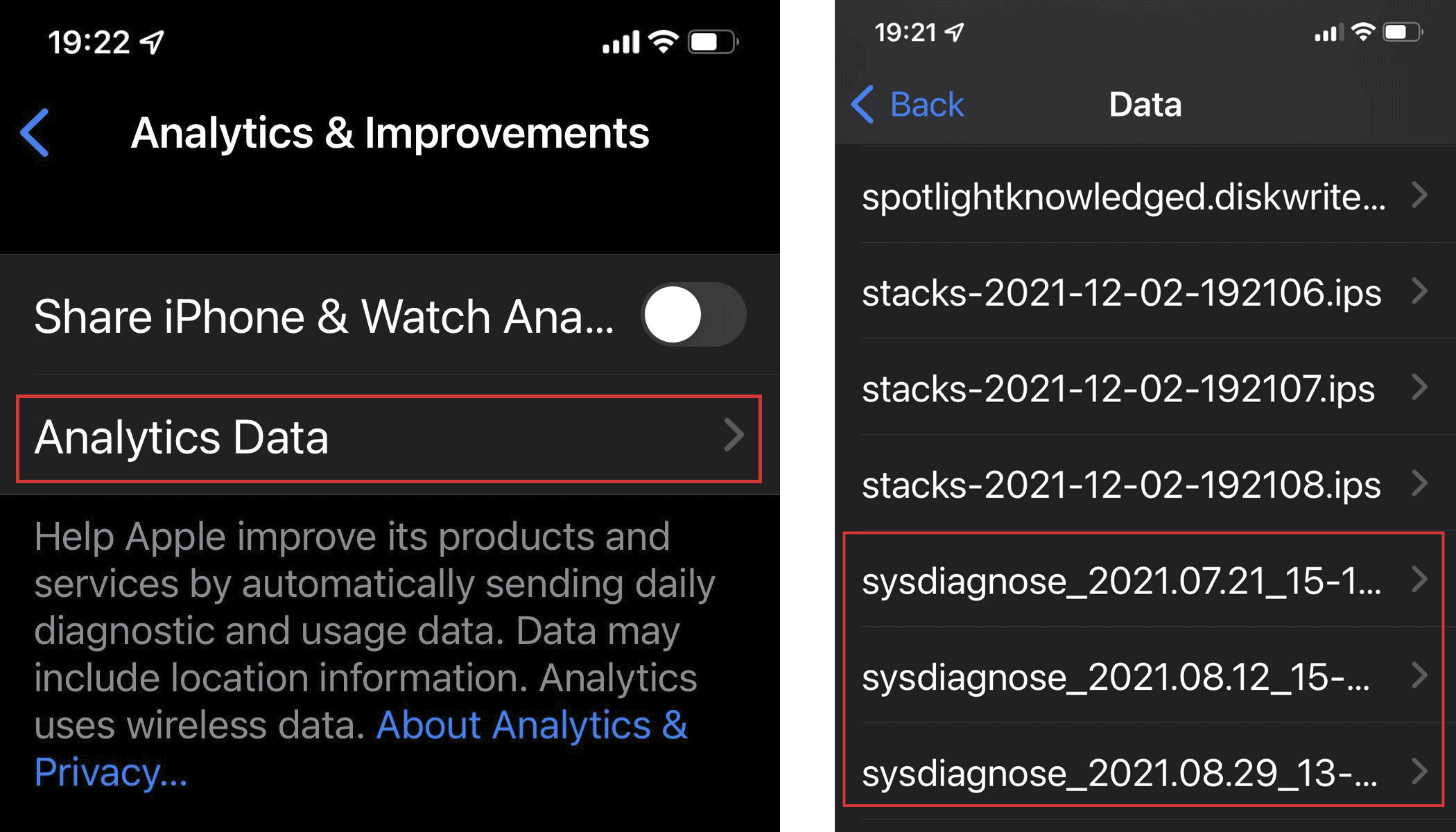

Utilisez régulièrement sysdiagnose et conservez le résultat dans des sauvegardes externes. Les objets criminels peuvent vous aider à déterminer plus tard si vous avez été pris pour cible. Le lancement d’un diagnostic du système (sysdiagnose) change selon le modèle du téléphone. Par exemple, avec certains iPhones, il faut appuyer en même temps sur Volume haut + Volume bas + Marche. Il vous faudra peut-être le faire plusieurs fois avant d’y arriver et de sentir votre téléphone vibrer. Une fois que l’élément sysdiagnose a été créé, il apparaît dans le diagnostic :

Comment vous protéger d’un logiciel espion avancé sous Android

La liste est presque identique pour les utilisateurs de dispositifs Android (consultez la liste ci-dessus d’iOS pour obtenir plus de détails ou pour comprendre notre raisonnement) :

- Redémarrez le dispositif tous les jours. Il est très difficile de persister dans le système avec les dernières versions Android, et beaucoup d’APT et de vendeurs d’exploits l’évitent autant que possible !

- Mettez votre téléphone à jour et installez les derniers patchs.

- Ne cliquez jamais sur les liens reçus par message.

- Naviguez sur Internet en utilisant un autre navigateur, comme Firefox Focus au lieu de Chrome.

- Utilisez toujours un VPN qui cache votre trafic. Certains exploits sont livrés via les attaques MitM de l’opérateur GSM, en utilisant les sites http ou en piratant le DNS.

- Installez une solution de sécurité qui cherche les malwares et vous avertit si le dispositif est rooté.

À un niveau plus sophistiqué, que ce soit pour iOS ou Android, vérifiez toujours le trafic de votre réseau grâce aux indicateurs de compromission actifs. Une bonne configuration pourrait inclure un VPN toujours actif comme WireGuard sur un serveur que vous contrôlez, qui utilise Pi-hole pour filtrer tous les mauvais éléments et qui enregistre tout le trafic pour une étude plus approfondie.

Comment survivre sans iMessage

Je parlais avec mon ami Ryan Naraine il y a peu et il me disait que les utilisateurs choisissent un iPhone principalement pour iMessage et FaceTime. Il a raison. J’ai moi-même un iPhone depuis 2008 et je pense que les applications iMessage et FaceTime sont deux des meilleures choses qu’Apple a ajouté à son écosystème. Lorsque je me suis rendu compte qu’il s’agissait aussi des fonctionnalités les plus exploitées par les États-nations pour nous espionner, j’ai essayé de fuir l’hôtel California iMessage. Le plus difficile ? Convaincre mes proches d’arrêter de l’utiliser. Aussi surprenant que cela puisse paraître, ce fut une des choses les plus difficiles de toute cette aventure dans le monde de la sécurité.

Au début, j’ai essayé de les faire passer à Telegram. Je n’y suis pas arrivé. Ensuite, les choses se sont améliorées avec Signal d’autant que les appels vidéo et les appels de groupe ont été ajoutés. Avec le temps, de plus en plus d’amis ont commencé à utiliser Signal. Ma famille aussi s’y est habituée. Attention, je ne dis pas que vous devriez pareil. Peut-être que vous pouvez utiliser iMessage, vivre heureux et ne pas être victime d’un malware. Pour être honnête, Apple a considérablement amélioré la sécurité de l’espace isolé de iMessage avec BlastDoor sous iOS14. Néanmoins, l’exploit FORCEDENTRY utilisé par NSO pour distribuer Pegasus a déjoué la sécurité de BlastDoor. Évidemment, aucun système de sécurité résiste à 100 % aux attaques des cybercriminels.

Vous vous demandez peut-être ce qui est le mieux dans ces deux mondes ? Certaines personnes, comme moi, ont plusieurs téléphones : un sans iMessage et un iPhone avec iMessage qui est utilisé comme pot de miel. Les deux sont associés au même identifiant Apple et au même numéro de téléphone. Si quelqu’un décide de m’attaquer de cette façon, il est fort probable que la personne s’en prenne au téléphone que j’utilise comme distraction.

Comment détecter Pegasus et les autres malwares mobiles avancés

Il est très difficile de détecter les traces d’infection de Pegasus et d’autres malwares mobiles avancés, d’autant que les fonctionnalités de sécurité des systèmes d’exploitation actuels, comme iOS et Android, compliquent les choses. Selon nos observations, cette situation s’aggrave davantage avec le déploiement de malwares non persistants, qui ne laissent presque aucune trace une fois que le dispositif a été redémarré. Étant donné que de nombreux systèmes criminels ont besoin de débloquer l’appareil, ce qui ne peut se faire sans redémarrer l’appareil, le malware est supprimé de la mémoire lors du redémarrage.

De nos jours, plusieurs méthodes peuvent être utilisées pour détecter Pegasus et d’autres malwares mobiles. Le programme MVT (Mobile Verification Toolkit) d’Amnesty International est gratuit, open source et permet aux technologistes et aux chercheurs d’analyser les téléphones pour trouver des signes d’infection. MTV est d’autant plus stimulé par une liste d’indicateurs de compromission (IoC), publiée par Amnesty International et générée à partir de cas de grande importance.

Que faire si vous êtes infecté par Pegasus

Vous avez suivi tous ces conseils mais vous avez été infecté ? Malheureusement, c’est une situation courante de nos jours. Je compatis, vraiment. Peut-être que vous n’êtes pas une mauvaise personne ; je suis sûr que vous êtes quelqu’un de bien. Vous avez peut-être tenu des propos à l’encontre de personnes puissantes, participé à une manifestation contre une décision discutable prise par certains politiques, ou utilisé un logiciel de chiffrement. Il se peut aussi que vous étiez au mauvais endroit au mauvais moment. Voyons le bon côté des choses : vous savez que vous avez été infecté parce que certains objets et vos connaissances vous permettent de le déterminer. Analysez les points suivants :

- Qui s’en est pris à vous et pourquoi ? Essayez de deviner pourquoi vous êtes dans la ligne de mire des gros joueurs. Est-ce quelque chose que vous pouvez éviter de faire dans le futur en adoptant un comportement plus furtif ?

- Pouvez-vous en parler ? C’est à cause de la mauvaise presse que de nombreuses entreprises de surveillance sont tombées. Les reporters et les journalistes décrivent les abus et révèlent les mensonges, les fautes et autres mauvaises pratiques. Si vous avez été pris pour cible, essayez de contacter un journaliste pour lui raconter votre histoire.

- Changez d’appareil. Si vous utilisiez iOS, passez à Android pour un certain temps. Et si vous aviez Android, passez à iOS. Ce changement peut troubler les cybercriminels. Par exemple, certains acteurs de menace sont connus pour avoir acheté des systèmes d’exploitation qui ne sont compatibles qu’avec certaines marques de téléphone ou qu’avec un système d’exploitation.

- Achetez un dispositif secondaire, de préférence sous GrapheneOS pour communiquer en toute sécurité. Utilisez une carte prépayée et connectez-vous en Wi-Fi ou Tor uniquement quand vous utilisez le mode avion.

- Évitez les applications de messagerie qui vous demandent de partager vos contacts avec votre numéro de téléphone. Une fois que les cybercriminels ont votre numéro de téléphone, ils peuvent facilement s’en prendre à vous de différentes façons : iMessage, WhatsApp, Signal, Telegram… Toutes ces applications dépendent de votre numéro de téléphone. Session est une nouvelle option assez intéressante puisqu’elle dirige automatiquement vos messages via un réseau de routage en oignon et ne se sert pas de votre numéro de téléphone.

- Essayez de contacter un chercheur en sécurité près de chez vous et parlez toujours des bonnes pratiques. Partagez les objets, les messages douteux ou encore l’historique lorsque quelque chose vous semble bizarre. La sécurité n’a pas de solution unique et instantanée qui résiste dans 100 % des cas. Imaginez plutôt qu’il s’agit d’une rivière qui coule et que vous devez adapter votre navigation selon la vitesse, le courant et les obstacles.

Pour conclure cet article, j’aimerais terminer sur cette pensée. Si les États-nations vous prennent pour cible, cela signifie que vous êtes important. N’oubliez pas qu’être important peut s’avérer agréable, mais qu’être gentil est plus important. Seuls, nous sommes faibles ; l’union fait la force. Le monde dans lequel nous vivons avance dans la mauvaise direction, mais je pense que nous pouvons encore changer les choses. Selon un rapport de l’association à but non lucratif Comité pour la protection des journalistes, 293 journalistes ont été emprisonnés en 2021, et il s’agit du nombre le plus élevé depuis 1992, date du premier rapport présenté par la CPJ. Il nous incombe de façonner le monde tel que nous le voulons dans 10 ans, pour nous, pour nos enfants et pour nos petits-enfants.

Vous le peuple qui avez le pouvoir : le pouvoir de créer les machines, le pouvoir de créer le bonheur. Vous, le peuple, en avez le pouvoir : le pouvoir de rendre la vie belle et libre, le pouvoir de faire de cette vie une merveilleuse aventure.

Alors au nom même de la Démocratie, utilisons ce pouvoir. Il faut nous unir, il faut nous battre pour un monde nouveau, décent et humain qui donnera à chacun l’occasion de travailler, qui apportera un avenir à la jeunesse et à la vieillesse la sécurité. Ces brutes vous ont promis toutes ces choses pour que vous leur donniez le pouvoir – ils mentent. Ils ne tiennent pas leurs promesses – jamais ils ne le feront.

Les dictateurs s’affranchissent en prenant le pouvoir mais réduisent en esclavage le peuple. Alors, battons-nous pour accomplir cette promesse ! Il faut nous battre pour libérer le monde, pour abolir les frontières et les barrières raciales, pour en finir avec l’avidité, la haine et l’intolérance. Il faut nous battre pour construire un monde de raison, un monde où la science et le progrès mèneront vers le bonheur de tous. Soldats, au nom de la Démocratie, unissons-nous !

Discours final du Dictateur

Cet article faisait initialement partie d’une série d’articles d’opinion publiés sur Dark Reading (partie 1, partie 2).

logiciel espion

logiciel espion

Conseils

Conseils