Vos clichés sont littéralement les clés de votre vie privée. Votre galerie de photos contient vos projets d’avenir, vos secrets financiers, des photos de chats et parfois même des choses que vous ne partageriez jamais avec personne. Mais pensez-vous réellement à protéger ces images? Nous espérons que depuis que vous avez entendu parler du voleur multiplateforme SparkCat, vous y songez plus souvent que d’habitude.

À présent, nous avons découvert le petit frère de ce cheval de Troie, que nous avons affectueusement baptisé SparkKitty. Mais ne vous laissez pas berner par ce joli nom : derrière lui se cache un espion qui, comme son grand frère, a pour but de voler les photos des smartphones de ses victimes. Qu’est-ce qui rend cette menace unique et pourquoi les utilisateurs d’Android et d’iPhone devraient-ils y prêter attention ?

Comment SparkKitty se fraye un chemin jusqu’aux appareils

Le voleur se propage de deux manières : (i) dans la nature – c’est-à-dire à travers les zones indomptées d’Internet ; et (ii) par le biais des applications officielles comme l’App Store et Google Play. Voyons cela de plus près.

Boutiques d’applications officielles

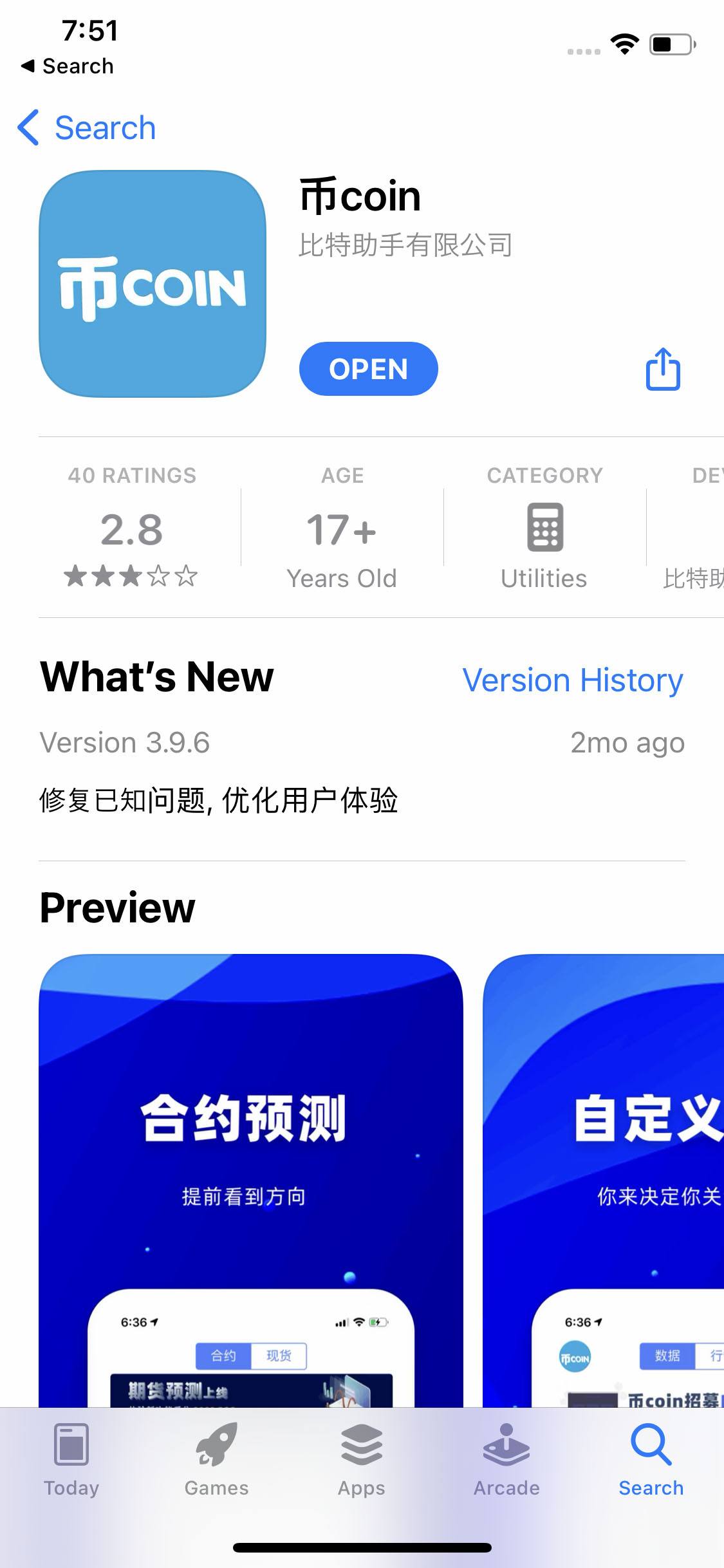

Dans l’App Store d’Apple, le programme malveillant était tapi dans l’application 币coin, conçue pour suivre les cours des cryptomonnaies et les signaux de trading. Nous ignorons exactement comment cette activité d’espionnage suspecte s’est retrouvée dans l’application. Il est possible que la chaîne d’approvisionnement ait été compromise et que les développeurs eux-mêmes n’aient pas remarqué l’existence de SparkKitty avant que nous ne les en informions. Mais il y a aussi une deuxième possibilité : les développeurs ont pu délibérément intégré le voleur dans l’application. Quoi qu’il en soit, c’est la deuxième fois que nous constatons qu’un cheval de Troie se faufile dans l’App Store, et nous avons alerté Apple à ce sujet. SparkCat a été le premier exemple.

La situation est différente avec Google Play : des applications malveillantes surgissent régulièrement, et nous nous penchons fréquemment sur ces menaces dans Kaspersky Daily. Cette fois, nous avons détecté une activité malveillante dans une application de messagerie qui inclut des fonctionnalités d’échange de cryptomonnaies. Il s’agit d’une application populaire qui a été installée plus de 10 000 fois, et qui a été retirée de Google Play au moment de l’étude.

Liens suspects en liberté

Cela dit, les pirates informatiques ont été beaucoup plus créatifs cette fois-ci pour diffuser le programme malveillant sur le Web. Lors d’un examen de routine de liens suspects (nous cliquons dessus pour que vous n’ayez pas à le faire !), nos experts ont découvert plusieurs pages similaires distribuant un mod TikTok pour Android. L’une des principales actions de ce mod était de faire appel à du code supplémentaire. Nous nous sommes dit : « C’est étrange ». Et nous avions raison. Le code contenait des liens affichés sous forme de boutons dans l’application, qui dirigeaient tous les utilisateurs vers une boutique en ligne appelée TikToki Mall, qui vendait une variété d’articles. Malheureusement, nous n’avons pas pu déterminer si la boutique était légitime ou s’il s’agissait simplement d’un grand piège, mais un fait intéressant a retenu notre attention : TikToki Mall accepte les paiements en cryptomonnaies, et vous avez besoin d’un code d’invitation pour vous inscrire et acheter un article. Nous n’avons pas trouvé d’autres activités suspectes à ce stade, ni de traces de SparkKitty ou d’autres programmes malveillants.

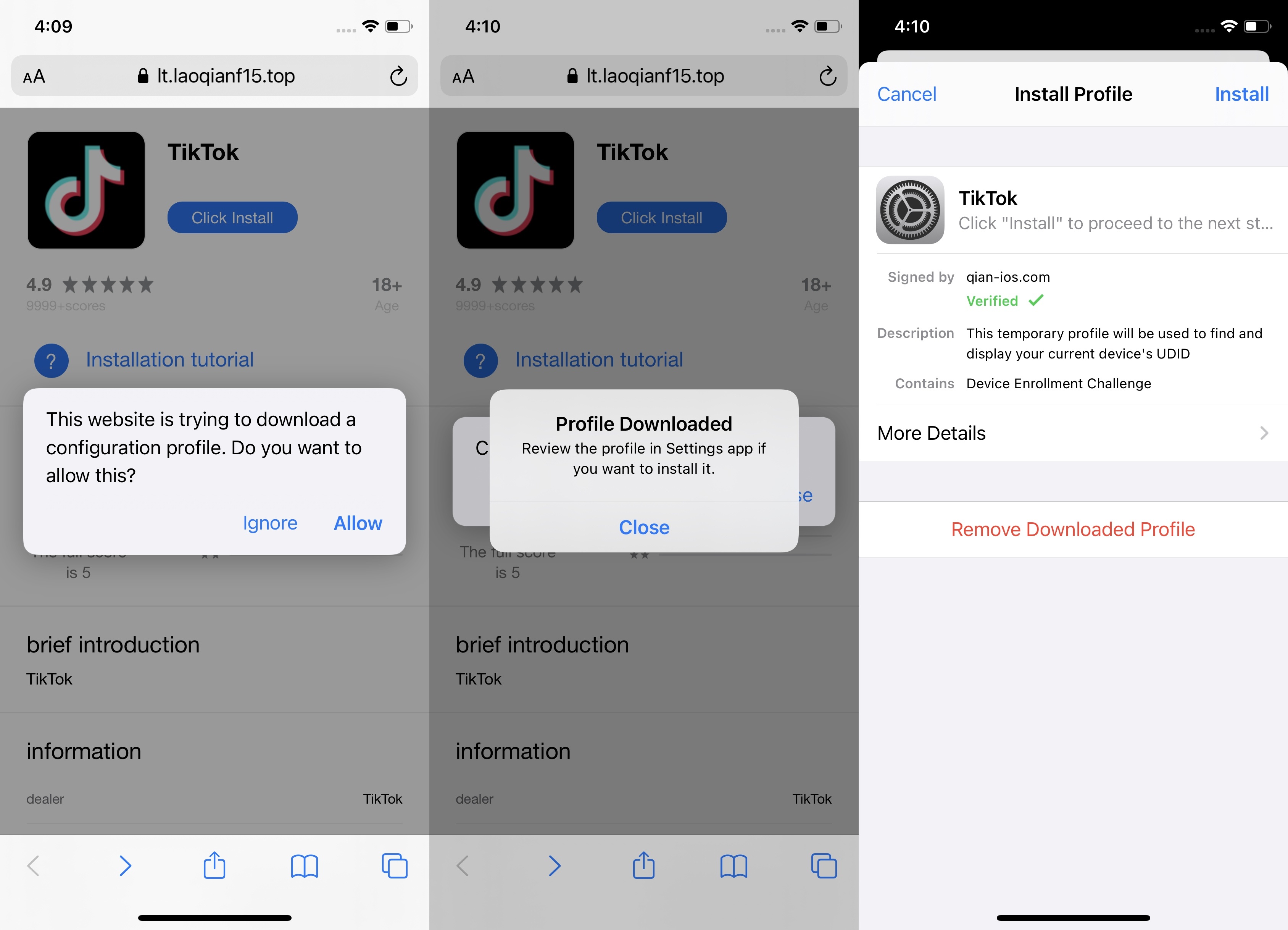

Nous avons donc décidé d’adopter une approche différente et de voir ce qui se passait lorsque nous cliquions sur ces mêmes liens suspects à partir d’un iPhone. Nous avons alors été redirigés vers une page ressemblant vaguement à l’App Store, qui nous a immédiatement incités à télécharger l’ « application TikTok ».

iOS ne permet pas aux utilisateurs de télécharger ni d’exécuter des applications provenant de sources tierces. Cependant, Apple fournit des profils d’approvisionnement à tous les membres de l’Apple Developer Program. Ces profils autorisent l’installation sur les appareils des utilisateurs d’applications personnalisées qui ne sont pas disponibles dans l’App Store, comme des versions bêta ou des applications développées pour un usage interne au sein d’une entreprise. Les pirates informatiques se servent de ces profils pour distribuer des applications contenant des programmes malveillants.

Le processus d’installation était légèrement différent de la procédure habituelle. En règle générale, dans l’App Store, il suffit de cliquer une seule fois sur Installer, mais dans ce cas, l’installation du faux TikTok a nécessité des étapes supplémentaires : le téléchargement et l’installation d’un profil d’approvisionnement pour développeur.

Installation d’une application de source inconnue sur un iPhoneInstallation d’une application de source inconnue sur un iPhone

Bien entendu, cette version de TikTok ne contenait pas de vidéos amusantes. Il s’agissait simplement d’une autre boutique, semblable à la version Android. En apparence inoffensive, la version iOS demandait l’accès à la galerie de l’utilisateur à chaque démarrage – et c’est là que le bât blesse. Nous avons ainsi découvert un module malveillant qui envoyait aux pirates des images de la galerie du téléphone infecté, ainsi que des informations relatives à l’appareil. Nous avons également trouvé ses traces dans d’autres applications Android. Pour en savoir plus sur les détails techniques de cette affaire, consultez notre rapport complet sur Securelist.

Qui sont les cibles ?

Nos données indiquent que cette campagne cible principalement les utilisateurs d’Asie du Sud-Est et de Chine. Cela ne signifie pas pour autant que d’autres pays sont hors de portée des griffes de SparkKitty. Le programme malveillant se propage depuis au moins le début de l’année 2024 et, au cours de l’année et demie écoulée, les pirates ont vraisemblablement envisagé d’étendre leurs opérations à d’autres pays et à d’autres continents. Rien ne peut les arrêter. Mieux encore, le mod TikTok n’est pas le seul à poser problème : nous avons également découvert des activités malveillantes dans divers jeux d’argent et jeux pour adultes, et même dans des applications liées aux cryptomonnaies.

Si vous pensez que ces pirates informatiques souhaitent simplement admirer vos photos de vacances, détrompez-vous. SparkKitty charge chacun de vos instantanés sur son serveur de commande et de contrôle. Ces images pourraient facilement inclure des captures d’écran d’informations confidentielles comme les phrases secrètes de portefeuilles de cryptomonnaies, permettant à ces mauvais acteurs de dérober votre argent.

Comment se protéger de SparkKitty

Ce cheval de Troie peut se propager de plusieurs façons, et il est difficile de se prémunir contre toutes. Bien que la règle d’or consistant à » télécharger uniquement des applications à partir de sources officielles » s’applique toujours, nous avons trouvé des traces de ce voleur à la fois dans Google Play et dans l’App Store – des plateformes où les applications sont censées être vérifiées et sûres à 100 %. Que pouvez-vous donc faire ?

Pensez à bien protéger la galerie de votre smartphone. Bien évidemment, la méthode la plus infaillible consisterait à ne jamais prendre de photos ni de captures d’écran d’informations confidentielles, mais c’est pratiquement impossible de nos jours. Il existe une solution : conserver les photos de valeur dans un coffre-fort sécurisé. Grâce à Kaspersky Password Manager, il est possible de visualiser et d’envoyer des photos protégées et importantes uniquement après avoir saisi un mot de passe unique, que vous êtes le seul à connaître. Notez que le contenu protégé n’est pas limité à un seul appareil. Le gestionnaire de mots de passe peut synchroniser les informations entre les smartphones et les ordinateurs. Il s’agit notamment des données des cartes bancaires, des jetons d’authentification à deux facteurs et de tout ce que vous choisissez de stocker dans Kaspersky Password Manager, y compris vos photos.

Il est également primordial de vérifier dès maintenant si aucune des applications infectées que nous avons découvertes ne se trouve sur votre smartphone. La liste complète est disponible sur Securelist. Pour Android, Kaspersky pour Android peut vous aider – il recherchera et supprimera les programmes malveillants pour vous. Sur iPhone, en raison de l’architecture fermée d’iOS, notre solution de sécurité ne peut pas analyser et supprimer les applications infectées précédemment installées, mais elle empêchera toute tentative d’envoi de données aux serveurs des cybercriminels et vous en avertira.

Et si vous optez pour un abonnement Kaspersky Premium ou Kaspersky Plus, vous obtenez Kaspersky Password Manager avec votre solution de sécurité.

Suivez notre chaîne Telegram pour rester au courant des dernières cybermenaces et vous assurer que vous stockez vos photos en toute sécurité.

Informez-vous sur les autres programmes malveillants à surveiller pour protéger votre smartphone :

- Comment le cheval de Troie Necro a attaqué 11 millions d’utilisateurs d’Android

- Méfiez-vous des voleurs déguisés en… invitations de mariage

- Un cheval de Troie intégré dans de faux smartphones Android

- Le cheval de Troie SparkCat envahit l’App Store et Google Play et vole les données des photos

- LianSpy : nouveau logiciel espion mobile pour Android

voleurs

voleurs

Conseils

Conseils