Android renforce constamment les restrictions relatives aux applications afin d’empêcher les cybercriminels d’utiliser des logiciels malveillants pour voler de l’argent, des mots de passe et les secrets privés des utilisateurs. Cependant, une nouvelle vulnérabilité baptisée « Pixnapping » parvient à contourner toutes les couches de protection d’Android et permet à un pirate de lire imperceptiblement les pixels d’une image à l’écran, ce qui revient essentiellement à prendre une capture d’écran. Une application malveillante sans aucune autorisation peut accéder aux mots de passe, aux soldes bancaires, aux codes à usage unique et à tout autre élément affiché à l’écran par son propriétaire. Heureusement, Pixnapping est actuellement un projet purement axé sur la recherche et n’est pas encore exploité activement par des acteurs malveillants. Nous espérons que Google corrigera complètement cette vulnérabilité avant que le code d’attaque ne soit intégré dans un programme malveillant en situation réelle. À l’heure actuelle, la vulnérabilité Pixnapping (CVE-2025-48561) touche probablement tous les smartphones Android modernes, y compris ceux qui fonctionnent avec les dernières versions d’Android.

Pourquoi les captures d’écran, la projection multimédia et la lecture d’écran sont dangereuses

Comme le démontre le logiciel malveillant SparkCat OCR que nous avons découvert, les cybercriminels maîtrisent déjà le traitement d’images. Si une image sur un smartphone contient une information précieuse, le programme malveillant peut la détecter, effectuer une reconnaissance optique des caractères directement sur le téléphone, puis exfiltrer les données extraites vers le serveur du pirate informatique. SparkCat est particulièrement intéressant, car il a réussi à s’infiltrer dans les boutiques d’applications officielles, y compris l’App Store. Il ne serait pas difficile pour une application malveillante exploitant la vulnérabilité Pixnapping de reproduire cette manœuvre, d’autant plus que l’attaque ne nécessite aucune autorisation spéciale. Une application qui semble offrir une fonctionnalité légitime et utile pourrait simultanément et silencieusement envoyer des codes d’authentification multifacteurs à usage unique, des mots de passe de portefeuilles de cryptomonnaies et toute autre information à des escrocs.

Une autre tactique couramment utilisée par les acteurs malveillants consiste à consulter les données requises telles qu’elles s’affichent, en temps réel. Dans le cas de cette technique d’ingénierie sociale, la victime est contactée via une application de messagerie et, sous divers prétextes, convaincue d’activer le partage d’écran.

Anatomie de l’attaque Pixnapping

Les chercheurs sont parvenus à réaliser des captures d’écran du contenu d’autres applications en combinant des méthodes déjà connues permettant de voler des pixels à partir de navigateurs et de processeurs graphiques (GPU) de téléphones ARM. L’application malveillante superpose silencieusement des fenêtres translucides sur les informations cibles, puis mesure la manière dont le système vidéo combine les pixels de ces fenêtres superposées pour former une image finale.

Dès 2013, des chercheurs ont décrit une attaque qui permettait à un site Internet d’en charger un autre dans une partie de sa propre fenêtre (via un élément iframe) et, en effectuant des opérations légitimes de superposition et de transformation d’images, de déduire exactement ce qui était dessiné ou écrit sur l’autre site. Si les navigateurs modernes ont atténué cette attaque spécifique, un groupe de chercheurs américains a désormais trouvé comment appliquer le même principe fondamental à Android.

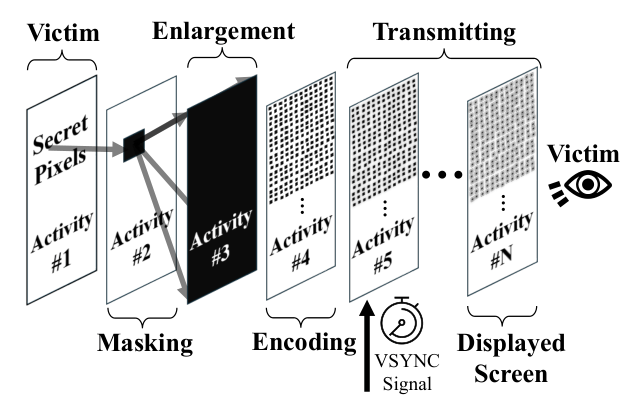

L’application malveillante envoie d’abord un appel système à l’application cible. Dans Android, il s’agit d’un Intent. Les Intents permettent généralement non seulement de lancer simplement une application, mais aussi d’ouvrir immédiatement un navigateur pour une URL spécifique ou une application de messagerie pour discuter avec un contact particulier. L’application malveillante envoie un Intent conçu pour forcer l’application cible à afficher l’écran contenant les informations sensibles. Des indicateurs de lancement cachés spéciaux sont utilisés. L’application attaquante envoie alors un Intent de lancement à elle-même. Cette combinaison spécifique d’actions permet à l’application victime de ne pas apparaître du tout à l’écran, tout en affichant les informations recherchées par le pirate informatique dans sa fenêtre en arrière-plan.

Au cours de la deuxième étape de l’attaque, l’application malveillante recouvre la fenêtre cachée de l’application victime d’une série de fenêtres translucides, chacune d’entre elles masquant et brouillant le contenu situé en dessous. Cet arrangement complexe reste invisible pour l’utilisateur, mais Android calcule consciencieusement à quoi devrait ressembler cette combinaison de fenêtres si l’utilisateur la mettait au premier plan.

L’application malveillante ne peut lire directement que les pixels de ses propres fenêtres translucides. L’image finale combinée, qui intègre le contenu de l’écran de l’application victime, n’est pas directement accessible au pirate informatique. Pour contourner cette restriction, les chercheurs ont recours à deux stratégies ingénieuses : (i) le pixel ciblé est isolé de son environnement en superposant à l’application victime une fenêtre presque entièrement opaque, avec un seul point transparent situé précisément au-dessus du pixel ciblé ; (ii) une couche grossissante est ensuite placée au-dessus de cette combinaison, qui consiste en une fenêtre avec l’activation d’un floutage constant.

Pour déchiffrer le résultat confus et déterminer la valeur du pixel tout en bas, les chercheurs ont exploité une autre vulnérabilité connue, GPU.zip (qui ressemble à un lien vers un fichier, mais qui mène en réalité à un site affichant un article de recherche). Cette vulnérabilité repose sur le fait que tous les smartphones modernes compressent les données de toutes les images envoyées du processeur vers le processeur graphique. Cette compression est sans perte (comme un fichier ZIP), mais la vitesse de compression et de décompression varie en fonction des informations transmises. GPU.zip permet à un pirate informatique de mesurer le temps nécessaire pour compresser les informations. En synchronisant ces opérations, le pirate peut déduire quelles données sont transférées. Grâce à GPU.zip, le pixel isolé, flou et agrandi provenant de la fenêtre de l’application victime peut être déchiffré par l’application malveillante.

Pour voler quelque chose d’important, il faut répéter tout le processus de vol de pixels des centaines de fois, car il doit être appliqué à chaque point séparément. Cependant, cette opération est tout à fait réalisable dans un délai très court. Dans une vidéo démontrant l’attaque, un code à six chiffres provenant de Google Authenticator a réussi à être extrait en seulement 22 secondes alors qu’il était encore valide.

Comment Android protège la confidentialité de l’écran

Les ingénieurs de Google ont près de deux décennies d’expérience dans la lutte contre diverses atteintes à la vie privée, ce qui a abouti à la mise en place d’un système de défense multicouche contre la capture illégale de captures d’écran et de vidéos. Une liste complète de ces mesures occuperait plusieurs pages, nous ne mentionnons donc que certaines protections clés :

- L’indicateur FLAG_SECURE empêche le système d’exploitation de prendre des captures d’écran de contenu.

- L’accès aux outils de projection multimédia (capture du contenu de l’écran sous forme de flux multimédia) requiert la confirmation explicite de l’utilisateur et ne peut être effectué que par une application visible et active.

- Des restrictions strictes sont imposées à l’accès aux services administratifs tels que AccessibilityService et à la possibilité d’afficher des éléments d’application par-dessus d’autres applications.

- Les mots de passe à usage unique et autres données confidentielles sont automatiquement masqués en cas de détection d’une projection multimédia.

- Android empêche les applications d’accéder aux données d’autres applications. Les applications ne peuvent pas non plus demander la liste complète de toutes les applications installées sur le smartphone.

Malheureusement, Pixnapping contourne toutes ces restrictions existantes et ne requiert absolument aucune autorisation spéciale. L’application attaquante n’a besoin que de deux capacités fondamentales : afficher ses propres fenêtres et envoyer des appels système (Intents) à d’autres applications. Il s’agit des modules de base des fonctionnalités Android, il est donc très difficile de les restreindre.

Quels appareils sont concernés par la vulnérabilité Pixnapping et comment s’en protéger ?

La viabilité de l’attaque a été confirmée sur les versions Android 13 à 16 des appareils Google Pixel de générations 6 à 9, ainsi que sur le Samsung Galaxy S25. Les chercheurs estiment que cette attaque fonctionnera également sur d’autres appareils Android, car tous les mécanismes utilisés sont des mécanismes standard. Cependant, il peut y avoir des nuances liées à la mise en œuvre de la deuxième phase de l’attaque (la technique d’agrandissement des pixels).

Google a publié un correctif en septembre après avoir été informé de l’attaque en février. Malheureusement, la méthode choisie pour corriger la vulnérabilité s’est avérée peu fiable, et les chercheurs ont rapidement trouvé un moyen de contourner le correctif. Une nouvelle tentative visant à éliminer cette vulnérabilité est prévue dans la mise à jour de Google prévue en décembre. En ce qui concerne GPU.zip, aucun correctif n’est prévu pour ce canal de fuite de données spécifique. Du moins, aucun fabricant de processeurs graphiques pour smartphones n’a annoncé de projet en ce sens depuis que cette faille a été rendue publique en 2024.

Les options dont disposent les utilisateurs pour se défendre contre la vulnérabilité Pixnapping sont limitées. Nous recommandons de prendre les mesures suivantes :

- Effectuez rapidement la mise à jour vers la dernière version d’Android avec tous les correctifs de sécurité actuels.

- Évitez d’installer des applications provenant de sources non officielles et soyez prudent avec les applications provenant de boutiques officielles si elles sont très récentes, comptent peu de téléchargements ou sont mal notées.

- Assurez-vous que votre téléphone dispose d’un système de sécurité complet, comme Kaspersky pour Android.

Découvrez d’autres méthodes d’attaque Android atypiques :

- Logiciel espion se faisant passer pour un antivirus

- Un cheval de Troie intégré dans de faux smartphones Android

- Vol de données pendant le chargement d’un smartphone

- Vos photos de chats sont en danger : la menace du nouveau cheval de Troie SparkKitty

- Comment le cheval de Troie Necro a attaqué 11 millions d’utilisateurs d’Android

android

android

Conseils

Conseils