Nous avons récemment détecté une nouvelle campagne malveillante qui suit une approche plutôt intrigante. L’acteur crée ses propres versions signées d’un réel outil d’accès à distance (RAT). Pour les distribuer, ils utilisent un service assisté par IA afin de générer en masse des pages Internet malveillantes qui se présentent de manière convaincante comme les sites officiels de diverses applications.

Lisez la suite pour découvrir en quoi consiste cette attaque, pourquoi elle est particulièrement dangereuse pour les utilisateurs et comment vous protéger.

Comment fonctionne l’attaque

Les acteurs malveillants semblent recourir à plusieurs vecteurs de lancement pour leurs attaques. Tout d’abord, ils misent clairement sur le fait qu’un nombre important d’utilisateurs atterriront sur leurs fausses pages via de simples recherches Google. En effet, les sites frauduleux ont généralement des adresses qui correspondent à ce que les utilisateurs recherchent, ou qui s’en rapprochent fortement.

En parcourant les résultats de recherche Google, vous pouvez parfois tomber sur une multitude de faux sites Pokémon se faisant passer pour des sites authentiques. Dans ce cas, nous nous intéressons aux clones de Polymarket.

Deuxièmement, ils ont recours à des campagnes d’emails malveillants comme alternative. Dans ce scénario, l’attaque commence lorsque l’utilisateur reçoit un email contenant un lien vers un faux site Internet. Voici à quoi ressemble le contenu :

Chers détenteurs de $DOP,

La période de migration de DOP-v1 vers DOP-v2 est officiellement terminée, avec plus de 8 milliards de jetons migrés.

Nous sommes ravis d'annoncer que le portail de réclamations DOP-v2 est désormais OUVERT !

Tous les détenteurs de $DOP peuvent désormais se rendre sur le portail pour réclamer leurs jetons en toute sécurité et passer à la prochaine phase de l'écosystème.

Réclamez vos jetons DOP-v2 maintenant https://migrate-dop{dot}org/

Bienvenue dans DOP-v2 – un chapitre plus riche, plus clair et plus gratifiant commence aujourd'hui.

Merci de faire partie de cette aventure.

L'équipe DOP

Certaines des pages malveillantes que nous avons découvertes dans cette campagne se présentent comme des sites Internet d’applications antivirus ou de gestion de mots de passe. Leur contenu est clairement conçu pour effrayer l’utilisateur avec de faux avertissements de problèmes de sécurité.

Un faux site Internet Avira prévient d’une vulnérabilité et conseille de télécharger sa « mise à jour »

Les pirates exploitent donc également une tactique bien connue appelée scareware, qui consiste à pousser les utilisateurs à installer une application dangereuse sous couvert de les protéger d’une menace imaginaire.

Une fausse page Dashlane met en garde contre une « exposition des métadonnées de chiffrement de haute gravité impactant la synchronisation du relais cloud », quoi que cela puisse signifier. Et bien sûr, il est impossible de résoudre ce problème sans rien télécharger

Faux sites créés avec Lovable

Malgré des différences de contenu, les faux sites impliqués dans cette campagne malveillante partagent plusieurs caractéristiques communes. Pour commencer, la plupart de leurs adresses sont construites selon la formule {nom de l’application populaire} + desktop.com, une URL qui correspond étroitement à une requête de recherche courante.

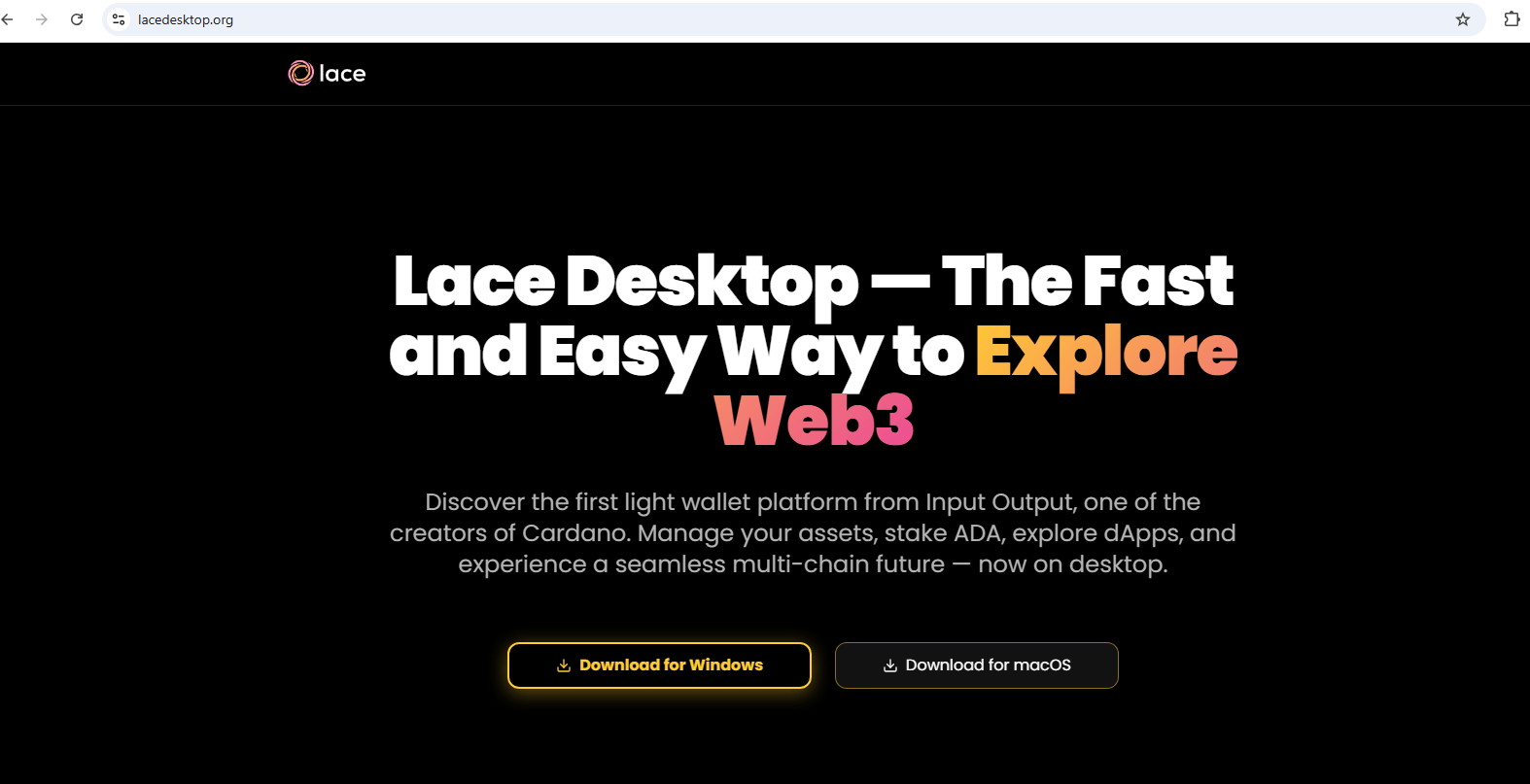

De plus, les fausses pages elles-mêmes ont l’air assez professionnelles. Il est intéressant de noter que l’apparence des sites frauduleux ne reproduit pas exactement celle des sites originaux : il ne s’agit pas de clones directs. Au contraire, ce sont des variations très convaincantes autour d’un même thème. À titre d’exemple, nous pouvons nous pencher sur certaines versions contrefaites de la page du portefeuille de cryptomonnaies Lace. L’un d’eux ressemble à ceci :

Un autre ressemble à ceci :

Ces imitations ressemblent beaucoup au site original de Lace, mais elles présentent tout de même plusieurs différences notables :

Les fausses versions ressemblent à certains égards au véritable site de Lace, tout en s’en écartant sur d’autres points. Source

Il s’avère que les pirates ont utilisé un outil de création de sites basé sur l’IA pour créer de fausses pages. Comme les pirates ont pris des raccourcis et laissé par inadvertance quelques indices révélateurs, nous avons réussi à identifier le service exact qu’ils utilisent : Lovable.

L’utilisation d’un outil IA leur a permis de réduire considérablement le temps nécessaire à la création d’un faux site et de produire des imitations à l’échelle industrielle.

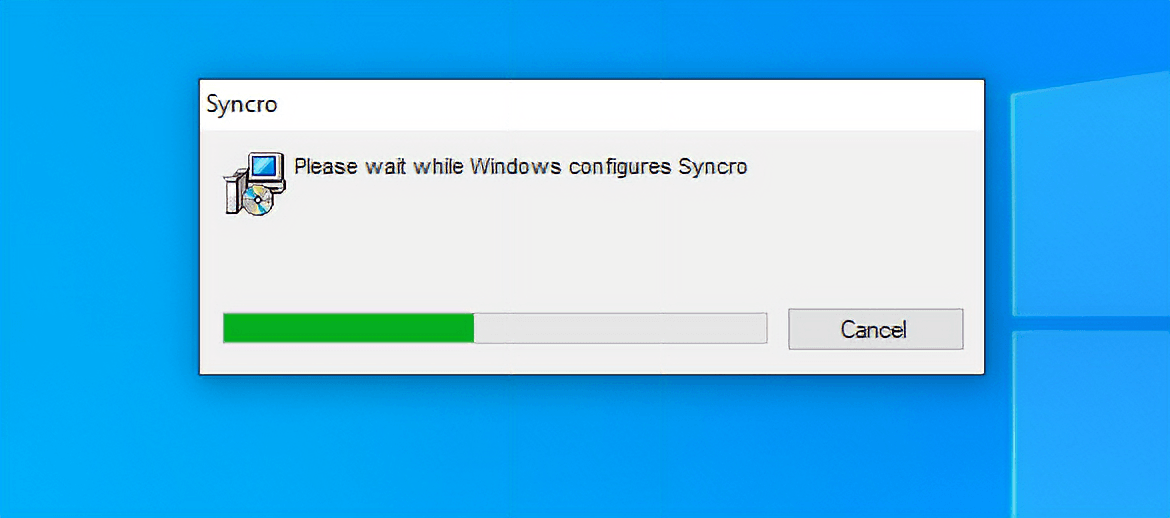

Outil d’administration à distance Syncro

Une autre fonctionnalité commune aux sites frauduleux impliqués dans cette campagne est qu’ils distribuent tous exactement la même charge utile. Les acteurs malveillants n’ont ni créé leur propre cheval de Troie, ni même acheté un programme malveillant sur le marché noir. Au lieu de cela, ils utilisent leur propre version d’un outil d’accès à distance reconnu : Syncro.

L’application d’origine facilite la surveillance centralisée et l’accès à distance pour les équipes informatiques des entreprises et les fournisseurs de services gérés (MSP). Les services Syncro sont relativement peu coûteux, à partir de 129 $ par mois avec un nombre illimité d’appareils gérés.

Cet outil offre également des fonctionnalités très avancées : en plus du partage d’écran, le service permet également l’exécution de commandes à distance, le transfert de fichiers, l’analyse des journaux, la modification du registre et d’autres actions en arrière-plan. Cependant, le principal atout de Syncro réside dans la simplicité de son processus d’installation et de connexion. L’utilisateur – ou, dans ce cas, la victime – n’a qu’à télécharger et exécuter le fichier d’installation.

À partir de ce moment-là, l’installation s’exécute entièrement en arrière-plan, chargeant secrètement une version malveillante de Syncro sur l’ordinateur. Comme cette version contient l’identifiant CUSTOMER_ID du pirate, celui-ci prend instantanément le contrôle total de la machine de la victime.

La fenêtre d’installation de Syncro s’affiche à l’écran pendant quelques secondes seulement, et seul un utilisateur averti pourrait remarquer que le mauvais logiciel est en train d’être installé.

Une fois Syncro installé sur l’appareil de la victime, les pirates obtiennent un accès complet à celui-ci et peuvent l’utiliser pour atteindre leurs objectifs. Vu le contexte, ces attaques consistent manifestement à voler les clés des portefeuilles de cryptomonnaies des victimes et à détourner les fonds vers les comptes des cybercriminels.

Un autre site frauduleux, cette fois-ci pour le protocole Liqwid DeFi. Bien que Liqwid ne propose qu’une application web, le site frauduleux permet aux utilisateurs de télécharger des programmes pour Windows, macOS et même Linux.

Comment vous protéger contre ces attaques ?

Cette campagne malveillante représente une menace considérable pour les utilisateurs, et ce, pour deux raisons principales. Tout d’abord, les faux sites créés à l’aide du service d’IA ont l’air assez professionnels, et leurs URL ne sont pas trop suspectes. Bien entendu, la conception des fausses pages et les domaines utilisés diffèrent sensiblement des vrais, mais ces différences ne sont visibles qu’en les comparant directement. À première vue, cependant, il est facile de confondre le faux site avec l’original.

Deuxièmement, les pirates utilisent un outil d’accès à distance légitime pour infecter les utilisateurs. Autrement dit, il peut être difficile de détecter l’infection.

Notre solution de sécuritéprévoit un verdict spécial pour des cas de ce type : « Not-a-virus ». Ce verdict est attribué, entre autres, lorsque divers outils d’accès à distance, y compris le logiciel légitime Syncro, sont détectés sur l’appareil. En ce qui concerne les versions de Syncro utilisées à des fins malveillantes, notre solution de sécurité les détecte sous le nom HEUR:Backdoor.OLE2.RA-Based.gen.

Il est important de garder à l’esprit qu’un antivirus ne bloque pas par défaut tous les outils d’administration à distance authentiques afin de ne pas interférer avec leur utilisation prévue. Nous vous recommandons donc d’être très attentif aux notifications de votre solution de sécurité. Si vous constatez un avertissement indiquant qu’un logiciel Not-a-virus a été détecté sur votre appareil, traitez cette information sérieusement et vérifiez au moins quelle application l’a déclenché.

Si vous avez installé Kaspersky Premium, utilisez la fonctionnalité de détection des accès à distance et, si nécessaire, l’option de suppression de l’application, fournies avec votre abonnement premium. Cette fonction détecte une trentaine des applications d’accès à distance les plus courantes, et si vous savez ne pas en avoir installé vous-même, il y a de quoi s’inquiéter.

Kaspersky Premium détecte (et vous permet de supprimer) même les versions légitimes de Syncro et d’autres applications d’accès à distance.

Autres recommandations :

- Ne téléchargez pas d’applications provenant de sources douteuses, surtout sur des appareils sur lesquels sont installées des applications financières ou de cryptomonnaies.

- Vérifiez toujours les adresses des pages que vous visitez avant d’effectuer des actions potentiellement dangereuses, comme télécharger une application ou saisir des données personnelles.

- Suivez attentivement les avertissements émis par les défenses antivirus et anti-phishing intégrées à nos solutions de sécurité.

RAT

RAT

Conseils

Conseils