Dans n’importe quel film d’horreur, d’action ou un thriller, il y a toujours un moment que les spécialistes en IT qualifieraient plutôt comme faisant partie d’une comédie. Il peut s’agir de la représentation du piratage d’une unité centrale, un virus en action ou tout autre chose relative à l’informatique. Les réalisateurs les plus malins ne montrent cette partie que très brièvement, tout en évitant de montrer l’écran de l’ordinateur, ce qui pourrait distraire les spectateurs de l’intrigue. La réalité est tout autre, les piratages n’y ont pas fière allure, ils n’ont rien du travail spectaculaire qui peut prendre des jours et des nuits présenté dans ces films. Cet élément nous rend encore plus respectueux vis à vis des réalisateurs de films, qui réussissent à faire un film entièrement basé sur des sujets liés aux ordinateurs et au réseau en embellissant la vérité, et cela tout en évitant de recevoir trop de critiques de la part des professionnels du milieu.

Hackers (1995)

Les créateurs de ce film évitent de montrer le processus de piratage pendant la majorité du film. Ils montrent une série de tapes rapides sur le clavier, quelques visuels abstraits, rien de plus. Cependant, beaucoup des piratages présentés sont assez plausibles, et le pirate qui parle dans le film est assez réaliste : des livres Unix, des mots de passe faibles et des sujets similaires indiquent clairement que le réalisateur et le scénariste ont passé beaucoup de temps à étudier les rudiments du piratage. Il semble qu’ils aient simplement décidé, que mettre en scène un piratage d’un point de vue réaliste était trop ennuyeux.

Die Hard 4 : retour en enfer ( 2007)

Les célèbres films d’action avec Bruce Willis comportent aussi dans leurs intrigues un tas de dialogues amusants concernant la cyber-sécurité et des thèmes sur le piratage, ils s’avèrent être particulièrement excessifs. Malgré le grand nombre d’astuces détaillées, c.à.d, qu’il est possible d’accéder à distance à un CCTV et de contrôler les feux de signalisation, il est vraiment difficile de réaliser concrètement tout cela, en particuliers en temps voulu et avec un délai aussi court. De plus, il est difficile de contrôler quelque chose à distance en utilisant Internet. Compte tenu du fait qu’on ait déjà vu des exemples de malwares déréglant complètement des usines dans la réalité, ce n’est donc pas l’approche la plus pratique pour infiltrer quoique ce soit, en particuliers quand il y a un délai précis.

Néanmoins, les infrastructures critiques requièrent une protection contre le piratage et nous devrions remercier Bruce Willis -d’avoir attirer l’attention du public sur cet élément.

007:Skyfall (2012)

Du point de vue d’un geek, ce film est mémorable en raison du déclenchement pourtant difficile d’une explosion via Internet et en raison d’idées qui s’avèrent être correctes dans l’ensemble. Le vol d’informations top secrètes se produit déjà sur Internet, pas dans les escaliers de service dans lesquels se cachent les espions pour éviter le personnel de sécurité. D’autres scènes amusantes plantent le décor du QG de piratage sur une île déserte. En réalité, il n’y a aucun avantage à tirer de la construction d’un centre de donnée sur une île isolée en Asie, étant donné qu’elle est facilement identifiable et qu’y fournir suffisamment de bande passante y est difficile. Les vrais pirates louent souvent la puissance informatique nécessaire dans de grandes villes, en particuliers en Asie. L’isolation physique n’est pas recommandée, la protection nécessaire est fourni pas le chiffrement.

Wargames( 1983)

Un très vieux film toujours adoré par les geeks. L’intrigue met en scène de jeunes pirates qui pénètrent un puissant ordinateur militaire en découvrant tout simplement que des jeux de simulations y sont installés. En jouant à ces jeux, les pirates ne réalisent pas qu’il ne s’agit pas d’une simulation et ils peuvent donc lancer de vrais missiles, en commençant ainsi le troisième guerre mondiale. Le film montre des vrais » trucs » de pirates de nos temps, comme le wardialing par exemple. Mais l’élément principal de » Wargames » est faux.

Internet est né en tant que réseau militaire, c’est pourquoi les protocoles originels d’internet disposent d’une protection minimale. Il est supposé que n’importe quelle personne accédant à un terminal informatique soit trois fois plus contrôlée par l’équipe de sécurité dans la vrai vie. De nos jours, ce n’est bien évidemment pas vrai. Heureusement, les militaires prêtent beaucoup d’attention à l’évolution d’internet, tous les systèmes militaires sont donc » bouclés « – totalement isolés d’internet.

Sneakers( 1992)

L’intrigue du film a été écrite par les auteurs de Wargames, mentionné précédemment. Cette intrigue est construite autour de » boites noires « , qui permettent à leurs propriétaires de casser n’importe quel type de chiffrement. Bien sur, les services secrets de n’importe quel pays cherchent à atteindre ce trésor, et la NSA joue un rôle majeur dans cette histoire. En réalité, de tels appareils sont impossibles à fabriquer (en plus la NSA ne chercheraient pas à obtenir des fournisseurs d’ e-mails cryptés avec une telle passion). D’un autre côté, montrer des techniques d’ingénierie sociale fonctionne parfaitement- aussi bien en 1992 qu’en 2013.

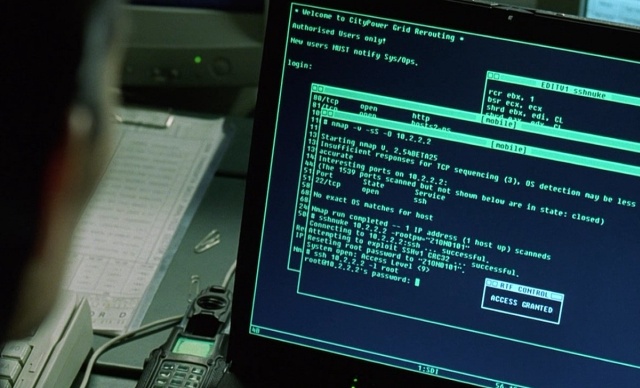

La vengeance dans la peau ( 2007)

La perle rare- les scénaristes de films d’espions ont cette fois vraiment écouté les conseils en sécurité informatique ! Bien sur, vous devez pirater certains ordinateurs pour dérober des documents secrets au 21 e siècle. Les écrans d’ordinateur dans ce film intègrent des applications de la vie réelle étant utilisées par les pirates et les administrateurs de système : SSH, les bash, le scanner de port NMAP, préféré d’Hollywood.

Matrix Reloaded ( 2003)

La trilogie Matrix a énormément augmenté la popularité de ces courants philosophiques réels simulés, mais les geeks aiment ce film en raison de son esthétique. Bien sur, l’intrigue met en scène un tas de piratages , mais ces derniers arrivent généralement comme par magie, rendant le piratage semblable à un sort d’Harry Potter. En général, le problème » de s’échapper d’une boite mail « , que le héros de Matrix essaie de résoudre, existe réellement , et les malwares modernes les résolvent souvent sous la forme d’exploits, c.à.d, par Adobe Reader. Mais les créateurs de films y ont vraiment pensé- notamment grâce au fait d’avoir montré l’utilité réelle de NMAP de temps en temps.

One point 0 (2004)

L’intrigue très raffinée de ce film implique une intelligence artificielle, des nano-robots, un complot d’entreprise et bien sur, le piratage informatique. Ce n’est pas un film d’Hollywood, les auteurs ignorent donc la tradition d’Hollywood qui veut montrer le NMAP comme l’outil suprême de piratage et montre plutôt un code source réel du scanner de virus en ligne appelé Viralator.

Tron ( 1982)

Prés de vingt ans avant » Matrix » et » Passé virtuel « , les êtres humains et les programmes informatiques se sont rencontrés sur un pied d’égalité dans le film culte » Tron « . Les réalisateurs de film perçoivent l’ordinateur comme une machine d’arcade de jeux, donc, en dépit des piratages tout à fait possibles de l’intrigue, sa description s’inscrit plus comme le jeu Pong and Space Invaders. C’était extrêmement naïf , mais en dépit de cela ( ou peut être grâce à cela) ce film est devenu un classique de science-fiction.

Millénium : les hommes qui n’aimaient pas les femmes ( 2009)

Beaucoup de personnes préfèrent la version suédoise sur grand écran du roman de Stieg Larsson en raison de son atmosphère et de ses personnages plus réalistes. Il est vrai que lorsqu’il s’agit de scènes de piratage, durant lesquelles la protagoniste du film utilise un bon vieux NMAP pour scanner les ordinateurs de personnes qui l’intéressent. Cette partie de l’intrigue est plausible, car le piratage informatique est devenu l’un des moyens les plus efficaces d’infiltrer les secrets de quelqu’un. De plus, il est souvent plus facile, moins cher et plus sûr d’établir une surveillance secrète et d’entrer par effraction dans son appartement. Il existe un moyen plus efficace- voler un smartphone. Il contient très probablement pleins de secrets et de données privées.

Bien sur, il est possible de vous protéger de telles menaces en utilisant une solution de sécurité fiable pour l’ensemble de vos appareils, comme Kaspersky Internet Security par exemple. Mais les personnages de films sont rarement conscients de cela.

films

films