La numérisation des entreprises, en particulier dans le segment des PME, permet une montée en gamme rapide, un meilleur service clientèle et la conquête de nouveaux marchés. En revanche, la numérisation amplifie les dommages causés par les cyberattaques et complique le processus de rétablissement. Étant donné que les ressources des entreprises sont toujours limitées, quelles sont les attaques qu’il convient de repousser en priorité ?

Pour répondre à cette question, nous avons étudié le rapport INTERPOL Africa Cyberthreat Assessment Report 2025 (rapport d’évaluation des cybermenaces en Afrique). Ce document est utile, car il rassemble les statistiques policières sur la cybercriminalité et les données des entreprises de sécurité de l’information, dont Kaspersky, ce qui nous permet de comparer le nombre et les types d’attaques avec les dommages réels qu’elles ont causés. Ces données peuvent être utilisées pour élaborer la stratégie de sécurité de l’information d’une entreprise.

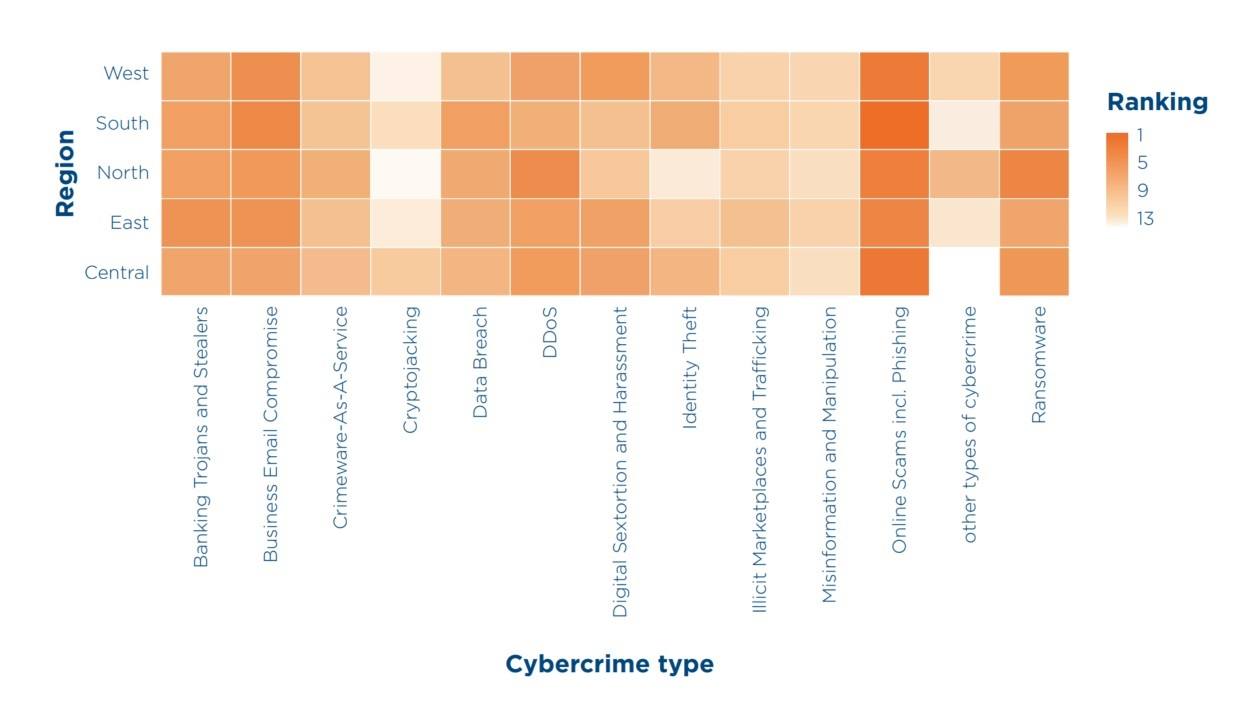

Classement moyen des types de cybercriminalité en fonction de l’impact financier signalé dans les sous-régions africaines, selon les données des pays membres d’INTERPOL. Source

Fraude en ligne ciblée

Les opérations frauduleuses ont été les plus marquantes du point de vue des dommages causés sur l’ensemble du continent. Elles prennent de l’ampleur, parallèlement à la popularité croissante des services bancaires mobiles, du commerce numérique et des réseaux sociaux. Outre le phishing de masse visant à voler des données personnelles et de paiement, les attaques ciblées se développent à grande vitesse. Les escrocs préparent leurs victimes potentielles dans les applications de messagerie pendant des mois, en établissant une relation de confiance et en les entraînant dans un plan d’extorsion d’argent, par exemple, un faux investissement en cryptomonnaies. De telles escroqueries jouent souvent sur les relations amoureuses et sont donc appelées escroqueries romantiques, mais il existe d’autres variantes. Au Nigeria et en Côte d’Ivoire, par exemple, des escrocs ont été arrêtés pour avoir attaqué de petites plateformes médiatiques et des agences de publicité. En se faisant passer pour des annonceurs, ils ont volé près de 1,5 million de dollars américains aux victimes.

Le fait que 93 % des Africains utilisent un simple service comme WhatsApp plutôt que des outils de communication d’entreprise dans le cadre de leur travail augmente considérablement le taux de réussite des attaques contre les employés et les propriétaires d’entreprise.

Incidents de ransomware

Les titres de la presse peuvent donner l’impression que les pirates informatiques utilisant les ransomwares ciblent principalement les grandes organisations, mais les statistiques du rapport réfutent cette théorie, révélant que le nombre d’attaques et les dommages financiers réels causés sont importants dans tous les secteurs d’activité. De plus, il existe un lien direct entre le degré de numérisation et le nombre d’attaques. Ainsi, si une entreprise observe une augmentation globale de l’activité commerciale « numérisée » dans son segment de marché, le niveau de menace ne manquera pas d’augmenter en conséquence. En Afrique, les » filiales » des plateformes de ransomwares en tant que service les plus importantes et les plus dangereuses, telles que LockBit et Hunters International, sont responsables d’incidents majeurs à l’échelle nationale.

Parmi les principaux incidents de ransomwares en Afrique, peu connus en dehors du continent, nous retenons les suivants : le vol de 7 millions de dollars à la société fintech nigériane Flutterwave, les attaques contre le fournisseur d’électricité camerounais ENEO, une attaque par ransomware à grande échelle pour exfiltrer les données de Telecom Namibia, et le ciblage du National Health Laboratory Service (NHLS) d’Afrique du Sud, qui a conduit à l’annulation d’opérations et à la perte de millions de résultats de tests de laboratoire.

Chevaux de Troie bancaires et voleurs d’informations

Bien que les pertes directes dues aux chevaux de Troie bancaires et aux voleurs d’informations ne figurent pas dans le trio de tête du point de vue des dommages, ce sont les » succès » de cette industrie criminelle qui ont un impact direct sur le nombre et la gravité d’autres attaques, principalement les ransomwares et les compromissions d’emails professionnels (BEC). Après avoir dérobé les identifiants de milliers d’utilisateurs à l’aide de voleurs d’informations, les pirates les filtrent et les regroupent en fonction de divers critères, puis vendent des lots de comptes sur les marchés illicites. D’autres criminels peuvent ainsi acheter des mots de passe pour s’infiltrer dans les organisations qui les intéressent.

Compromission d’emails professionnels (BEC)

Pour les petites et moyennes entreprises qui utilisent principalement des services publics tels que Gmail ou Office 365, l’infection par un voleur d’informations donne aux pirates un accès complet à la correspondance de l’entreprise et à ses activités commerciales. Les individus malintentionnés peuvent ensuite exploiter ces informations pour inciter les clients et les contreparties à payer l’achat de biens et de services sur un compte frauduleux. Les attaques par compromission d’emails professionnels occupent une place prépondérante dans le classement des dommages, et les petites entreprises peuvent en être victimes de deux façons différentes. Tout d’abord, les cybercriminels peuvent soutirer de l’argent à des clients ou partenaires plus importants en se faisant passer pour la petite entreprise compromise. Ensuite, il est plus facile de persuader le propriétaire ou le comptable d’une petite entreprise de transférer de l’argent que dans le cas d’une grande organisation.

Plusieurs grandes organisations criminelles basées en Afrique sont responsables d’opérations internationales de compromission d’emails professionnels causant des dommages à hauteur de plusieurs milliards de dollars. Elles ciblent également des organisations africaines, principalement dans les secteurs de la finance et du commerce international.

Comment protéger les entreprises contre les cybermenaces ?

Pour lutter efficacement contre les menaces numériques, les services répressifs doivent partager leurs données avec des entreprises commerciales spécialisées dans la sécurité de l’information qui exploitent la télémétrie pour identifier les points névralgiques de diffusion des menaces. Les opérations Serengeti (1 000 arrestations, 134 000 ressources malveillantes en ligne désactivées), Red Card (300 arrestations) et Secure (32 arrestations, 20 000 ressources malveillantes désactivées) sont des exemples récents de partenariats fructueux. Ces opérations, menées aux côtés d’INTERPOL, ont utilisé des renseignements sur les cybermenaces reçus de partenaires, notamment Kaspersky.

Toutefois, les entreprises ne peuvent pas laisser la police s’occuper seule de la cybersécurité ; elles doivent elles-mêmes mettre en œuvre des mesures de sécurité simples mais efficaces :

- Activez l’authentification à plusieurs facteurs (MFA) résistante au phishing pour tous les comptes en ligne : Google, Microsoft, WhatsApp, etc.

- Installez un programme malveillant fiable sur tous les appareils d’entreprise et les appareils personnels. Pour les appareils d’entreprise, une gestion centralisée de la sécurité est recommandée, comme le prévoit, par exemple, Kaspersky Endpoint Detection and Response.

- Organisez régulièrement des formations à la cybersécurité, par exemple, en utilisant notre [KASAP Placeholder] plateforme Kaspersky Automated Security Awareness[placeholder]. Vous réduirez ainsi le risque que votre entreprise soit victime de phishing et de compromission d’emails. Tous les employés, y compris les cadres, devraient régulièrement participer à des formations.

- Sauvegardez systématiquement toutes les données de l’entreprise, de manière à ce que les sauvegardes ne puissent pas être détruites en cas d’attaque. Pour ce faire, les données doivent être sauvegardées soit sur des supports physiquement déconnectés du réseau, soit sur un système de stockage dans le cloud où une politique interdit la suppression des données.

menaces

menaces

Conseils

Conseils