Nous sommes en 2024. Une équipe de scientifiques de l’université de Californie à San Diego et de l’université du Maryland à College Park découvre un danger inimaginable qui menace le monde entier, dont la source se cache dans l’espace. Ils commencent à tirer la sonnette d’alarme, mais la plupart des gens les ignorent tout simplement…

Non, il ne s’agit pas de l’intrigue du film à succès de Netflix, Don’t Look Up. C’est la réalité soudaine dans laquelle nous nous trouvons suite à la publication d’une étude confirmant que les conversations VoIP d’entreprises, les données relatives aux opérations militaires, les dossiers de la police mexicaine, les SMS privés et les appels des abonnés mobiles aux États-Unis et au Mexique, ainsi que des dizaines d’autres types de données confidentielles, sont diffusés sans chiffrement via des satellites sur des milliers de kilomètres. Et pour intercepter ces données, il suffit d’un appareil coûtant moins de 800 dollars américains : un simple kit de réception satellite.

Aujourd’hui, nous explorons les causes possibles de cette négligence, si l’extraction des données du flux est vraiment aussi facile que le décrit un article du magazine Wired, pourquoi certains opérateurs de données ont ignoré l’étude et n’ont pris aucune mesure à ce sujet, et enfin, ce que nous pouvons faire pour nous assurer que nos propres données ne se retrouvent pas sur ces canaux vulnérables.

Que s’est-il passé ?

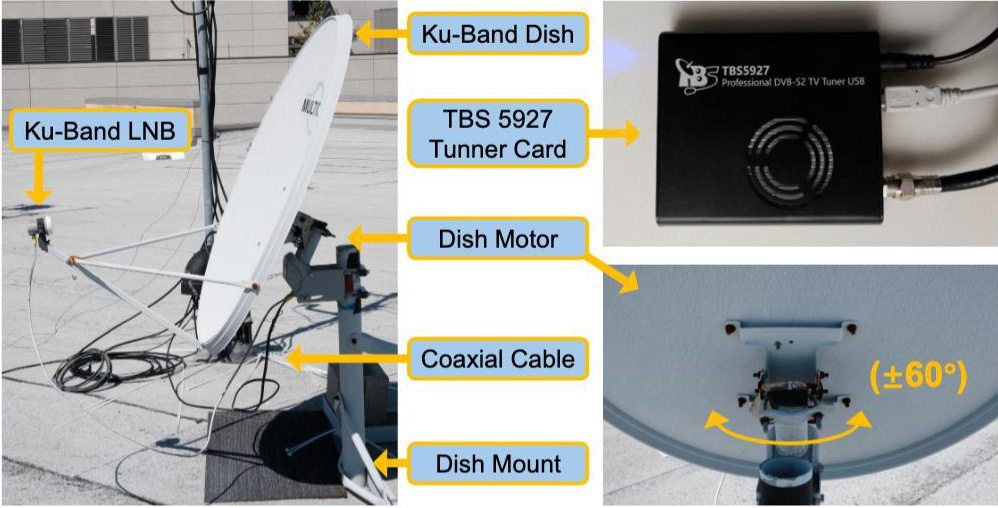

Six chercheurs ont installé une antenne satellite standard de télévision par satellite, comme celles que l’on peut acheter chez n’importe quel fournisseur de services satellite ou dans n’importe quel magasin d’électronique, sur le toit de l’université située dans la région côtière de La Jolla, à San Diego, en Californie du Sud. L’installation minimaliste des chercheurs leur est revenue à un total de 750 $ US : 185 $ pour la parabole et le récepteur, 140 $ pour le matériel de montage, 195 $ pour l’actionneur motorisé permettant de faire pivoter l’antenne et 230 $ pour un récepteur TV TBS5927 compatible USB. Il convient de noter que dans de nombreuses autres régions du monde, cet équipement complet leur aurait probablement coûté beaucoup moins cher.

Ce qui distinguait ce kit d’une antenne satellite classique généralement installée près de votre fenêtre ou sur votre toit, c’était son actionneur motorisé. Ce mécanisme permettait aux chercheurs de repositionner l’antenne afin de capter les signaux provenant de différents satellites situés dans leur champ de vision. Les satellites géostationnaires, utilisés pour la télévision et les communications, orbitent au-dessus de l’équateur et se déplacent à la même vitesse angulaire que la Terre. De cette façon, ils restent fixes par rapport à la surface de la Terre. Normalement, une fois que vous avez orienté votre antenne vers le satellite de communication choisi, vous n’avez plus besoin de la déplacer. Cependant, le système de motorisation permettait aux chercheurs de rediriger rapidement l’antenne d’un satellite à un autre.

Chaque satellite géostationnaire est équipé de nombreux transpondeurs de données utilisés par divers opérateurs de télécommunications. Depuis leur poste d’observation, les scientifiques ont réussi à capter les signaux de 411 transpondeurs répartis sur 39 satellites géostationnaires, obtenant ainsi le trafic IP de 14,3 % de tous les transpondeurs en bande Ku à travers le monde.

Les chercheurs ont pu utiliser leur simple équipement d’une valeur de 750 dollars américains pour examiner le trafic provenant de près de 15 % de tous les transpondeurs satellites actifs dans le monde. Source

L’équipe a d’abord mis au point une méthode exclusive permettant un auto-alignement précis de l’antenne, ce qui a permis d’améliorer considérablement la qualité du signal. Entre le 16 et le 23 août 2024, ils ont effectué un premier scan des 39 satellites visibles. Ils ont enregistré des signaux d’une durée de trois à dix minutes provenant de chaque transpondeur accessible. Après avoir compilé cet ensemble de données initial, les scientifiques ont poursuivi leurs analyses approfondies en effectuant des scans sélectifs périodiques par satellite et de longs enregistrements ciblés à partir de satellites spécifiques, pour finalement collecter plus de 3,7 To de données brutes.

Les chercheurs ont écrit un code permettant d’analyser les protocoles de transfert de données et de reconstruire les paquets réseau à partir des captures brutes des transmissions satellitaires. Mois après mois, ils ont analysé méticuleusement le trafic intercepté, leur inquiétude grandissant de jour en jour. Ils ont constaté que la moitié (!) des communications confidentielles transmises par ces satellites n’étaient absolument pas chiffrées. Étant donné qu’il existe des milliers de transpondeurs en orbite géostationnaire et que le signal émis par chacun d’entre eux peut, dans des conditions favorables, être transmis sur une zone couvrant jusqu’à 40 % de la surface terrestre, cette information est véritablement alarmante.

Sur la photo prise sur le toit de l’université de San Diego, de gauche à droite : Annie Dai, Aaron Schulman, Keegan Ryan, Nadia Heninger et Morty Zhang. Absent sur la photo : Dave Levin. Source

Quelles données ont été diffusées en libre accès ?

Il s’est avéré que les satellites géostationnaires diffusaient une quantité importante et variée de données hautement confidentielles sans aucun chiffrement. Le trafic intercepté comprenait les données suivantes :

- appels, SMS et trafic Internet des utilisateurs finaux ; identifiants d’équipement et clés de chiffrement cellulaires appartenant à divers opérateurs, notamment T-Mobile et AT&T Mexico

- données Internet pour les utilisateurs des systèmes Wi-Fi embarqués installés sur les avions commerciaux de passagers

- trafic vocal provenant de plusieurs grands fournisseurs de services VoIP, notamment KPU Telecommunications, Telmex et WiBo

- trafic gouvernemental, policier et militaire : données provenant des navires militaires américains ; données de géolocalisation et de télémétrie en temps réel provenant des ressources aériennes, maritimes et terrestres des forces armées mexicaines ; et informations provenant des forces de l’ordre mexicaines, y compris des données sur les opérations de trafic de drogue et les rassemblements publics

- données d’entreprise : trafic interne provenant de grandes institutions financières et banques, telles que Grupo Santander Mexico, Banjército et Banorte

- trafic interne provenant de Walmart-Mexico, y compris les détails sur les stocks en entrepôt et les mises à jour des prix

- messages provenant d’infrastructures clés américaines et mexicaines telles que les plateformes pétrolières et gazières et les fournisseurs d’électricité

Si la plupart de ces données semblent avoir été laissées sous forme non chiffrées par pure négligence ou par souci de réduire les coûts (nous y reviendrons plus tard), la présence de données cellulaires dans le réseau satellite trouve son origine dans un contexte légèrement plus intrigant. Ce problème provient de ce qu’on appelle le trafic de collecte, utilisé pour relier les antennes-relais éloignées. De nombreuses tours situées dans des zones difficiles d’accès communiquent avec le réseau cellulaire principal par des satellites : la tour envoie un signal au satellite, qui le retransmet à la tour. Il est important de noter que le trafic non chiffré intercepté par les chercheurs correspondait aux données transmises par le satellite vers la tour cellulaire distante. Cela leur a permis d’accéder à des données telles que les SMS et une partie du trafic vocal transitant par cette liaison.

Réponse des opérateurs de données aux messages des chercheurs

Le moment est venu d’évoquer pour la seconde fois le classique moderne signé Adam McKay. Le film Don’t Look Up est un commentaire satirique sur notre réalité, où même une collision imminente avec une comète et une destruction totale ne parviennent pas à convaincre les gens de prendre la situation au sérieux. Malheureusement, la réaction des opérateurs d’infrastructures critiques aux avertissements des scientifiques s’est avérée étonnamment proche de l’intrigue du film.

À partir de décembre 2024, les chercheurs ont commencé à contacter les entreprises dont ils avaient réussi à intercepter et à identifier le trafic non chiffré. Pour évaluer dans quelle mesure ces avertissements ont été pris en compte, l’équipe a effectué un nouveau scan des satellites en février 2025 et a comparé les résultats. Les chercheurs ont constaté que très peu d’opérateurs avaient réagi pour résoudre ces problèmes. Par conséquent, après avoir attendu près d’un an, les scientifiques ont décidé de rendre publique leur étude en octobre 2025, détaillant à la fois la procédure d’interception et la réponse décevante des opérateurs.

Les chercheurs ont précisé qu’ils ont publié les informations relatives aux systèmes en cause uniquement après que le problème a été résolu ou après l’expiration du délai standard de 90 jours précédant toute divulgation. Pour certains systèmes, un embargo sur la divulgation d’informations était toujours en vigueur au moment de la publication de l’étude. Les scientifiques prévoient donc de mettre à jour leurs documents dès que l’autorisation leur en sera donnée.

Parmi ceux qui n’ont pas répondu aux notifications figuraient : les exploitants d’infrastructures critiques non identifiées, les forces armées américaines, l’armée et les forces de l’ordre mexicaines, ainsi que Banorte, Telmex et Banjército.

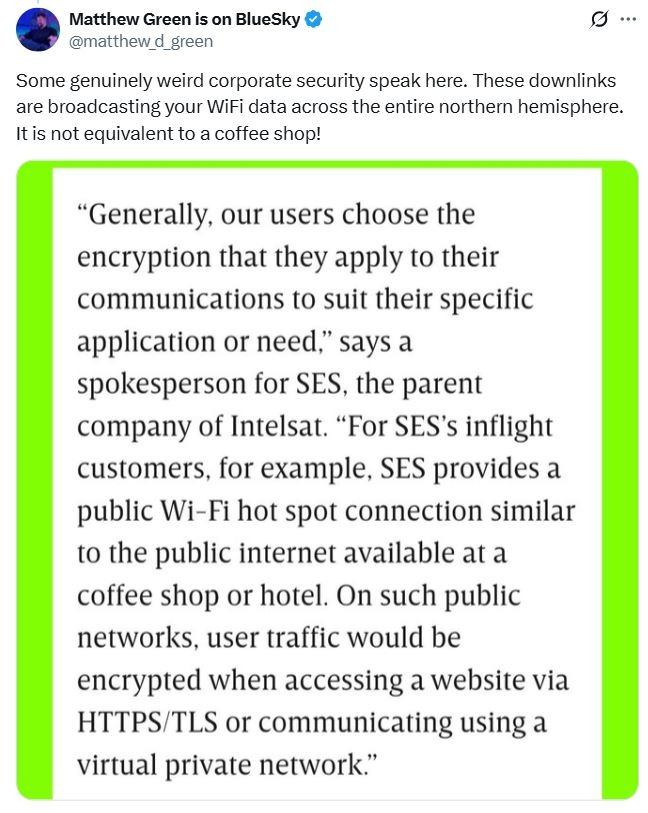

Interrogés par Wired au sujet de cet incident, les fournisseurs de services Wi-Fi en vol ont répondu de manière vague. Un porte-parole de Panasonic Avionics Corporation a déclaré que la société saluait les conclusions des chercheurs, mais a affirmé que plusieurs déclarations qui leur étaient attribuées étaient inexactes ou dénaturaient la position de la société. Le porte-parole n’a pas précisé ce que l’entreprise considérait comme inexact. » Nos systèmes de communication par satellite sont conçus de manière à ce que chaque session de données utilisateur respecte les protocoles de sécurité établis « , a déclaré le porte-parole. Dans le même temps, un porte-parole de SES (la société mère d’Intelsat) a entièrement rejeté la responsabilité sur les utilisateurs, déclarant : « En général, nos utilisateurs choisissent le chiffrement qu’ils appliquent à leurs communications en fonction de leur application ou de leurs besoins spécifiques », comparant ainsi l’utilisation du Wi-Fi en vol à celle d’un point d’accès public dans un café ou un hôtel.

Réponse du porte-parole de SES à Wired, accompagnée d’un commentaire de Matthew Green, professeur agrégé d’informatique à l’université Johns Hopkins de Baltimore. Source

Heureusement, de nombreuses réponses appropriées ont également été apportées, principalement dans le secteur des télécommunications. T-Mobile a chiffré son trafic quelques semaines seulement après avoir été informé par les chercheurs. AT&T Mexico a également réagi immédiatement, en corrigeant la vulnérabilité et en déclarant qu’elle était due à une mauvaise configuration de certaines tours par un fournisseur de services satellitaires au Mexique. Walmart-Mexico, Grupo Santander Mexico et KPU Telecommunications ont tous abordé la question de la sécurité de façon rigoureuse et consciencieuse.

Pourquoi les données n’étaient-elles pas chiffrées ?

Selon les chercheurs, les opérateurs de données ont toute une série de raisons, tant techniques que financières, pour éviter de recourir au chiffrement.

- L’utilisation du chiffrement peut entraîner une perte de 20 à 30 % de la capacité de bande passante du transpondeur.

- Le chiffrement implique une augmentation de la consommation d’énergie, ce qui est critique pour les terminaux distants, notamment ceux fonctionnant à l’énergie solaire.

- Pour certains types de trafic, tels que la VoIP pour les services d’urgence, l’absence de chiffrement est une mesure délibérée visant à accroître la tolérance aux pannes et la fiabilité dans les situations critiques.

- Les fournisseurs de réseau ont affirmé que l’activation du chiffrement rendait impossible le dépannage de certains problèmes réseau au sein de leur infrastructure existante. Les fournisseurs n’ont pas donné plus de détails sur cette affirmation.

- L’activation du chiffrement au niveau de la couche liaison peut impliquer des frais de licence supplémentaires pour l’utilisation de la cryptographie dans les terminaux et les hubs.

Pourquoi certains fournisseurs et agences n’ont-ils pas réagi ?

Il est fort probable qu’ils ne savaient tout simplement pas comment réagir. Il est difficile de croire qu’une vulnérabilité aussi importante ait pu passer inaperçue pendant des décennies, il est donc possible que le problème ait été intentionnellement laissé sans solution. Les chercheurs soulignent qu’aucune entité unique et unifiée n’est chargée de superviser le chiffrement des données sur les satellites géostationnaires. Chaque fois qu’ils découvraient des informations confidentielles dans les données interceptées, ils devaient déployer des efforts considérables pour identifier le responsable, établir un contact et signaler la vulnérabilité.

Certains experts comparent l’impact médiatique de cette recherche à celui des archives Snowden déclassifiées, étant donné que les techniques d’interception utilisées pourraient être déployées pour surveiller le trafic à l’échelle mondiale. Nous pouvons également comparer cette affaire au célèbre piratage de Jeep, qui a complètement bouleversé les normes de cybersécurité dans l’industrie automobile.

Il n’est pas impossible que l’origine de ce problème réside simplement dans la négligence et l’illusion – celle que personne ne songerait jamais à « lever les yeux ». Les opérateurs de données ont peut-être considéré les communications par satellite comme un réseau interne fiable, pour lequel le chiffrement n’était tout simplement pas une norme obligatoire.

Que pouvons-nous faire en tant qu’utilisateurs ?

Pour les utilisateurs ordinaires, les recommandations sont semblables à celles que nous donnons pour l’utilisation de tout point d’accès Wi-Fi public non sécurisé. Si nous pouvons chiffrer le trafic Internet provenant de nos appareils, nous ne pouvons malheureusement pas faire de même pour les données vocales cellulaires et les SMS.

- Pour toute opération confidentielle en ligne, activez un VPN fiable qui inclut une fonctionnalité Kill Switch. De cette manière, si la connexion VPN est interrompue, tout votre trafic est immédiatement bloqué au lieu d’être acheminé sans être chiffré. Utilisez votre VPN lorsque vous passez des appels VoIP, en particulier lorsque vous utilisez le Wi-Fi en vol ou d’autres points d’accès publics. Si vous avez tendance à être paranoïaque, laissez votre VPN activé en permanence.Kaspersky VPN Secure Connection pourrait être une solution efficace et rapide pour répondre à vos besoins.

- Utilisez les réseaux 5G autant que possible, car ils offrent des normes de chiffrement plus élevées. Cependant, même ces réseaux peuvent être vulnérables, il est donc préférable d’éviter de discuter d’informations sensibles par SMS ou par appels vocaux classiques.

- Utilisez des applications de messagerie qui offrent un chiffrement de bout en bout du trafic sur les appareils des utilisateurs, comme Signal, WhatsApp ou Threema.

- Si vous utilisez un service cellulaire dans des endroits reculés, réduisez au minimum les conversations par SMS et les appels vocaux, ou utilisez les services d’opérateurs qui proposent un chiffrement au niveau des appareils des abonnés.

Autres informations utiles concernant la sécurité des télécommunications :

- Attaques contre les réseaux 5G : la course aux armements continue

- Comment se protéger des escroqueries du type « SMS blaster » ?

- Chatter hors ligne : aperçu des applications de messagerie en réseau maillé

- 12 conseils pour utiliser WhatsApp, Telegram…

- Qu’est-ce qui rend une application de messagerie sûre ?

satellites

satellites

Conseils

Conseils