Les professionnels de la sécurité et les particuliers se souviendront de 2013, avec un certain nombre d’événements dans le domaine de la sécurité. Plusieurs épisodes, des révélations d’Edward Snowden à l’émergence des botnets de smartphones en passant par le ransomware Cryptolocker, ont eu un impact important sur le quotidien des utilisateurs et des entreprises. Comme la tradition le veut, les experts de Kaspersky Lab ont présenté la liste des principales menaces de 2013 sur SecureList. Nous avons sélectionné, pour vous, 10 phénomènes clés de 2013 qui continueront d’avoir une influence sur notre vie en 2014.

1. Internet sous surveillance

Les publications de The Guardian et du New York Times basées sur les documents classifiés fournis par Edward Snowden ont énormément affecté Internet (et continuent à le faire) en 2013. L’ancien employé de la NSA a fourni aux médias un volume monstrueux d’informations révélant comment le service secret surveillait Internet. Encore plus important, il ne s’agit pas de cas isolés de surveillance ciblée mais d’une collecte internationale d’informations et de données sur tout le monde. De plus, alors que la majorité des documents décrit des activités américaines (pour des raisons évidentes), il a été démontré que le même type d’activités était pratiqué par les services secrets d’autres pays. À la suite de cette nouvelle, les principaux fournisseurs de service Cloud se sont tous hâtés d’installer une protection chiffrée pour les données Cloud, y compris pour les liens de données intranet. Les organisations gouvernementales, à leur tour, ont commencé à réfléchir à des mesures de protection. Selon Aleks Gostev, directeur de la recherche en sécurité chez Kaspersky Lab, ces événements pourraient mener à une fragmentation de l’Internet et plus tard à une division par nation avec des « gigantesques pare-feux » tels que celui utilisé en Chine. Pendant ce temps, ceux qui préfèrent la confidentialité, y compris les entreprises et les utilisateurs qui pratiquent des activités illégales, recherchent activement à prendre refuge dans le « darknet » – un réseau souterrain anonyme qui utilise Tor et les protocoles I2P.

2. Des attaques ciblées sur demande

Alors qu’avant la majorité des attaques ciblées étaient probablement lancées par des agences et des bureaux gouvernementaux, certaines attaques en 2013 ont été exécutées par des pirates. Parmi celles-ci, l’attaque ciblée Icefog détectée par Kaspersky Lab. Elle cible principalement les utilisateurs Mac, ce qui est également un phénomène intéressant. Une action d’intelligence industrielle effectuée via un vol de données sur des ordinateurs corporatifs aide certainement certaines sociétés à obtenir un certain avantage sur leurs compétiteurs; et inutile de rappeler à quel point il est facile de faire croire que la surveillance gouvernementale est dans l’intérêt d’une nation. « Pour réaliser cela, les sociétés doivent engager des cyber-entrepreneurs, qui sont en fait des groupes de pirates organisés qui fournissent des services relevant de l’intelligence commerciale à des entreprises. Ces derniers se considèrent certainement comme des cyber-détectives », explique Gostev.

Les attaques ciblées ont une influence visible sur le monde de l’entreprise actuel. Un sondage récemment conduit par B2B International et commissionné par Kaspersky Lab, a démontré que 9% des entreprises ont été victimes d’attaques ciblées.

Le vol d’informations n’est pas le seul scénario d’attaque. La concurrence pourrait aussi utiliser des astuces comme les attaques DoS et DDoS, la suppression de données, la réalisation de dégâts délibérés sur certains ordinateurs ou même le vol d’argent, ou la destruction de la réputation d’un autre concurrent. Ce sujet est mentionné dans le rapport de Vitaly Kamlyuk et Sergey Lozhkin sur les menaces contre les entreprises.

3. Les botnets mobiles

L’évolution rapide des menaces mobiles est une tendance visible : les coupables explorent activement ce nouveau marché qui offre un grand nombre de victimes potentielles et un moyen plutôt simple d’obtenir de l’argent. En seulement un an, notre base de données d’applications malveillantes a atteint le chiffre de 104421, alors que le nombre total d’applications de la sorte l’année précédente était d’environ 44000. Le majorité de ces menaces sont conçues pour Android – elles représentent plus de 98% de toutes les menaces mobiles.

Parmi elles, les botnets mobiles, des réseaux de smartphones infectés gérés à distance, sont de plus en plus répandus. Environ 60% des programmes détectés font en fait partie d’un botnet en construction. MTK et Opfake font partie des botnets les plus célèbres. Les botnets sont utilisés pour de nombreuses raisons : de l’envoi de courrier indésirable à la distribution d’autres malwares. Une nouveauté de 2013 : ces botnets peuvent désormais être loués.

4. Des menaces mobiles de plus en plus complexes

Les menaces mobiles ne font pas qu’augmenter en nombre, elles deviennent également de plus en plus complexes. Jusqu’à maintenant, la cheval de Troie Android le plus complexe est Obad qui exploite trois vulnérabilités différentes qui empêchent l’analyse et la suppression rapides de celui-ci et qui utilisent des backdoors, des botnets ainsi que des chevaux de Troie diffusés via SMS. L’année prochaine, nous devrons certainement faire face à des malwares Android encore plus complexes ainsi qu’à l’émergence de nouveaux modèles d’opération tels que les bloqueurs.

5. Cyber-chantage

Les pirates reçoivent des bénéfices financiers collatéraux de chaque attaque ou intrusion. Néanmoins, ils ne disposent pas de moyens efficaces d’obtenir directement de l’argent des utilisateurs. Une solution efficace serait de voler directement l’argent d’un compte bancaire en ligne ou d’une carte bancaire. Une autre méthode est l’utilisation de ransomwares. Ces derniers sont devenus plus fréquents en 2013 avec l’émergence de malwares tels que Cryptolocker. La différence essentielle avec Cryptolocker est le fait qu’il chiffre réellement les données de votre ordinateur grâce au chiffrement asymétrique ainsi qu’à une clé robuste et unique pour chaque ordinateur. L’utilisateur pourra déchiffrer ses fichiers uniquement grâce à une clé envoyée par les cyber-délinquants qui peuvent exiger jusqu’à 3000 dollars pour celle-ci. Un des modes de paiement de cette rançon est BitCoin.

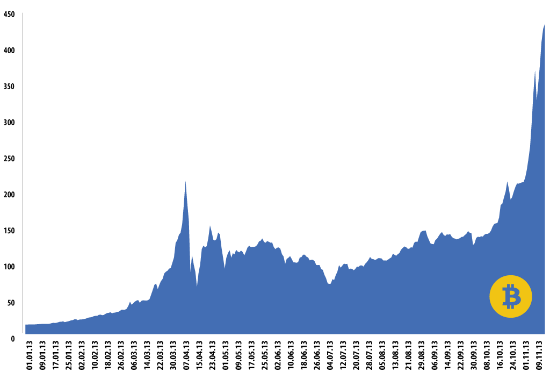

6. Monnaies chiffrées

Le concept Bitcoin a été introduit en 2009 mais c’est en 2013 que la monnaie chiffrée a connu son heure de gloire et que son « taux d’échange » a considérablement augmenté. Alors qu’un bitcoin valait 13 dollars au début 2013, en avril, il atteignait 260 dollars jusqu’à atteindre la somme incroyable de 1000 dollars plus récemment. Bitcoin doit sa popularité à son système de paiement décentralisé et à l’anonymat de ses participants. Il n’est donc pas surprenant que la monnaie soit si populaire auprès des cybercriminels et qu’elle soit impliquée dans de nombreux incidents, qu’il s’agisse de violations de sécurité sur des services de paiement par Bitcoin ou de vols auprès des utilisateurs.

7. Des attaques ciblant les services bancaires en ligne

Ces dernières années, les principales menaces ciblant les comptes bancaires des utilisateurs consistaient principalement à voler les codes de confirmations envoyés par SMS, en d’autres termes, les chevaux de Troie mobiles et les chevaux de Troie ciblant les PC fonctionnaient ensemble. En 2013, les applications mobiles malveillantes capables d’attaquer les services bancaires sans avoir recours aux ordinateurs sont devenues plus répandues. Les techniques sont variées : vol d’identifiants de carte bancaire, transferts illégaux d’argent provenant de cartes bancaires associées à des appareils mobiles et bien d’autres encore. Les chevaux de Troie sont également capables de vérifier le solde des comptes ciblés afin d’être encore plus rentables.

8. De nombreux incidents de sécurité

Si vous pensiez ne pas avoir essuyé d’attaque en 2013, c’est probablement dû à votre protection antivirus. Les statistiques confirment que les chances d’éviter ce genre d’incident sont minces, car on a pu observer plus de 5 milliards de cyber-attaques cette année. En 2013, Kaspersky Lab découvrait en moyenne 315 000 malwares par jour.

9. Des pays plus touchés que d’autres

Les États-Unis et la Russie sont les champions incontestables dans la catégorie des pays qui hébergent le plus de serveurs de malwares : ils hébergent respectivement 25,5% et 19,4% des malwares. L’Allemagne et les Pays-Bas en hébergent 12%, les autres pays en hébergeant ensuite 3,5% ou moins. Le Vietnam fait désormais partie du top 10 alors que la Chine est passée de la 8ème à la 21ème position dû à ses critères très strictes d’enregistrement de domaine et d’hébergement imposés par le gouvernement chinois, selon Christian Funk et Maria Garnaeva, experts de Kaspersky Lab. Les russes, les autrichiens et les allemands ainsi que certains pays de la Communauté des états indépendants ou de l’Asie ont connu une augmentation du risque d’infection par une attaque. La République Tchèque, la Slovaquie et Singapour sont les pays qui présentent le moins de risque. Les méthodes les plus utilisées par les pirates incluent l’ingénierie sociale et l’exploitation des vulnérabilités Java. Java représente plus de 90% des vulnérabilités exploitées.

10. Le maillon faible ?

Le monde de la sécurité change sans cesse mais on peut néanmoins observer une constante : les utilisateurs eux-mêmes. Ils ont tendance à se laisser avoir par les astuces de l’ingénierie sociale (en cas d’attaque ciblée, cette approche à de grandes chances de fonctionner), à utiliser des boutique d’applications douteuses sur leurs appareils mobiles, à ne pas prêter attention aux barres d’adresse ainsi qu’à saisir leurs identifiants bancaires sur des sites d’hameçonnage. Et bien sûr, ils continuent d’utiliser des mots de passe comme « 12345 » pour accéder à leurs comptes en ligne. Seules des initiatives éducatives à long terme conçues spécialement pour les utilisateurs permettront de faire du monde en ligne un endroit plus sûr.

APT

APT

Conseils

Conseils