Il n’est pas rare que des professionnels de la cybersécurité jugent inutile de chercher à savoir exactement qui orchestre les attaques de programmes malveillants contre leur entreprise. L’algorithme classique d’enquête sur les incidents fonctionne généralement comme suit : l’analyste trouve un fichier suspect → si l’antivirus ne l’a pas détecté, il le place dans une sandbox pour le tester → il confirme certaines activités malveillantes → il ajoute le hachage à la liste de blocage → il fait une pause café. Ce sont les étapes incontournables pour de nombreux professionnels de la cybersécurité, en particulier lorsqu’ils sont submergés d’alertes ou qu’ils ne disposent pas des compétences nécessaires en matière d’analyse pour déchiffrer une attaque complexe pas à pas. Cependant, en cas d’attaque ciblée, cette approche mène tout droit à la catastrophe. Voici pourquoi.

Si un pirate informatique joue pour gagner, il s’en tient rarement à un seul vecteur d’attaque. Il y a de fortes chances que le fichier malveillant ait déjà joué son rôle dans une attaque à plusieurs niveaux et que celui-ci ne soit désormais plus d’aucune utilité pour le pirate. Entre-temps, l’adversaire s’est déjà profondément infiltré dans l’infrastructure de l’entreprise et se sert d’un tout autre ensemble d’outils. Pour éliminer définitivement la menace, l’équipe de sécurité doit identifier et neutraliser tous les maillons de la chaîne d’attaque.

Mais comment y parvenir rapidement et efficacement avant que l’attaque ne cause de réels dégâts ? Une solution consiste à analyser le contexte en profondeur. En analysant un seul fichier, un expert peut identifier précisément qui attaque son entreprise, découvrir rapidement quels autres outils et tactiques ce groupe spécifique utilise, puis passer au crible l’infrastructure à la recherche de toute menace connexe. Il existe de nombreux outils de Threat Intelligence adaptés à cette tâche, mais nous allons découvrir comment procéder à l’aide de notre portail Kaspersky Threat Intelligence Portal.

Un exemple concret illustrant l’importance de l’attribution

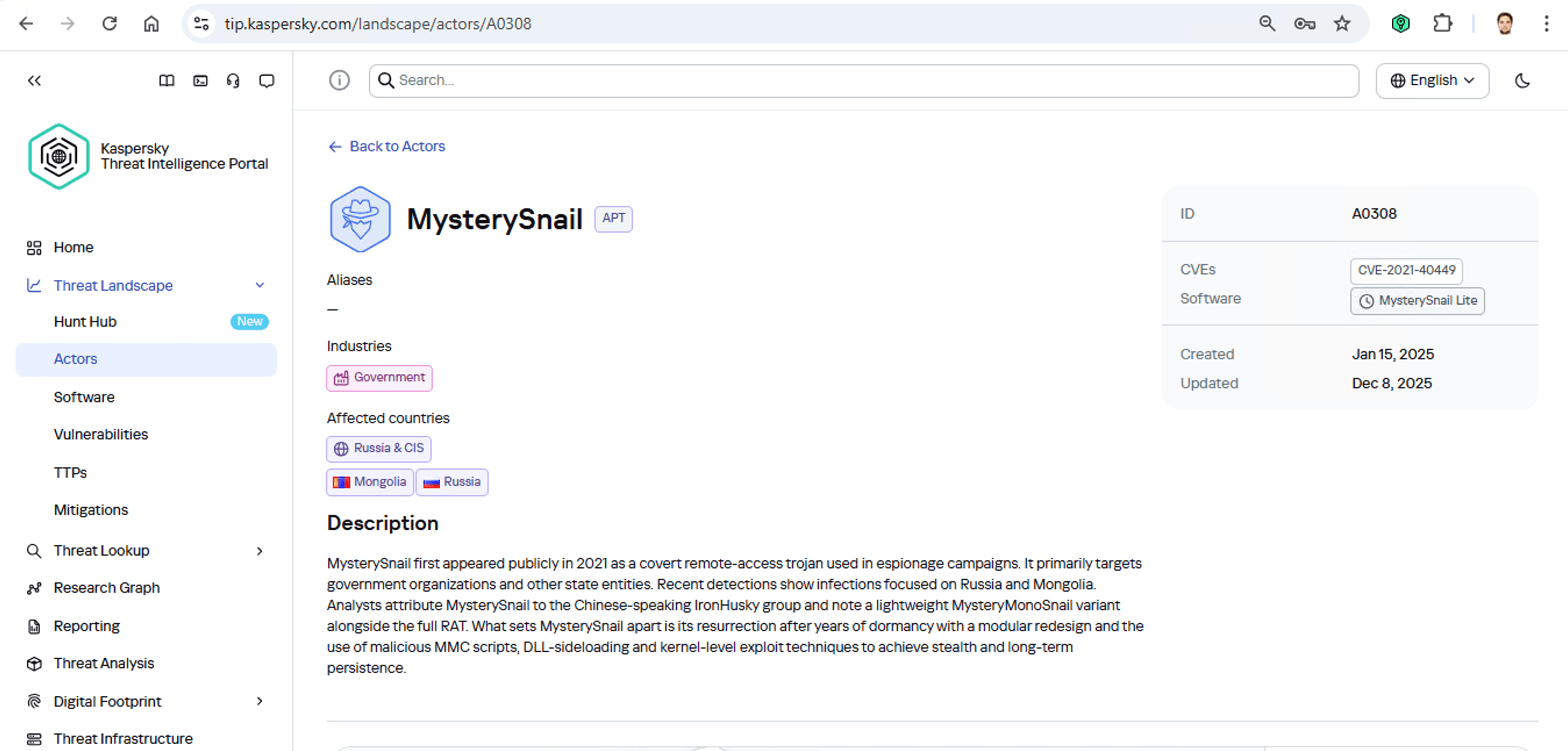

Imaginons que nous transmettions un programme malveillant que nous avons découvert à un portail de Threat Intelligence et que nous apprenions qu’il est principalement utilisé par le groupe de pirates informatiques MysterySnail. Qu’est-ce que cela nous apprend réellement ? Examinons les informations disponibles :

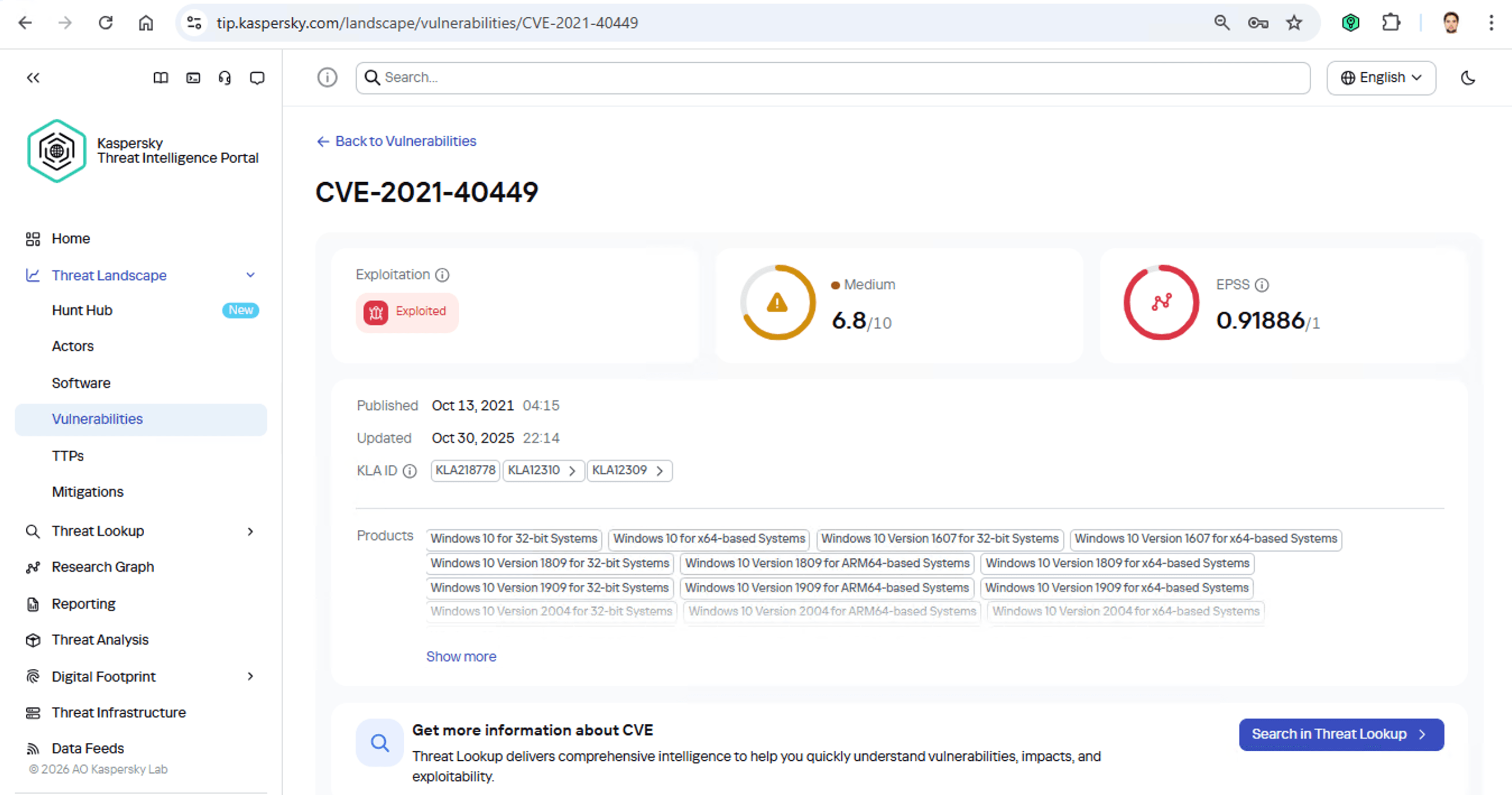

Tout d’abord, ces pirates informatiques ciblent les institutions gouvernementales en Russie et en Mongolie. Il s’agit d’un groupe sinophone qui se consacre généralement à l’espionnage. Selon leur profil, ces pirates s’implantent dans les infrastructures et restent discrets jusqu’à ce qu’ils trouvent un butin intéressant. Nous savons également qu’ils exploitent généralement la vulnérabilité CVE-2021-40449. De quel type de vulnérabilité s’agit-il ?

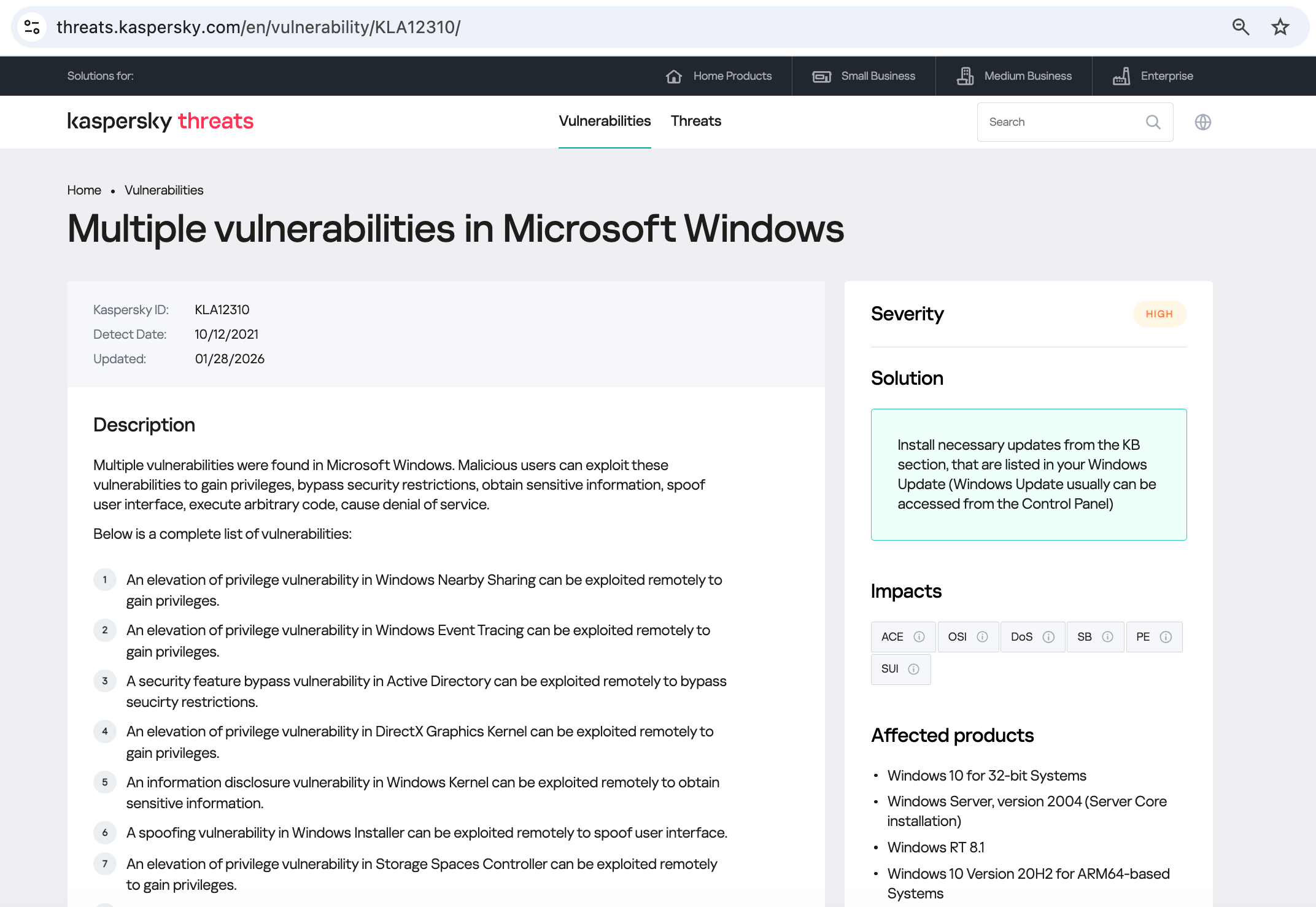

Comme nous pouvons le constater, il s’agit d’une vulnérabilité d’élévation de privilèges, ce qui signifie qu’elle est utilisée une fois que les pirates ont déjà infiltré l’infrastructure. Cette vulnérabilité est considérée comme critique et est fréquemment exploitée. Quels sont donc les logiciels réellement vulnérables ?

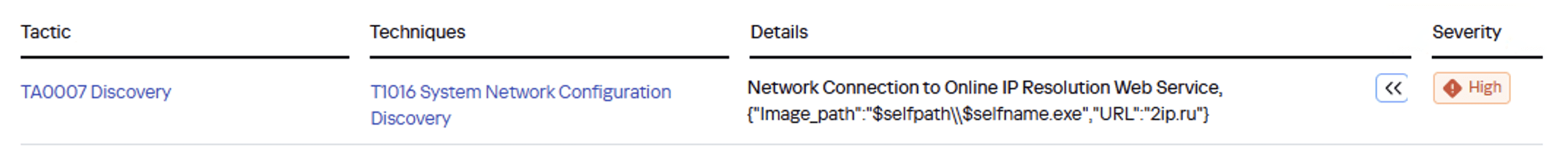

Nous avons trouvé : Microsoft Windows. Il est temps de vérifier si le correctif qui comble cette faille a bien été installé. Bon, à part cette vulnérabilité, que savons-nous d’autre au sujet des pirates informatiques ? Il semblerait qu’ils vérifient les configurations réseau d’une façon bien particulière : ils se connectent au site public 2ip.ru :

Il est donc logique d’ajouter une règle de corrélation au SIEM pour signaler ce type de comportement.

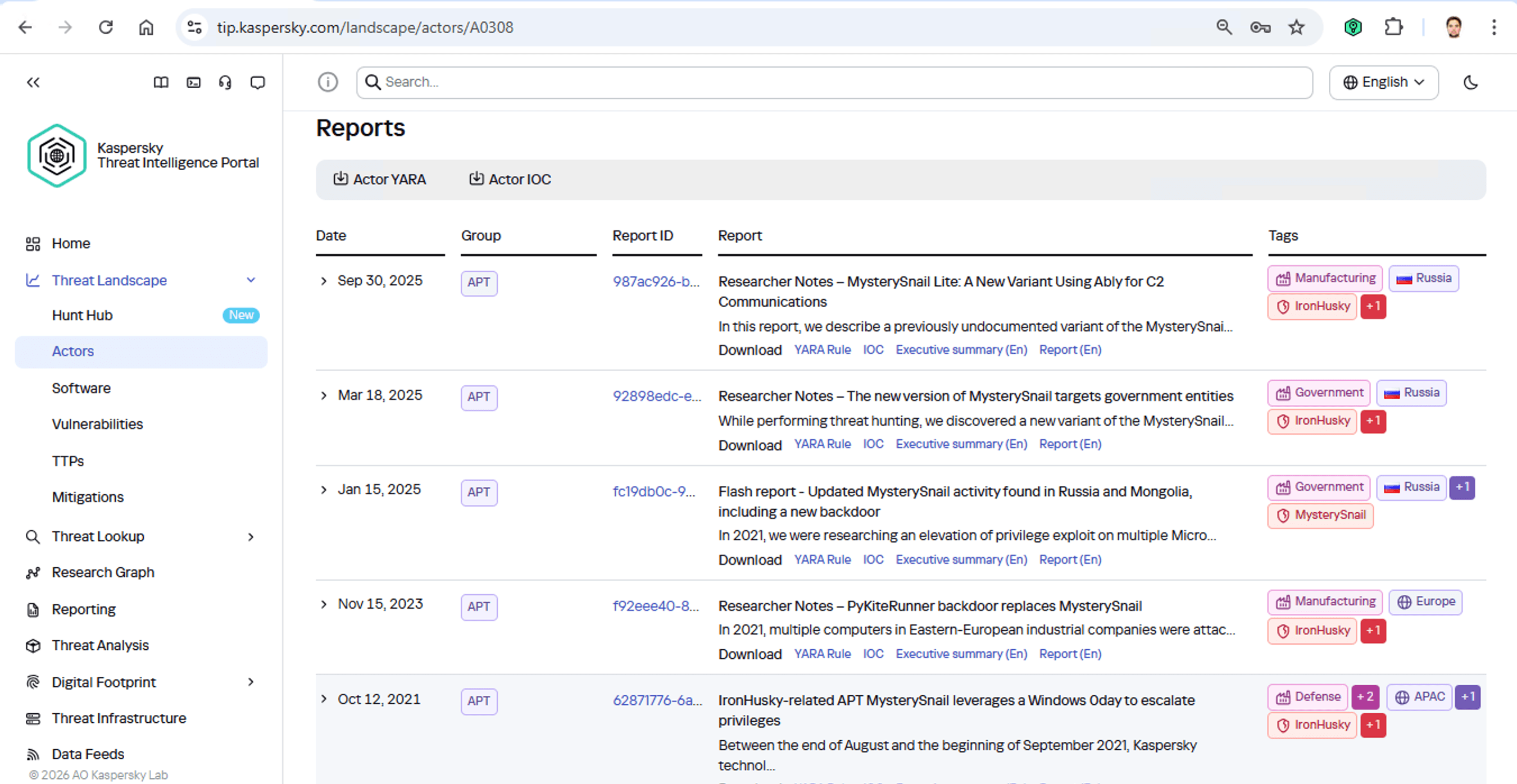

Il est temps de nous renseigner plus en détail sur ce groupe et de rassembler des indicateurs de compromission (IoC) supplémentaires pour la surveillance SIEM, ainsi que des règles YARA prêtes à l’emploi (descriptions textuelles structurées utilisées pour identifier les programmes malveillants). L’objectif est de localiser chaque tentacule de ce kraken déjà infiltrée dans l’infrastructure de l’entreprise, et de pouvoir agir vite en cas de nouvelle attaque.

Le portail Kaspersky Threat Intelligence Portal fournit une multitude de rapports supplémentaires sur les attaques MysterySnail, chacun accompagné d’une liste d’indicateurs de compromission (IoC) et de règles YARA. Ces règles YARA peuvent être utilisées pour analyser tous les terminaux, et ces IoC peuvent être ajoutés dans SIEM pour une surveillance constante. Tant que nous y sommes, consultons les rapports pour comprendre comment ces pirates informatiques s’y prennent pour exfiltrer les données et quel type de données ils recherchent habituellement. Désormais, nous pouvons réellement prendre des mesures pour contrer cette attaque.

Et voilà, MysterySnail : l’infrastructure est maintenant configurée pour t’identifier et répondre. Fini l’espionnage !

Méthodes d’attribution des programmes malveillants

Avant d’aborder plus en détail les méthodes utilisées, il convient de préciser un point : pour que l’attribution fonctionne réellement, la Threat Intelligence fournie doit s’appuyer sur une base de connaissances très complète concernant les tactiques, techniques et procédures (TTP) utilisées par les acteurs malveillants. La portée et la qualité de ces bases de données peuvent varier considérablement d’un fournisseur à l’autre. Dans notre cas, avant même de créer notre outil, nous avons passé des années à surveiller des groupes connus dans le cadre de diverses campagnes et à enregistrer leurs TTP, et nous continuons aujourd’hui à mettre régulièrement à jour cette base de données.

Une fois la base de données TTP mise en place, les méthodes d’attribution suivantes peuvent être appliquées :

- Attribution dynamique : identification des TTP grâce à l’analyse dynamique de fichiers spécifiques, puis recoupement de cet ensemble de TTP avec ceux de groupes de pirates informatiques connus

- Attribution technique : recherche de recoupements entre des fichiers spécifiques et des fragments de code connus pour être utilisés par des groupes de pirates informatiques bien précis dans leurs programmes malveillants

Attribution dynamique

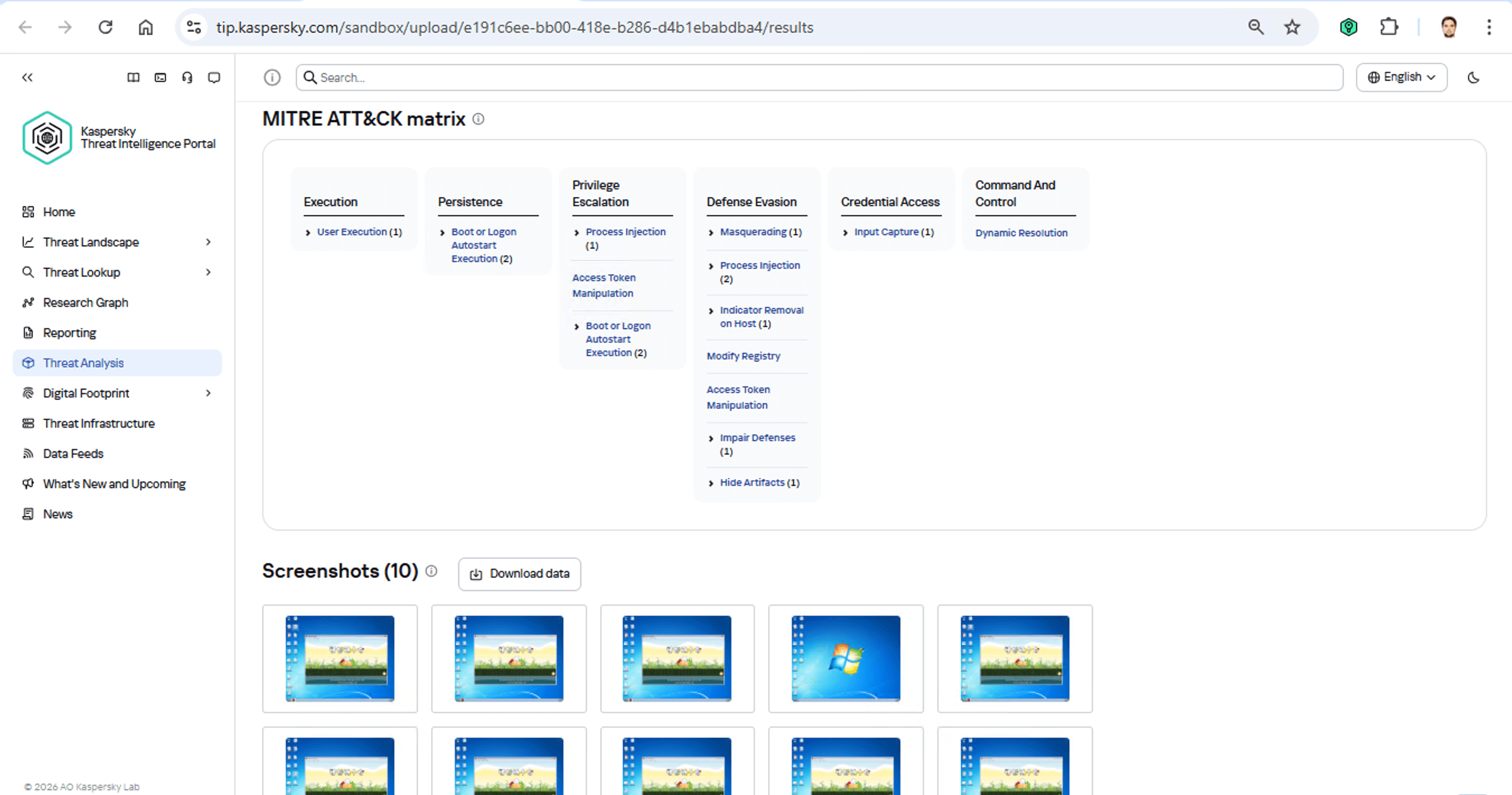

L’identification des TTP au cours d’une analyse dynamique est relativement simple à mettre en œuvre. En fait, cette fonctionnalité est depuis longtemps un incontournable de toute sandbox moderne. Bien entendu, toutes nos sandboxes identifient également les TTP lors de l’analyse dynamique d’un échantillon de programme malveillant :

Le principe fondamental de cette méthode consiste à classer les activités de programmes malveillants à l’aide du cadre MITRE ATT&CK. Un rapport de la sandbox contient généralement une liste des TTP détectées. Bien que ces données soient très utiles, elles ne suffisent pas pour attribuer pleinement la responsabilité à un groupe en particulier. Essayer d’identifier les auteurs d’une attaque en utilisant uniquement cette méthode revient à appliquer la célèbre parabole indienne des aveugles et de l’éléphant : plusieurs personnes aux yeux bandés touchent différentes parties d’un éléphant et tentent de deviner ce qui se trouve devant elles à partir de leurs seules perceptions tactiles. La personne qui touche la trompe pense qu’il s’agit d’un python, et celle qui touche le ventre affirme qu’il s’agit d’un mur, et ainsi de suite.

Attribution technique

La deuxième méthode d’attribution est gérée par l’analyse statique du code (mais sachez que ce type d’attribution est toujours problématique). L’idée centrale ici est de regrouper les fichiers malveillants qui se chevauchent même légèrement en fonction de caractéristiques uniques spécifiques. Avant toute analyse, l’échantillon du programme malveillant doit être désassemblé. Le problème vient du fait que, malgré les informations utiles et pertinentes qu’il contient, le code récupéré contient beaucoup de bruit. Si l’algorithme d’attribution prend en compte ces informations inutiles, n’importe quel échantillon de programme malveillant finira par ressembler à un grand nombre de fichiers légitimes, rendant impossible toute attribution fiable. D’un autre côté, essayer d’attribuer les programmes malveillants uniquement à partir des fragments utiles, mais en utilisant une méthode mathématique primitive, ne fera qu’augmenter considérablement le taux de faux positifs. De plus, tout résultat d’attribution doit faire l’objet d’une vérification croisée afin de détecter toute similitude avec des fichiers légitimes. La qualité de cette vérification dépend généralement fortement des capacités techniques du fournisseur.

L’approche de Kaspersky en matière d’attribution

Nos produits reposent sur une base de données unique regroupant les programmes malveillants associés à des groupes de pirates informatiques précis, constituée depuis plus de 25 ans. Qui plus est, nous utilisons un algorithme d’attribution breveté qui repose sur l’analyse statique du code désassemblé. Nous pouvons ainsi déterminer avec une grande précision, et même avec un taux de probabilité précis, dans quelle mesure un fichier analysé ressemble à des échantillons connus provenant d’un groupe en particulier. De cette manière, nous pouvons établir un verdict bien fondé et attribuer le programme malveillant à un acteur malveillant spécifique. Les résultats sont ensuite recoupés avec une base de données contenant des milliards de fichiers authentiques afin de filtrer les faux positifs. Si une correspondance est trouvée avec l’un d’entre eux, le verdict d’attribution est ajusté en conséquence. Cette approche est le pilier du moteur d’attribution des menaces de Kaspersky, qui est à la base du service d’attribution des menaces sur le portail Kaspersky Threat Intelligence Portal.

threat intelligence

threat intelligence

Conseils

Conseils