Des chercheurs en cybersécurité ont découvert 57 extensions douteuses dans la boutique en ligne officielle Chrome Web Store, qui compte plus de six millions d’utilisateurs. Les plug-ins ont retenu leur attention, car les autorisations qu’ils demandent ne correspondent pas à leur description.

De plus, ces extensions sont « cachées », ce qui signifie qu’elles n’apparaissent pas dans les recherches de la boutique Chrome Web Store, et que les moteurs de recherche ne les indexent pas. L’installation d’un tel plug-in requiert un lien direct vers celui-ci dans la boutique Chrome Web Store. Cet article explique en détail pourquoi les extensions peuvent être un outil dangereux entre les mains des cybercriminels, présente la menace directe que représentent ces plug-ins récemment découverts et donne des conseils pour ne pas en être victime.

Pourquoi les extensions sont dangereuses, et comment leur aspect pratique nuit à la sécurité

Nous avons déjà expliqué à plusieurs reprises pourquoi les extensions de navigateur ne devraient pas être installées aveuglément. Les plug-ins pour navigateurs permettent souvent aux utilisateurs d’accélérer les tâches de routine, comme la traduction des informations sur les sites Internet ou la vérification de l’orthographe. Cependant, les minutes enregistrées se font souvent au détriment de la confidentialité et de la sécurité.

En effet, pour fonctionner correctement, les extensions ont généralement besoin d’accéder à toutes vos actions dans le navigateur. Même Google Translate demande l’autorisation » de lire et de modifier toutes vos données sur tous les sites Internet » que vous visitez, c’est-à-dire qu’il peut non seulement surveiller ce que vous faites en ligne, mais aussi modifier n’importe quelle information sur une page. Par exemple, il peut afficher une traduction au lieu du texte d’origine. Si c’est ce qu’un traducteur en ligne peut faire, imaginez ce que peut faire une extension malveillante disposant du même accès !

Le problème est que la plupart des utilisateurs ne sont pas conscients des risques posés par les plug-ins. Alors que les fichiers exécutables provenant de sources non fiables sont désormais considérés comme étant potentiellement dangereux, les extensions de navigateur jouissent d’un large niveau de confiance, surtout si elles sont téléchargées à partir d’une boutique officielle.

Trop d’autorisations inutiles

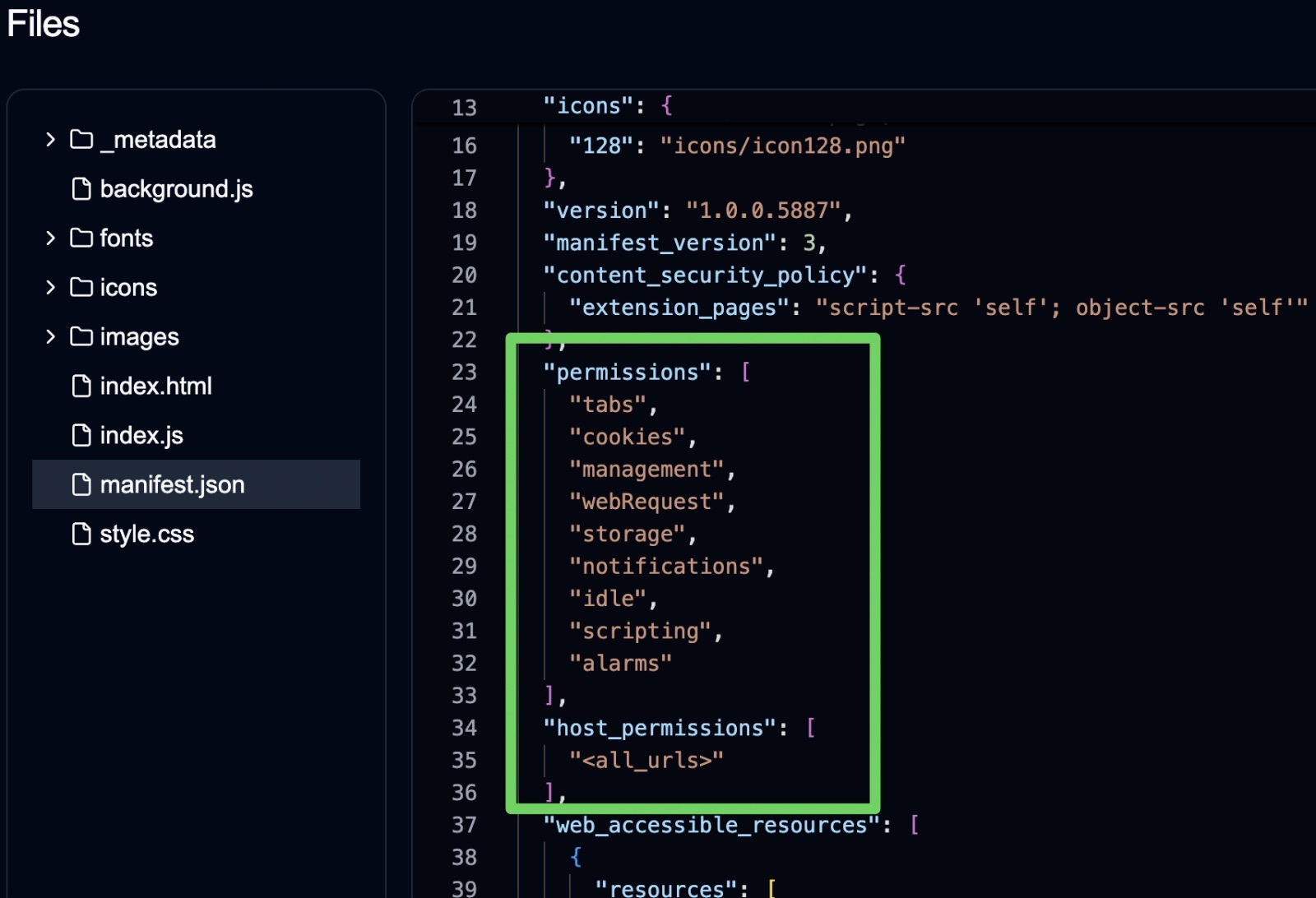

Dans le cas des 57 extensions douteuses trouvées dans la boutique Chrome Web Store, le principal signe d’intention malveillante était le large éventail d’autorisations demandées, comme l’accès aux cookies, y compris les cookies d’authentification.

En pratique, cela permet aux attaquants de voler des cookies de session sur les appareils des victimes, et ces cookies de session sont utilisés pour éviter de saisir un mot de passe chaque fois que l’on visite un site Internet. Ces cookies permettent aussi aux escrocs de se connecter aux comptes personnels des victimes sur les réseaux sociaux ou les boutiques en ligne.

Browser Checkup for Chrome by Doctor est l’une des extensions douteuses se faisant passer pour un » antivirus » pour le navigateur. Source

En outre, les autorisations demandées confèrent aux extensions malveillantes toute une série de capacités intéressantes, notamment :

- Suivi des actions des utilisateurs dans Chrome

- Changement du moteur de recherche par défaut et modification des résultats de la recherche

- Injection et exécution de scripts sur les pages consultées par les utilisateurs

- Activation à distance d’un suivi avancé des actions des utilisateurs

Comment l’enquête a commencé

Le chercheur en cybersécurité John Tuckner s’est trouvé sur la piste des extensions douteuses après avoir examiné le code de l’une d’entre elles : Fire Shield Extension Protection. John Tuckner a initialement remarqué cette extension parce qu’elle était publiée dans la boutique officielle de Chrome comme étant cachée. Elle n’apparaissait pas dans les résultats de recherche et était uniquement accessible via un lien direct dans la boutique Chrome Web Store.

Notez que les extensions et applications cachées dans les boutiques officielles ne sont pas rares. Les grandes plateformes permettent aux développeurs de les dissimuler aux yeux des utilisateurs ordinaires. Une telle pratique est généralement l’apanage des propriétaires de logiciels d’entreprise privés et destinés à être utilisés uniquement par les employés d’une entreprise en particulier. Une autre raison valable de cacher un produit est qu’il est encore au stade de développement.

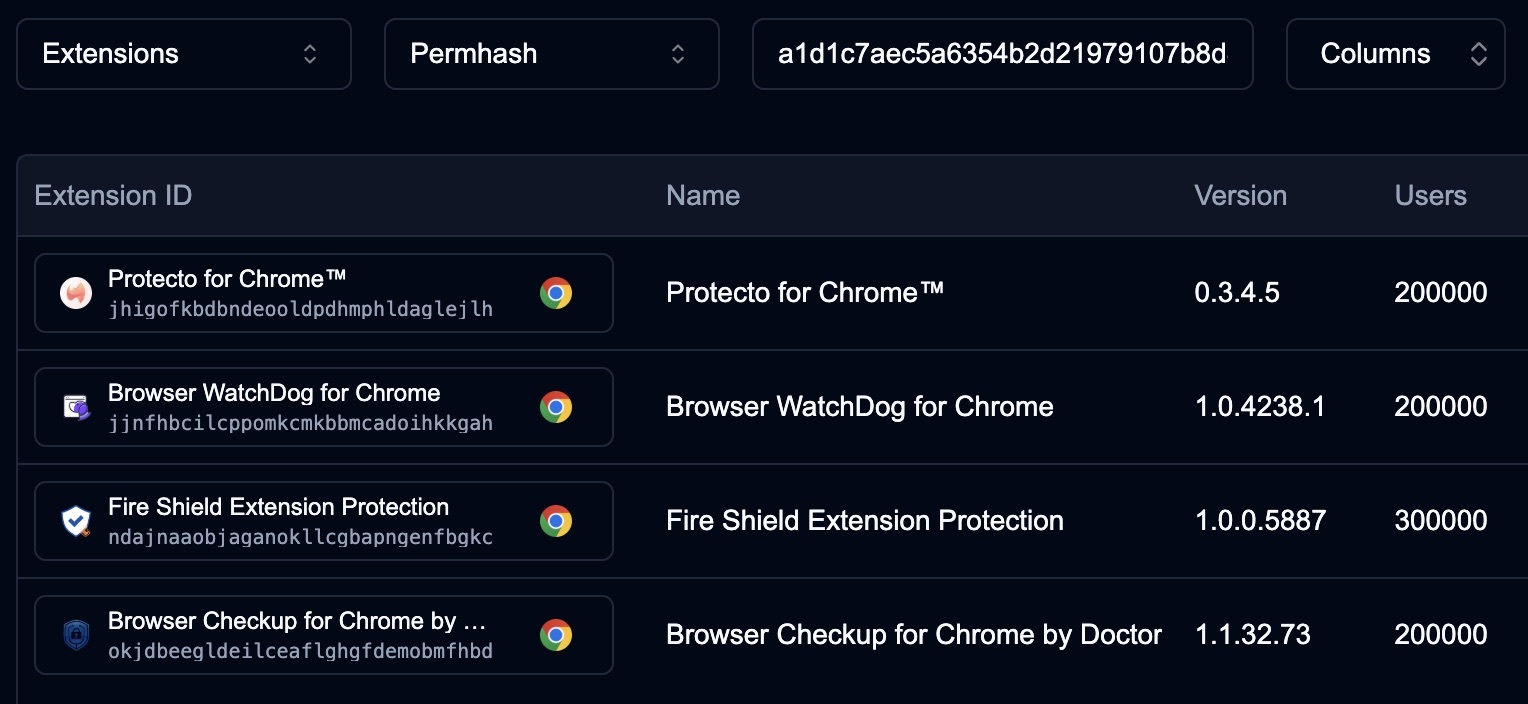

Toutefois, ces deux raisons peuvent être exclues dans le cas du plug-in Fire Shield Extensions Protection, qui compte plus de 300 000 utilisateurs : s’agit-il d’un outil d’entreprise privé au stade du développement, avec une telle base d’utilisateurs ? Peu probable.

Extensions douteuses avec 200 000 à 300 000 utilisateurs chacune. Source

De plus, les fonctionnalités du plug-in ne correspondent pas au profil d’une solution d’entreprise hautement spécialisée : la description indique que Fire Shield vérifie les autorisations demandées par d’autres extensions installées par l’utilisateur et avertit de la présence de plug-ins dangereux.

Pour effectuer de telles tâches, il ne devait avoir que l’autorisation d’utiliser l’API chrome.management, ce qui lui permettait d’obtenir des informations sur les autres plug-ins installés et de les gérer. Cependant, Fire Shield voulait des droits beaucoup plus étendus, que nous avons énumérés ci-dessus avec une description des menaces associées à ce niveau d’accès.

Le plug-in douteux demande trop d’autorisations, y compris l’accès à tous les sites, aux cookies et à l’activité de l’utilisateur. Source

57 plug-ins camouflés en outils légitimes

En analysant le plug-in Fire Shield Extension Protection, John Tuckner a trouvé un indice qui menait à 35 autres plug-ins douteux. Parmi les liens extraits du code de l’extension, il a remarqué la présence d’un domaine appelé unknow[.]com (qui semble correspondre à « unknown » (inconnu) avec une faute d’orthographe). Une faute de frappe dans un domaine est un signal d’alarme pour tout expert en cybersécurité, car il s’agit d’une ruse couramment utilisée par les escrocs, qui espèrent que la victime ne le remarquera pas.

À l’aide d’un outil spécial, John Tuckner a trouvé 35 autres extensions associées au même domaine douteux. Les noms des extensions avaient également beaucoup de points communs, ce qui confirmait leur lien. Et elles demandaient toutes des droits d’accès étendus qui ne correspondaient pas à leur description.

![Extensions associées au domaine douteux unknow[.]com](https://media.kasperskydaily.com/wp-content/uploads/sites/93/2025/06/18170451/suspicious-chrome-extensions-with-6-million-installs-4.jpg)

Extensions associées au domaine unknow[.]com, qui a donné le coup d’envoi de l’enquête de John Tuckner. Source

Des recherches plus approfondies ont amené John Tuckner à dénicher 22 autres plug-ins douteux, dont certains étaient accessibles au public (et non cachés). En voici la liste complète. Nous n’indiquons ci-dessous que les extensions masquées comptant le plus de téléchargements :

- Fire Shield Extension Protection (300 000 utilisateurs)

- Total Safety for Chrome (300 000 utilisateurs)

- Protecto for Chrome (200 000 utilisateurs)

- Securify for Chrome (200 000 utilisateurs)

- Choose Your Chrome Tools (200 000 utilisateurs)

En résumé ?

Tout porte à croire que les attaquants cachent leurs plug-ins malveillants pour éviter d’être détectés par les modérateurs des boutiques officielles. En même temps, ces extensions sont souvent distribuées par le biais d’annonces de recherche ou de sites malveillants.

Les chercheurs n’ont trouvé aucune occurrence d’extensions douteuses détectées volant les mots de passe ou les cookies des utilisateurs. Après une étude détaillée du code et une série de tests, ils ont conclu que le suivi étendu de l’activité de l’utilisateur ne commence pas immédiatement, mais quelque temps après l’installation de l’extension, et qu’il peut être lancé par une commande provenant d’un serveur distant.

La nature de leur code, l’option de contrôle à distance, leurs schémas de comportement répétitifs et les fonctionnalités intégrées nous amènent à conclure que les extensions appartiennent toutes à la même famille de logiciels espions ou de programmes de vol de données. Voici donc quelques conseils :

- Vérifiez la présence d’extensions douteuses sur votre appareil (consultez la liste complète).

- Téléchargez uniquement les extensions dont vous avez vraiment besoin. Consultez régulièrement la liste des plug-ins dans votre navigateur et supprimez immédiatement les extensions inutilisées ou douteuses.

- Installez une solution de sécurité fiable sur tous vos appareils pour vous avertir à temps de tout danger.

Les plug-ins de navigateur sont plus dangereux qu’il n’y paraît. À lire aussi :

extensions

extensions