Qu’advient-il des données volées lors d’une attaque de phishing ?

Nous remontons la piste d’une attaque de phishing pour expliquer, étape par étape, ce qu’il advient des données volées aux utilisateurs.

30 articles

Nous remontons la piste d’une attaque de phishing pour expliquer, étape par étape, ce qu’il advient des données volées aux utilisateurs.

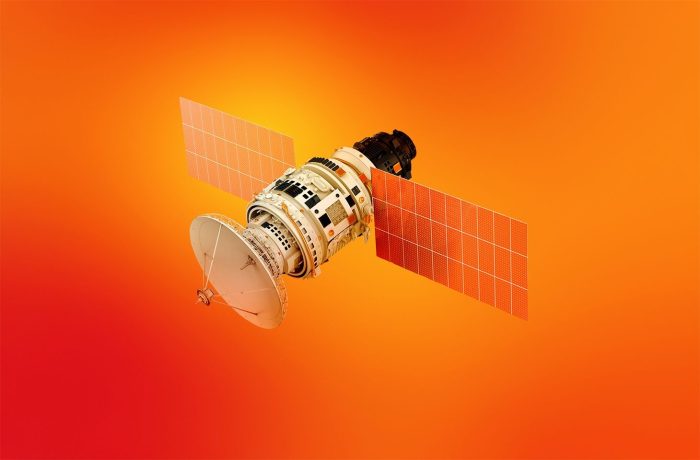

Des chercheurs ont découvert que 50 % des données transmises par satellite ne sont pas chiffrées. Cela inclut vos appels et SMS, ainsi que les informations bancaires, militaires, gouvernementales et autres informations confidentielles. Comment cela est-il possible, et que pouvons-nous faire pour y remédier ?

Premièrement, ne paniquez pas. Deuxièmement, changez vos mots de passe. Que faire d’autre ? Lisez cet article pour protéger vos comptes.

Voici un petit rappel sur la manière de créer des mots de passe forts et de les mémoriser.

La récente fuite chez Gravy Analytics, un important courtier en données de localisation, met en lumière les implications de la collecte massive de données de localisation.

Une analyse des fuites de données les plus médiatisées de l’histoire : de Yahoo à RockYou2024.

Près de six mots de passe sur dix peuvent être piratés en moins d’une heure à l’aide d’une carte graphique moderne ou de services cloud. Il suffit de quelques dollars et d’un peu de temps libre. Notre étude porte sur ce qui rend ce piratage possible et sur ce qu’il convient de faire pour l’éviter.

À l’occasion de la Journée mondiale du mot de passe, nous vous expliquons comment nous protégeons vos données confidentielles et nous vous donnons des conseils pour créer des mots de passe vraiment forts.

Suite à la plus grande violation de données en France, découvrez les détails de cette cyberattaque sans précédent et nos conseils essentiels pour protéger vos informations personnelles contre les futures menaces cyber.

Attention, il est temps de mettre à jour Fortra GoAnywhere MFT : un exploit a été développé pour une vulnérabilité critique ; celui-ci permet aux attaquants de contourner l’authentification et de créer des comptes d’administrateur.

Où stocker les identifiants : dans un navigateur ou un gestionnaire de mots de passe ? Ce dernier, bien sûr. Voici pourquoi.

Nous vous expliquons le fonctionnement de l’authentification à deux facteurs avec un code à usage unique, les avantages et les risques de cette technique, et les autres mesures à adopter pour mieux protéger vos comptes.

Les bases de données des services de livraison de repas ne contiennent pas des informations de paiement mais peuvent causer de sérieux problèmes si elles sont divulguées.

Six résolutions simples à adopter pour une meilleure sécurité personnelle numérique en 2023.

Les systèmes de vidéosurveillance pour particuliers sont soi-disant sûrs. Êtes-vous prêt à devenir une célébrité de la téléréalité sans vous en rendre compte ?

Le chiffrement interrogeable du système de gestion des bases de données de MongoDB et comment il pourrait améliorer la protection des données.

Qu’est-ce que James Bond et ses collègues des services secrets savent-ils sur la cybersécurité ?

Une mauvaise configuration des applications construites avec Power Apps de Microsoft dévoile des millions de données personnelles identifiables.

La perte ou la divulgation de données sensibles peuvent avoir de graves conséquences pour les petites entreprises. Voici comment les conserver en lieu sûr.

Avec un site Web qui ressemble à celui d’un fournisseur de services en ligne, nous nous demandons quelles sont les nouvelles astuces des cybercriminels de DarkSide Leaks.

Les données d’utilisateurs de SuperVPN, GeckoVPN et ChatVPN ont été divulguées en ligne suite à une erreur de configuration du serveur. Elles sont maintenant en vente sur un forum de hackers.