Android sous la pression de nouvelles menaces

Attaques par relais NFC, chevaux de Troie préinstallés et autres menaces qui gâcheront l’expérience Android en 2026.

341 articles

Attaques par relais NFC, chevaux de Troie préinstallés et autres menaces qui gâcheront l’expérience Android en 2026.

Des chercheurs ont découvert que le fait de formuler des invites sous forme de poésie peut considérablement nuire à l’efficacité des garde-fous de sécurité des modèles de langage.

Analyse de l’attaque WhisperPair, qui consiste à suivre les victimes à la trace au moyen d’écouteurs Bluetooth ordinaires.

L’IA générative a fait passer les techniques de sextorsion à un tout autre niveau : désormais, n’importe quel utilisateur des réseaux sociaux peut en être victime. Comment pouvez-vous vous protéger, vous et vos proches ?

Comment des malfaiteurs exploitent la fonctionnalité bien connue de paiement sans contact pour voler votre argent.

Une nouvelle vague d’attaques ClickFix propageant un voleur d’informations sur macOS publie des guides d’utilisation malveillants sur le site officiel de ChatGPT en utilisant la fonction de partage de conversation du chatbot.

Salles de karaoké, cliniques de gynécologie : ce ne sont là que quelques exemples des dizaines de milliers d’endroits où des caméras IP compromises ont été découvertes en Corée du Sud. Voici comment éviter de vous retrouver involontairement dans des vidéos osées que vous n’avez pas autorisées.

L’attaque Whisper Leak permet à son auteur de découvrir le sujet de votre conversation avec un assistant IA, sans pour autant déchiffrer le trafic. Nous analysons les mécanismes en jeu et les mesures que vous pouvez prendre pour sécuriser vos chats avec l’IA.

Voici comment atténuer les risques d’attaques ciblées sur les serveurs de messagerie de votre organisation.

Comment les pirates utilisent des sites factices générés par l’IA pour distribuer des versions de l’outil d’accès à distance Syncro (RAT) infectées par des chevaux de Troie.

Mesures et outils systématiques que les organisations peuvent utiliser pour se défendre contre les extensions de navigateur malveillantes.

Des acteurs malveillants ont commencé à utiliser une nouvelle variante de la technique ClickFix, baptisée « FileFix ». Nous vous expliquons son fonctionnement et comment protéger votre entreprise contre ce type d’attaque.

Nous examinons comment les imprimantes Canon, très répandues, pourraient devenir un point d’ancrage pour les pirates informatiques au sein du réseau d’une organisation.

Pixnapping est une vulnérabilité Android découverte par des chercheurs. Elle permet à des applications de voler des mots de passe, des codes à usage unique et d’autres informations confidentielles à partir de l’écran sans aucune autorisation spéciale du système d’exploitation. En quoi consiste cette vulnérabilité et que pouvez-vous faire pour vous en protéger ?

Comment des extensions malveillantes peuvent usurper des barres latérales de l’IA dans les navigateurs Comet et Atlas, intercepter les requêtes des utilisateurs et manipuler les réponses des modèles.

Vous avez reçu un email à caractère menaçant. Que faites-vous ensuite ?

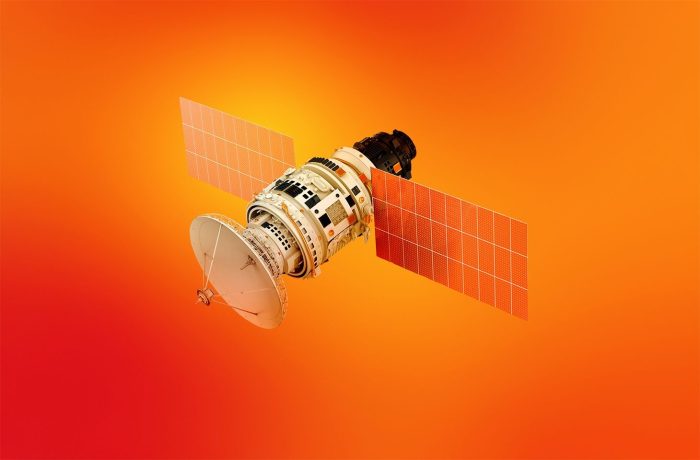

Des chercheurs ont découvert que 50 % des données transmises par satellite ne sont pas chiffrées. Cela inclut vos appels et SMS, ainsi que les informations bancaires, militaires, gouvernementales et autres informations confidentielles. Comment cela est-il possible, et que pouvons-nous faire pour y remédier ?

Quels réseaux sociaux se contentent principalement d’afficher vos publications à vos amis, et lesquels les utilisent pour l’entraînement de l’IA et le ciblage publicitaire ? Nous examinons le classement 2025 des plateformes de réseaux sociaux populaires sur le plan de la confidentialité.

Quelles sont les applications de messagerie qui divulguent le moins vos données et qui vous offrent le plus de contrôle sur votre vie privée ? Aujourd’hui, nous nous penchons sur le dernier classement des plateformes de communication les plus populaires.

Des acteurs malveillants abusent de sites Internet légitimes pour héberger des liens cachés pour le référencement. Nous décrivons leurs tactiques et les mesures que vous pouvez prendre pour y faire face.

L’intelligence artificielle offre aujourd’hui aux escrocs une nouvelle panoplie d’outils pour tromper leurs victimes, depuis la création de deepfakes jusqu’à la configuration instantanée de sites Internet de phishing, en passant par les campagnes frauduleuses par email. Voyons donc les dernières tendances liées à l’IA dans le cadre du phishing et des escroqueries et les moyens de s’en prémunir.