No More Ransom vient à votre rescousse

L’histoire de Marion, une utilisatrice allemande dont les fichiers ont été chiffrés par un ransomware et comment elle les a récupérés sans payer la rançon.

570 articles

L’histoire de Marion, une utilisatrice allemande dont les fichiers ont été chiffrés par un ransomware et comment elle les a récupérés sans payer la rançon.

Vous venez de télécharger un programme appelé Netflix Login Generator ? Supprimez-le immédiatement !

WhatsApp possède une faille de sécurité, voici comment la régler.

Il est incroyablement facile de pirater les services de réservation en ligne des compagnies aériennes, d’obtenir des données bancaires et autres informations, de voler des billets et récolter des miles (points de fidélité).

Un cheval de Troie inhabituel ne fait rien à votre smartphone, à la place il pirate la borne Wi-Fi sur laquelle le smartphone est connecté.

Les experts de Kaspersky Lab créent une solution contre CryptXXX. Pour la troisième fois.

Que sont les ransomwares, et que faire en cas de chiffrement de vos fichiers.

Entre janvier et septembre 2016, la fréquence des attaques de ransomware contre les entreprises a triplé

Tout ce que vous devez savoir sur les botnets : leur fonctionnement, pourquoi ils sont dangereux et comment vous en protéger.

Un ransomware infecte 2000 ordinateurs de la SFMTA (San Francisco Municipal Transportation Agency), permettant aux usagers de voyager gratuitement pendant le week-end.

Bref aperçu des ransomwares : situation actuelle, prédictions futures et comment résoudre le problème.

Le ransomware Ransoc partage des données provenant des réseaux sociaux et disques durs de ses victimes dans le but de les faire chanter.

Kaspersky Lab crée un outil de déchiffrement pour le ransomware Crysis

Vous pouvez être infecté par un cheval de Troie même si vous vous rendez sur des sites légitimes. Cet article vous explique comment cela peut arriver et ce que vous devriez faire pour vous en protéger.

FAQ sur les ransomwares : types, origines, dangers, et comment s’en protéger.

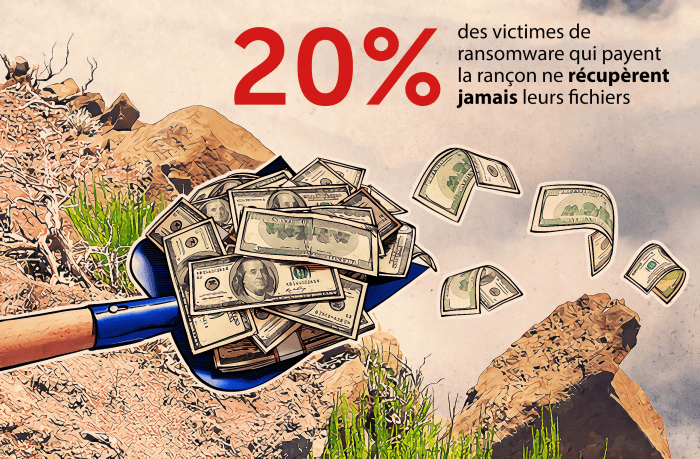

Les chercheurs en ransomware démontrent que payer la rançon ne vous garantit pas de récupérer vos fichiers.

Une armée involontaire d’appareils connectés a provoqué une incroyable perturbation de grands sites sur Internet. Les utilisateurs de l’Internet des Objets doivent être au courant de ce qu’il s’est passé.

Les éléments clés des ransomwares et comment les éviter.

Trois mois auparavant, nous vous avions parlé de No More Ransom et des objectifs que nous avions déjà atteints.

Les distributeurs automatiques utiliseront bientôt des lecteurs d’empreintes digitales et des capteurs d’iris pour identifier leurs clients. Mais l’authentification biométrique est-elle aussi sûre qu’elle le prétend ?

Tout ce que vous devez savoir sur les chevaux de Troie bancaires mobiles et comment en venir à bout.