Nous observons depuis un certain temps déjà des tentatives d’utilisation à grande échelle de techniques de phishing ciblé. Ces tentatives se limitent généralement à un style d’email un peu plus soigné que d’habitude, imitant une entreprise spécifique, falsifiant l’expéditeur par du ghost spoofing, et personnalisant le message, ce qui, au mieux, consiste à appeler la victime par son nom. Cependant, en mars de cette année, nous avons commencé à remarquer une campagne particulièrement intrigante dans laquelle non seulement le corps de l’email, mais aussi le document joint étaient personnalisés. Le stratagème lui-même était également quelque peu inhabituel : il consistait à inciter les victimes à communiquer leurs identifiants de messagerie professionnelle sous prétexte d’un changement de politique RH.

Une fausse demande de consultation des nouvelles directives RH

Voici le stratagème. La victime reçoit un email, semblant provenir du service des ressources humaines, qui s’adresse à elle par son nom. L’email informe la personne de changements apportés à la politique des ressources humaines concernant les protocoles de travail à distance, les avantages disponibles et les normes de sécurité. Il va de soi que tout employé s’intéresse à ce type de changements et que son attention se porte naturellement sur le document joint, dont le titre comporte d’ailleurs le nom du destinataire. En outre, l’email comporte une bannière convaincante indiquant que l’expéditeur est vérifié et que le message provient d’une liste d’expéditeurs sûrs. L’expérience montre que c’est précisément le type d’email qui mérite une attention particulière.

Un email de phishing conçu pour attirer les victimes avec de fausses mises à jour de la politique RH

Pour commencer, l’intégralité du contenu de l’email, y compris la bannière verte rassurante et le message d’accueil personnalisé, est une image. Il est facile de s’en rendre compte en essayant de mettre en évidence une partie du texte à l’aide de la souris. Un expéditeur légitime s’y prendrait autrement – ce genre d’email est tout simplement peu pratique. Imaginez qu’un service des ressources humaines doive enregistrer et envoyer des images individuelles à chaque employé pour une annonce d’une telle ampleur ! La seule raison d’incorporer du texte sous forme d’image est de contourner les filtres anti-spam ou anti-phishing.

D’autres indices, plus subtils, présents dans l’email peuvent trahir les pirates informatiques. Par exemple, le nom et même le format du document joint ne correspondent pas à ce qui est mentionné dans le corps du message. Mais par rapport à l’email » imagé « , il s’agit de détails secondaires.

Une pièce jointe qui imite les directives RH

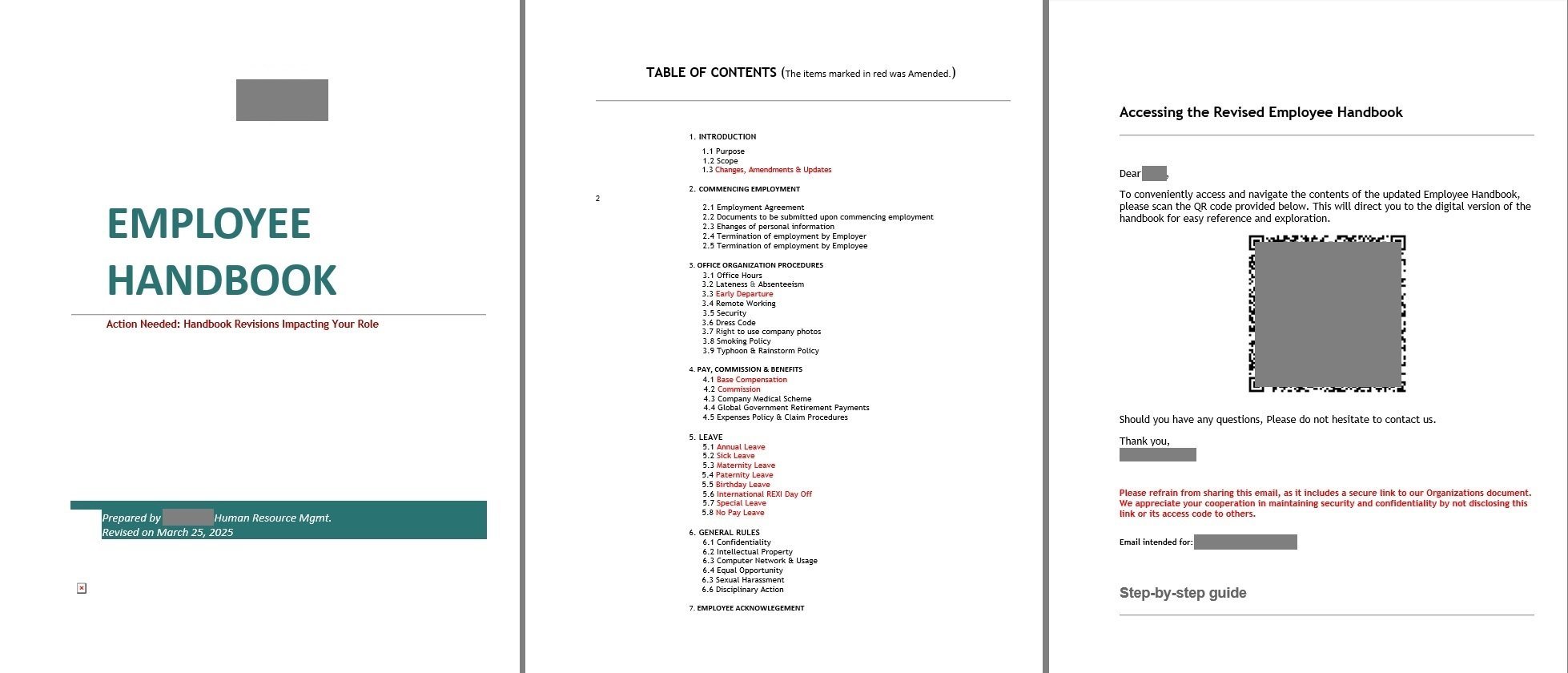

Bien entendu, le document ci-joint ne contient pas de véritables directives RH. Vous y trouverez une page de titre avec un petit logo d’entreprise et un en-tête » Manuel de l’employé » bien visible. Il comprend également une table des matières avec des éléments surlignés en rouge comme pour indiquer des changements, suivie d’une page avec un code QR (comme pour accéder au document complet). Enfin, il y a une instruction élémentaire sur la façon de scanner les codes QR avec votre téléphone. Bien entendu, le code mène à une page où l’utilisateur est invité à entrer ses identifiants d’entreprise, ce qui est le but recherché par les cybercriminels.

Le document est parsemé de phrases destinées à convaincre la victime qu’il s’agit d’un document qui lui est spécifiquement destiné. Même son nom est mentionné deux fois : une fois dans la formule de politesse et une autre fois dans la ligne » Cette lettre est destinée à… » qui précède l’instruction. Ah, et oui, le nom du fichier comprend également son nom. Mais la première question que ce document devrait susciter est : à quoi sert-il ?

En réalité, toutes ces informations auraient pu être présentées directement dans l’email sans créer de fichier personnalisé de quatre pages. Pourquoi un employé des RH se donnerait-il tant de mal pour créer ces fichiers sans intérêt, un par un, pour chaque personne ? Pour être francs, nous pensions au début que des escrocs ne se donneraient jamais autant de mal. Or, nos outils confirment que tous les emails de phishing de cette campagne contiennent effectivement des pièces jointes différentes, chacune d’entre elles étant rattachée au nom du destinataire. Il s’agit probablement d’un nouveau mécanisme d’envoi automatisé qui génère un document et une image d’email pour chaque destinataire… ou peut-être simplement de cybercriminels extrêmement dévoués.

Comment se protéger

Une solution de sécurité spécialisée peut bloquer la plupart des messages de phishing sur le serveur de messagerie de l’entreprise. En outre, tous les appareils utilisés par les employés de l’entreprise dans le cadre de leur travail, y compris les téléphones portables, devraient également être protégés.

Nous recommandons également de sensibiliser les employés aux tactiques modernes d’escroquerie, par exemple en partageant les publications de notre blog, et de les informer régulièrement sur la cybersécurité en général. Des plateformes comme Kaspersky Automated Security Awareness peuvent vous aider dans ce sens.

phishing

phishing

Conseils

Conseils