Le jailbreak en vers : comment la poésie délie la langue de l’IA

Des chercheurs ont découvert que le fait de formuler des invites sous forme de poésie peut considérablement nuire à l’efficacité des garde-fous de sécurité des modèles de langage.

52 articles

Des chercheurs ont découvert que le fait de formuler des invites sous forme de poésie peut considérablement nuire à l’efficacité des garde-fous de sécurité des modèles de langage.

Comment les pirates utilisent des sites factices générés par l’IA pour distribuer des versions de l’outil d’accès à distance Syncro (RAT) infectées par des chevaux de Troie.

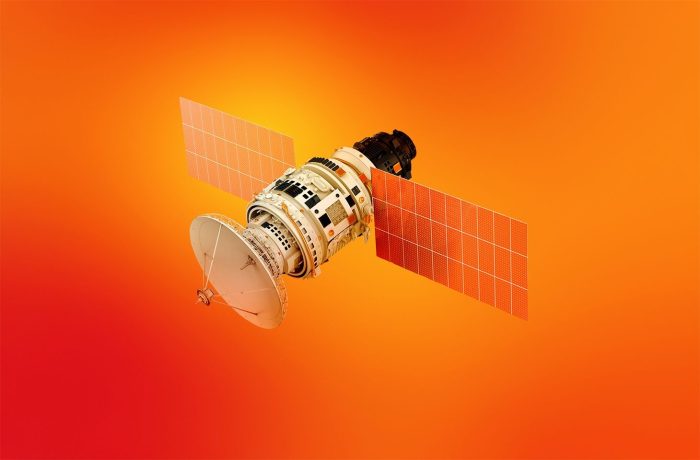

Des chercheurs ont découvert que 50 % des données transmises par satellite ne sont pas chiffrées. Cela inclut vos appels et SMS, ainsi que les informations bancaires, militaires, gouvernementales et autres informations confidentielles. Comment cela est-il possible, et que pouvons-nous faire pour y remédier ?

L’ère numérique facilite les rencontres, mais elle entraîne aussi de nouveaux risques. Les rencontres en ligne, les réseaux sociaux et les applications de messagerie peuvent ouvrir la voie à l’exploitation et aux abus dans les relations.

Nos collègues ont mené une étude dans laquelle ils ont, entre autres choses, évalué le lien entre les formations dans le domaine de la sécurité de l’information et une carrière dans ce domaine.

Une nouvelle étude portant sur les propriétés inattendues d’une fonctionnalité standard présente sur tous les smartphones et toutes les tablettes modernes.

Nos experts ont découvert qu’un robot-jouet pour enfants populaire présentait des vulnérabilités permettant à des acteurs malveillants de passer des appels vidéo, de voler le compte parental et de modifier le micrologiciel.

Les rencontres en ligne sont idéales pour les personnes qui recherchent l’amour, mais attention aux dangers !

Nos experts ont présenté quatre études importantes lors de la conférence internationale SAS 2023.

Chaque année, le nombre de tâches que nous confions aux machines ne cesse d’augmenter. Est-ce vraiment sûr ?

L’événement Kaspersky NEXT a abordé l’augmentation de l’être humain, Cerberus et les actions de piratage contre les hôpitaux.

Nos experts en sécurité industrielle ont réalisé une étude sur l’état de la cybersécurité industrielle pendant la pandémie.

Augmentation de l’être humain : lorsque la science-fiction devient rapidement la réalité. Comment cette technologie va-t-elle nous changer ?

Lorsque l’on calcule les pertes qu’un incident informatique pourrait engendrer, les données statistiques sont aussi importantes que leur interprétation.

Le rapport de Hans Christian Andersen sur l’incident de l’infection de Kay et l’enquête menée par l’experte en sécurité de l’information Gerda.

Un RSSI doit passer beaucoup de temps à échanger avec le monde des affaires et a besoin d’une équipe de professionnels capables d’effectuer des tâches techniques hautement spécialisées.

Quelle est la signification du verdict du hoax et pourquoi ces programmes sont un problème de plus en plus important ?

Les malwares sont souvent transmis par des fichiers qui se font passer pour des épisodes de célèbres séries TV. Voici quelles sont les séries les plus dangereuses et comment détecter la menace

Quel est le coût d’un incident qui touche les données d’entreprise ? Quelles menaces sont les plus chères ? Découvrez ces réponses et bien d’autres grâce à notre dernière recherche.

Les cybercriminels se sont rendu compte qu’il était beaucoup plus rentable d’infecter les serveurs que de miner sur les ordinateurs des particuliers.

Comme nous l’avions anticipé fin 2017, le crypto-minage malveillant est en plein essor en 2018, et a augmenté de 44 %.