Imaginez : un utilisateur arrive sur un site frauduleux, décide d’effectuer un achat et saisit les informations relatives à sa carte bancaire, son nom ainsi que son adresse. À votre avis, que se passera-t-il ensuite ? Si vous pensez que les pirates informatiques se contentent de voler l’argent et de disparaître, détrompez-vous. Malheureusement, c’est beaucoup plus compliqué que ça. En réalité, les informations finissent dans un immense marché noir, où les données des victimes circulent pendant des années, changent de mains et sont réutilisées dans le cadre d’autres attaques.

Chez Kaspersky, nous avons étudié le parcours des données après une attaque de phishing : qui les obtient, et comment elles sont triées, revendues et utilisées sur le marché noir. Dans cet article, nous retraçons du chemin parcouru par les données volées et expliquons comment vous protéger si vous avez déjà été victime d’une tentative de phishing ou si vous souhaitez éviter de vous faire piéger à l’avenir. Le rapport détaillé, accompagné d’informations techniques, est disponible sur Securelist.

Collecte de données

Les sites de phishing sont soigneusement conçu pour paraître authentiques : parfois, leur apparence, leur interface utilisateur et même leur nom de domaine sont pratiquement impossibles à distinguer des sites originaux. Pour voler des données, les pirates informatiques utilisent généralement des formulaires HTML invitant les utilisateurs à saisir leurs identifiants de connexion, les détails de leur carte de paiement ou d’autres informations confidentielles.

Dès que l’utilisateur clique sur Se connecter ou Payer, les informations sont instantanément transmises aux cybercriminels. Certaines campagnes malveillantes ne collectent pas directement les données via un site de phishing, mais exploitent plutôt des services authentiques, comme Google Forms, pour dissimuler le serveur de destination finale.

Un faux site DHL. L’utilisateur est invité à introduire le nom d’utilisateur et le mot de passe de son vrai compte DHL

Les données volées sont généralement transmises de l’une des trois manières suivantes, ou en les combinant :

- Cette méthode est moins courante aujourd’hui en raison de possibles retards ou blocages.

- Bots Telegram. Les cybercriminels reçoivent les informations instantanément. La majorité de ces bots sont éphémères, ce qui complique leur traçabilité.

- Interfaces d’administration. Les cybercriminels peuvent utiliser des logiciels spécialisés pour collecter et trier les données, afficher des statistiques et même vérifier automatiquement les informations volées.

Quel type de données les auteurs d’attaques de phishing recherchent-ils ?

L’éventail des données recherchées par les cybercriminels est assez large.

- Données personnelles: numéros de téléphone, noms et prénoms, adresses email, coordonnées d’inscription et adresse de résidence. Ces informations peuvent être utilisées pour mettre au point des attaques ciblées. Les gens tombent souvent dans le piège des escroqueries précisément parce que les pirates informatiques détiennent un grand nombre d’informations personnelles : ils s’adressent à eux par leur nom, savent où ils habitent et quels services ils utilisent.

- Documents: données et scans de cartes de sécurité sociale, de permis de conduire, de cartes d’assurance et d’identité fiscale, etc. Les criminels les utilisent pour usurper des identités, demander des prêts et vérifier leur identité lorsqu’ils se connectent à des banques ou à des portails d’administration en ligne.

- Identifiants : identifiants, mots de passe et codes 2FA à usage unique.

- Données biométriques : scans de visage, empreintes digitales et échantillons de voix utilisés pour créer des deepfakes ou contourner l’authentification à deux facteurs.

- Détails de paiement : carte bancaire et détails du portefeuille de cryptomonnaies.

- et bien plus encore.

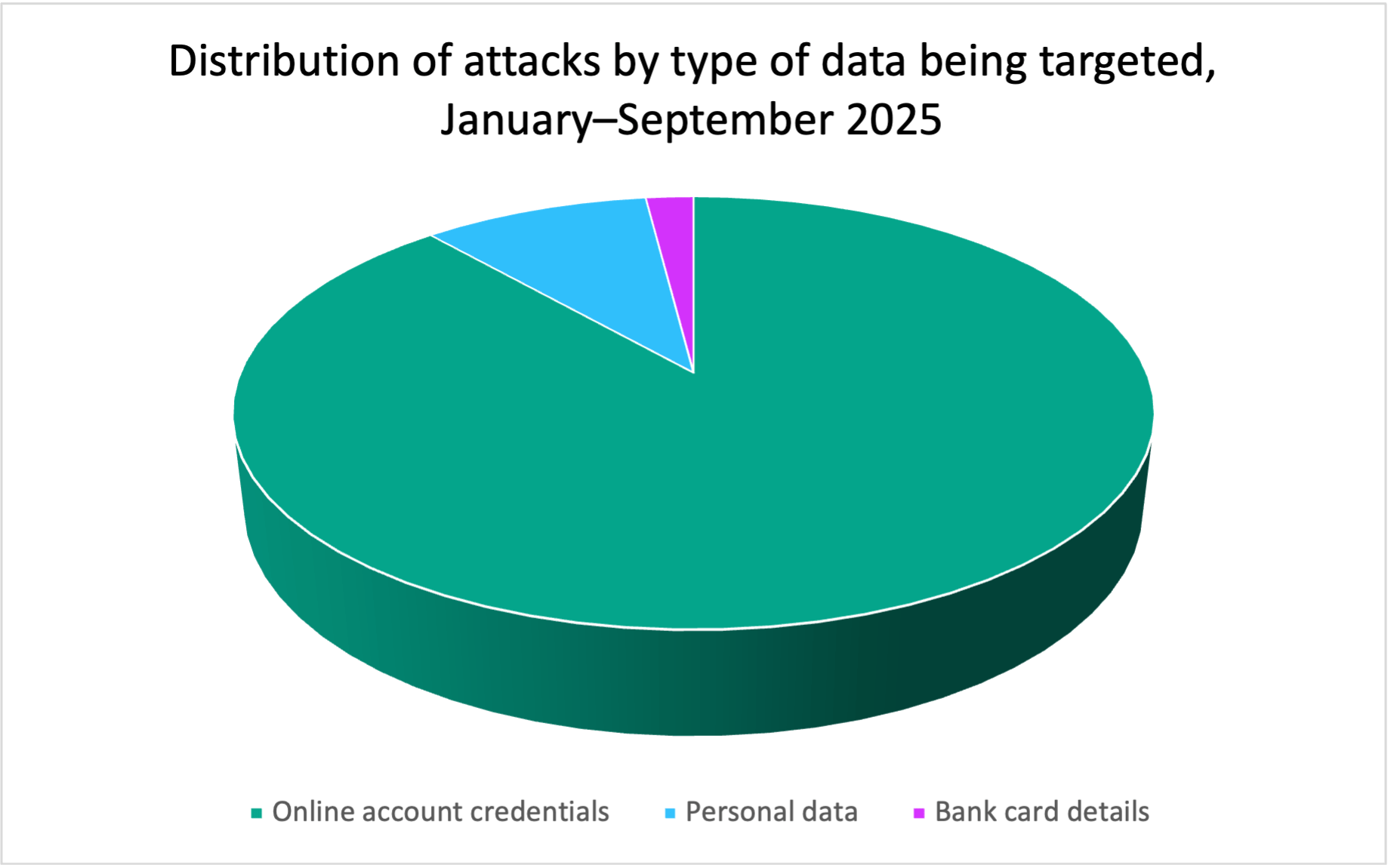

Selon nos recherches, la grande majorité (88,5 %) des attaques de phishing menées entre janvier et septembre 2025 ciblaient les identifiants de comptes en ligne, et 9,5 % visaient à obtenir les données personnelles des utilisateurs, comme les noms, les adresses et les dates. Enfin, 2 % des attaques de phishing visaient à voler des données de cartes bancaires.

Qu’advient-il ensuite des données volées ?

Les données volées ne sont pas toutes utilisées directement par les pirates pour transférer de l’argent sur leurs propres comptes. En fait, les données sont rarement utilisées instantanément. La plupart du temps, elles se retrouvent sur le marché parallèle, entre les mains d’analystes et de courtiers en données. Voici à quoi ressemble un parcours typique.

1. Vente en masse de données

Les données brutes sont regroupées dans des archives gigantesques et diffusées en masse sur les forums du Dark Web. Ces archives contiennent souvent des informations inutiles ou obsolètes, ce qui explique qu’elles soient relativement bon marché, à partir d’environ 50 $ US.

2. Tri et vérification de données

Ces archives sont achetées par des pirates informatiques qui se font passer pour des analystes. Ils classent les ensembles de données et vérifient la validité des données en contrôlant si les identifiants de connexion fonctionnent pour les services indiqués, s’ils sont réutilisés sur d’autres sites et s’ils correspondent à des données provenant de violations antérieures. Dans le cas d’attaques ciblées, les cybercriminels constituent un dossier numérique. Celui-ci stocke les informations recueillies lors d’attaques récentes et plus anciennes. Il s’agit essentiellement d’un tableur de données prêt à être utilisé lors de piratages.

3. Revente de données vérifiées

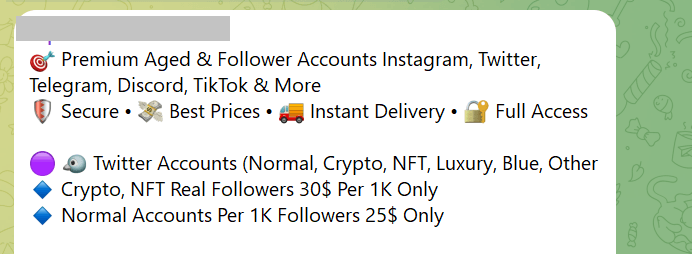

Les ensembles de données triés sont remis en vente, cette fois à un tarif supérieur, et non plus uniquement sur le Dark Web, mais également sur Telegram, bien plus accessible.

Selon Kaspersky Digital Footprint Intelligence, les prix des comptes sont dictés par un grand nombre de facteurs : l’âge du compte, l’authentification à deux facteurs, les cartes bancaires liées et la base d’utilisateurs du service. Il n’est pas surprenant que le produit le plus cher et le plus demandé sur ce marché soit l’accès aux comptes bancaires et aux portefeuilles de cryptomonnaies.

| Catégorie | Prix, $ US | Prix moyen, $ US |

| Plateformes de cryptomonnaies | 60 à 400 | 105 |

| Banques | 70 à 2 000 | 350 |

| Portails gouvernementaux en ligne | 15 à 2 000 | 82,5 |

| Réseaux sociaux | 0,4 à 279 | 3 |

| Applications de messagerie | 0,065 à 150 | 2,5 |

| Boutiques en ligne | 10 à 50 | 20 |

| Jeux et plateformes de jeux | 1 à 50 | 6 |

| Portails Internet internationaux | 0,2 à 2 | 0,9 |

| Documents personnels | 0,5 à 125 | 15 |

Prix moyens des comptes en janvier-septembre 2025

4. Attaques à répétition

Une fois qu’un cybercriminel a acquis le dossier numérique d’une victime, il peut planifier sa prochaine attaque. Il peut, par exemple, utiliser des sources d’information ouvertes pour découvrir le lieu de travail de la personne, puis rédiger un email convaincant en se faisant passer pour son patron. Il peut également pirater un profil de réseau social, extraire des photos compromettantes et demander une rançon contre leur restitution. Toutefois, il faut savoir que presque tous les emails de menace ou d’extorsion ne sont qu’une tentative d’intimidation de la part des escrocs.

Les cybercriminels utilisent également les comptes compromis pour envoyer d’autres emails de phishing et des liens malveillants aux contacts de la victime. Alors, si vous recevez un message vous demandant de voter pour une nièce dans le cadre d’un concours, de prêter de l’argent ou de cliquer sur un lien suspect, vous avez toutes les raisons de vous méfier.

Que faire si vos données ont été volées ?

- Tout d’abord, rappelez-vous les informations que vous avez saisies sur le site de phishing. Si vous avez fourni les détails d’une carte de paiement, appelez immédiatement votre banque et faites bloquer la carte en question. Si vous avez saisi un identifiant et un mot de passe que vous utilisez pour d’autres comptes, modifiez-les immédiatement. Un gestionnaire de mots de passe fiable peut vous aider à créer et stocker des mots de passe forts et uniques.

- Si possible, activez l’authentification à deux facteurs (2FA). Pour en savoir plus sur l’authentification à deux facteurs et comment l’utiliser, lisez notre guide. Il est préférable d’éviter les SMS lors du choix d’une méthode d’authentification à deux facteurs, car les codes à usage unique envoyés par SMS peuvent être interceptés. Idéalement, utilisez une application d’authentification, telle que Kaspersky Password Manager, pour générer des codes à usage unique.

- Vérifiez les sessions actives (la liste des appareils connectés) dans vos comptes importants. Si vous constatez qu’un appareil ou une adresse IP que vous ne reconnaissez pas s’est connecté, mettez immédiatement fin à la session. Ensuite, modifiez votre mot de passe et configurez l’authentification à deux facteurs.

Comment se prémunir contre le phishing ?

- Ne cliquez pas sur les liens contenus dans les emails ou les messages sans les avoir analysés au préalable à l’aide d’une solution de protection des messageries.

- Si vous recevez un email suspect, vérifiez toujours l’adresse de l’expéditeur pour voir si vous avez déjà été en contact avec cette personne auparavant. Si quelqu’un prétend représenter une autorité gouvernementale ou une entreprise, veillez à comparer le domaine à partir duquel l’email a été envoyé avec le domaine du site officiel de l’organisation. Aucune correspondance officielle ne devrait jamais provenir d’un service de messagerie gratuit.

- Utilisez une application d’authentification pour l’authentification à deux facteurs.

- Créez des mots de passe résistants au piratage. Nos recherches révèlent que les cybercriminels sont en mesure de pirater près de 60 % de tous les mots de passe dans le monde en moins d’une heure. Vous pouvez également envisager de passer aux clés d’accès, qui offrent une protection renforcée des comptes, mais gardez en tête qu’elles présentent leurs propres inconvénients.

- Rappel : utiliser le même mot de passe pour plusieurs services est une erreur grave. C’est exactement ce qu’exploitent les acteurs malveillants. Même si vous n’avez jamais été victime d’une tentative de phishing, vos mots de passe et vos données peuvent tout de même finir par être compromis, car les cybercriminels ne ciblent pas seulement les particuliers, mais aussi des entreprises entières. Cette année, le Centre de ressources sur l’usurpation d’identité a déjà enregistré plus de deux mille violations de données. Pour minimiser les risques, créez un mot de passe unique et robuste pour chacun de vos comptes. Il n’est pas nécessaire – et, de fait, impossible – de tous les mémoriser. Il est préférable d’utiliser un gestionnaire de mots de passe fiable, qui génère et stocke en toute sécurité des mots de passe complexes, les synchronise sur tous vos appareils, les saisit automatiquement sur les sites Web et dans les applications, et vous alerte si l’un de vos identifiants se retrouve dans une violation de données connue.

En savoir plus sur le phishing et les escroqueries :

hameçonnage

hameçonnage

Conseils

Conseils