Une attaque de whaling est une méthode utilisée par les cybercriminels afin de se faire passer pour un supérieur au sein d'une entreprise et de cibler directement la haute direction ou d'autres membres importants, dans le but de voler de l'argent, des informations sensibles ou d'avoir accès à leurs systèmes informatiques, le tout bien sûr à des fins criminelles. Aussi connue sous le nom de fraude au président, la chasse à la baleine est semblable au phishing, car elle utilise des méthodes d'imitation d'emails et de sites Web pour inciter une cible à effectuer des actions spécifiques, comme révéler des informations confidentielles ou transférer de l'argent.

Alors que les tentatives de phishing ciblent des individus au hasard et que le phishing ciblé s'en prend à des individus bien précis, la chasse à la baleine va plus loin en ciblant des personnes importantes, de manière à ce que les communications frauduleuses qu'elles reçoivent semblent provenir d'une personne haut placée ou qui possède une grande influence dans l'entreprise. Ces personnes sont considérées comme de « gros poissons » ou des « baleines », comme le PDG ou le responsable financier. Cela ajoute un élément supplémentaire de piratage informatique, le personnel hésitant bien sûr à refuser une demande faite par un supérieur.

Cette menace est réelle et ne cesse d'augmenter. En 2016, le service de la rémunération de Snapchat a reçu un email de whaling, soi-disant envoyé par le PDG, qui demandait des informations sur la rémunération des employés. L'année dernière, le géant du jouet Mattel a été victime d'une attaque de whaling après qu'un responsable supérieur du service des finances a reçu un email lui demandant d'effectuer un transfert d'argent de la part d'un escroc qui se faisait passer pour le nouveau PDG. Cette attaque a fait perdre près de 3 millions de dollars à l'entreprise.

Comment fonctionnent les attaques de whaling et comment vous protéger ?

Comme mentionné précédemment, la chasse à la baleine diffère du phishing ciblé, car les communications frauduleuses semblent provenir d'une personne haut placée. Ces attaques peuvent être d'autant plus crédibles que les cybercriminels utilisent des données provenant de ressources disponibles librement sur les réseaux sociaux pour élaborer une approche qui s'adapte aux individus ciblés.

Il peut s'agir d'un email semblant provenir d'un haut responsable et faisant référence à quelque chose qu'un pirate peut avoir glané en ligne, par exemple en voyant la personne ciblée sur les photos d'une fête de Noël au bureau : « Salut Jean, c'est encore moi, Stéphane. Tu étais vraiment saoul jeudi dernier ! J'espère que tu as pu te débarrasser de cette vilaine tache de bière sur ton t-shirt rouge ! »

En outre, l'adresse électronique de l'expéditeur semble généralement provenir d'une source crédible et peut même contenir le logo ou des liens vers un site Web frauduleux, conçu pour tromper le destinataire. Comme le niveau de confiance d'une « baleine » et son accès à l'entreprise ont tendance à être élevés, le cybercriminel n'hésite pas à passer du temps et à tout mettre en œuvre pour que sa démarche semble crédible.

Pour se protéger des attaques de whaling, il faut commencer par informer les personnes clés au sein de votre entreprise, pour qu'elles soient conscientes d'être des cibles potentielles permanentes. Encouragez les membres clés du personnel à rester sur leurs gardes en cas de contact non sollicité, surtout lorsqu'il s'agit d'informations importantes ou de transactions financières. Ils doivent toujours se poser des questions : s'attendaient-ils à recevoir cet e-mail, cette pièce jointe ou ce lien ? Cette requête est-elle inhabituelle ?

Ils doivent aussi être formés à reconnaître les signes typiques d'une attaque, comme les fausses adresses e-mail et les faux noms. Il suffit de survoler un nom dans un e-mail avec son curseur pour révéler son adresse complète. En l'examinant de plus près, il est possible de repérer si elle correspond parfaitement au nom et au format de l'entreprise. Votre service informatique doit aussi procéder à des exercices mettant en scène des attaques de whaling pour tester la réaction du personnel.

Les responsables doivent aussi apprendre à faire attention lorsqu'ils publient et partagent des informations en ligne sur les réseaux sociaux comme Facebook, Twitter et LinkedIn. Des informations comme les anniversaires, les vacances, les loisirs, les postes, les promotions et les relations peuvent être utilisées par les cybercriminels pour élaborer des attaques de plus en plus sophistiquées.

Un excellent moyen de réduire le danger que représentent les faux emails est d'exiger que votre département informatique signale tous les emails qui ne proviennent pas du réseau, afin qu'ils soient examinés. La chasse à la baleine repose souvent sur le fait que les cybercriminels arrivent à faire croire à des employés clés que les messages proviennent de l'entreprise elle-même, par exemple un responsable financier qui demande un transfert d'argent sur un compte. Signaler les emails externes aide à repérer les faux courriels qui peuvent sembler légitimes, même pour un œil non averti.

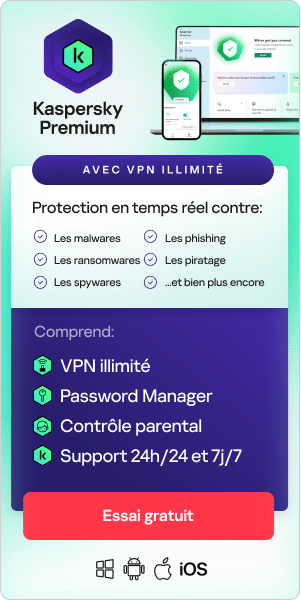

Il est également conseillé d'utiliser un programme anti-phishing spécialisé, qui fournit des services tels que l'analyse d'URL et la validation de liens. Il est également recommandé d'ajouter un niveau supplémentaire de validation lorsqu'il s'agit de la divulgation d'informations sensibles ou d'une somme d'argent importante. Par exemple, une réunion en face à face ou un appel téléphonique sont sûrement les pratiques les plus sûres pour gérer des tâches importantes ou confidentielles plutôt que de passer par des voies électroniques.

Lorsqu'il s'agit d'escroquerie sur Internet, deux têtes valent toujours mieux qu'une. Envisagez de modifier les procédures de votre entreprise, afin que deux personnes s'occupent de confirmer les paiements. Cela permet d'avoir une seconde opinion en cas de doute, mais aussi de ne pas être la cible des représailles du supérieur en question en cas de refus : la peur est une tactique clé du piratage informatique utilisée par les escrocs.