Stuxnet est devenu synonyme de cyberattaques et de cyberguerre. À ce jour, les questions continuent de savoir qui a créé Stuxnet, comment Stuxnet fonctionnait et pourquoi Stuxnet est important pour la cybersécurité. Lisez la suite pour trouver les réponses à ces questions et bien plus encore.

Qu'est-ce que Stuxnet ?

Stuxnet est un ver informatique très sophistiqué qui est devenu largement connu en 2010. Il exploitait les vulnérabilités zero-day inconnues de Windows pour infecter les systèmes cibles et se propager à d'autres systèmes. Stuxnet visait principalement les centrifugeuses des installations d'enrichissement d'uranium de l'Iran, avec l'intention de faire dérailler secrètement le programme nucléaire de l'Iran alors naissant. Cependant, Stuxnet a été modifié au fil du temps pour lui permettre de cibler d'autres infrastructures telles que les conduites de gaz, les centrales électriques et les stations d'épuration.

Si Stuxnet a fait la une des journaux du monde en 2010, son développement a probablement commencé en 2005. Elle est considérée comme la première cyberarme au monde et, pour cette raison, a beaucoup retenu l'attention des médias. Le ver aurait détruit près d'un cinquième des centrifugeuses nucléaires iraniennes, infecté plus de 200 000 ordinateurs et causé la dégradation physique de 1 000 machines.

Comment Stuxnet a-t-il fonctionné ?

Stuxnet est un logiciel malveillant très complexe , qui a été soigneusement conçu pour affecter uniquement des cibles spécifiques et pour endommager le moins possible les autres appareils.

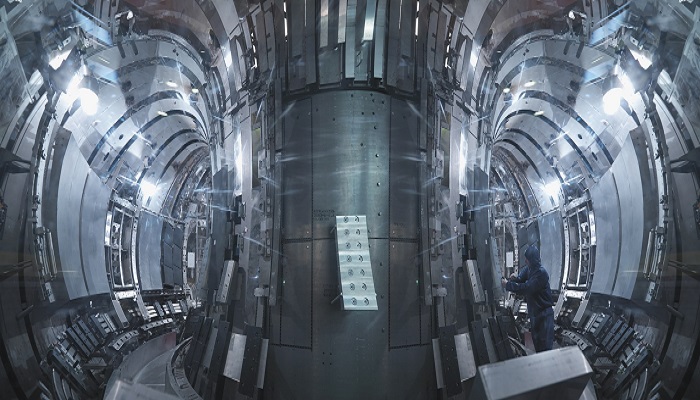

Au début des années 2000, on pensait généralement que l'Iran développait des armes nucléaires dans son installation d'enrichissement d'uranium de Natanz. Les installations nucléaires iraniennes étaient isolées de l'air, ce qui signifie qu'elles n'étaient délibérément pas connectées à d'autres réseaux ou à Internet. (Le terme « vide d'air » fait référence à l'espace physique entre les actifs physiques d'une organisation et le monde extérieur.) On pense que Stuxnet a été transmis via des clés USB portées par des agents à l'intérieur de ces installations nucléaires.

Stuxnet a fouillé chaque PC infecté à la recherche de traces du logiciel Siemens Step 7, que les ordinateurs industriels faisant office d'automates programmables (PLC) utilisent pour automatiser et surveiller les équipements électromagnétiques. Une fois que Stuxnet a trouvé ce logiciel, il a commencé à mettre à jour son code pour envoyer des instructions destructrices à l'équipement électromagnétique contrôlé par le PC. Dans le même temps, Stuxnet envoyait de faux retours d'informations au contrôleur principal. Par conséquent, toute personne contrôlant l'équipement ne pouvait se rendre compte que quelque chose n'allait pas jusqu'à ce que l'équipement commence à s'autodétruire.

En substance : Stuxnet a manipulé les vannes qui pompaient de l'uranium gazeux dans les centrifugeuses des réacteurs de Natanz. Cela a augmenté le débit de gaz et surchargé les centrifugeuses en rotation, les faisant surchauffer et s'autodétruire. Mais pour les scientifiques iraniens qui regardaient les écrans d'ordinateur, tout semblait normal.

Stuxnet était très sophistiqué. Il utilisait quatre attaques zero-day distinctes pour s'infiltrer dans les systèmes et était conçu pour infliger des dommages uniquement aux systèmes de contrôle industriel de Siemens. Stuxnet comportait trois parties :

- Un ver qui a effectué la majeure partie du travail

- Un fichier lien qui automatisait l'exécution des copies de vers propagées

- Un rootkit qui cachait des fichiers

Stuxnet a été découvert en 2010 après que les inspecteurs des installations nucléaires de l'Iran se soient dits surpris de la fréquence à laquelle les centrifugeuses tombaient en panne. Une enquête plus approfondie par des experts en sécurité a révélé que un logiciel malveillant puissant était la cause. (L'un des experts en sécurité était Sergey Ulasen, qui a ensuite travaillé pour Kaspersky.) Stuxnet était difficile à détecter car il s'agissait d'un tout nouveau logiciel malveillant sans signature connue, qui utilisait plusieurs vulnérabilités zero-day.

Stuxnet n'était pas conçu pour être étendu au-delà des installations nucléaires iraniennes. Cependant, le logiciel malveillant s'est retrouvé sur les ordinateurs connectés à Internet et a commencé à se propager en raison de sa nature extrêmement sophistiquée et agressive. En revanche, il causait peu de dégâts aux ordinateurs extérieurs qu'il infectait, car Stuxnet avait été conçu spécialement pour endommager certaines cibles uniquement. L'impact de Stuxnet a été principalement ressenti en Iran.

Qui a créé Stuxnet ?

Si personne n'a officiellement revendiqué Stuxnet, il est largement admis qu'il s'agit d'une création conjointe des services de renseignement américain et israélien. Selon les informations recueillies, le programme classifié visant à développer le ver portait le nom de code « Olympic Games ». Il a débuté sous le président George W. Bush et s'est poursuivi sous le président Obama. L'objectif du programme était de faire dérailler ou du moins de retarder le programme nucléaire naissant de l'Iran.

Dans un premier temps, des agents ont installé le logiciel malveillant Stuxnet dans quatre bureaux d'ingénierie associés à Natanz – un site clé en Iran pour son programme nucléaire – en s'appuyant sur une utilisation imprudente de clés USB pour transmettre l'attaque au sein de l'installation.

Pourquoi Stuxnet est-il si célèbre ?

Stuxnet a suscité un grand intérêt dans les médias et a fait l'objet de documentaires et de livres. Il s'agit encore à ce jour de l'une des attaques de logiciels malveillants les plus avancées de l'histoire. Stuxnet était important pour un certain nombre de raisons :

- Il s'agit de la première arme numérique au monde. Au lieu de se contenter de pirater des ordinateurs ciblés ou de voler des informations, Stuxnet a fui l'espace numérique pour détruire physiquement les équipements que les ordinateurs contrôlaient. Ainsi, il était possible d'attaquer l'infrastructure d'un autre pays via un logiciel malveillant.

- Il a été créé au niveau de l'État-nation, et bien que Stuxnet ne soit pas la première attaque de cyberguerre de l'histoire , il a été considéré comme le plus sophistiqué à l'époque.

- Il s'est avéré très efficace : Stuxnet aurait détruit près d'un cinquième des centrifugeuses nucléaires iraniennes. Ciblant les systèmes de contrôle industriels, le ver a infecté plus de 200 000 ordinateurs et causé la dégradation physique de 1 000 machines.

- Il utilisait quatre vulnérabilités zero-day différentes pour se propager, ce qui était très inhabituel en 2010 et encore rare aujourd'hui. Parmi ces exploits, il y en avait un si dangereux qu'il suffisait d'avoir une icône visible à l'écran – aucune interaction n'était nécessaire.

- Stuxnet a souligné le fait que les réseaux isolés peuvent être rompus – dans ce cas, via des clés USB infectées. Une fois que Stuxnet a été sur le système, il s'est propagé rapidement, à la recherche d'ordinateurs contrôlant les logiciels et les API de Siemens.

Stuxnet est-il un virus ?

Stuxnet est souvent appelé virus, mais il s'agit en fait d'un ver informatique. Bien que les virus et les vers soient deux types de programmes malveillants, les vers sont plus sophistiqués car leur activation ne nécessite aucune interaction humaine. Ils peuvent au contraire se propager une fois qu'ils ont pénétré dans le système.

En plus de supprimer des données, un ver informatique peut surcharger les réseaux, consommer de la bande passante, ouvrir une porte dérobée, réduire l'espace sur le disque dur et diffuser d'autres programmes malveillants dangereux tels que les rootkits, les logiciels espions et les ransomwares .

Pour en savoir plus sur la différence entre les virus et les vers, lisez notre article ici .

L'héritage de Stuxnet

En raison de sa notoriété, Stuxnet est entré dans la conscience publique. Alex Gibney, documentariste nominé aux Oscars, a réalisé Zero Days , un documentaire de 2016 qui racontait l'histoire de Stuxnet et examinait son impact sur les relations de l'Iran avec l'Occident. Kim Zetter, une journaliste primée, a écrit un livre intitulé Le compte à rebours jusqu'au jour zéro , qui détaille la découverte et les conséquences de Stuxnet. D'autres livres et films sont également sortis.

Les créateurs de Stuxnet l'auraient programmé pour expirer en juin 2012 et, de toute façon, Siemens a publié des correctifs pour son logiciel automate. Cependant, l'héritage de Stuxnet s'est poursuivi sous la forme d'autres attaques de logiciels malveillants basées sur le code d'origine. Les successeurs de Stuxnet étaient :

Duqu (2011)

Duqu a été conçu pour enregistrer les frappes au clavier et extraire les données des installations industrielles, probablement pour lancer une attaque ultérieure.

Flamme (2012)

Flame était un logiciel espion sophistiqué qui enregistrait, entre autres, les conversations sur Skype , les frappes au clavier et les captures d'écran. Comme Stuxnet, Flame voyageait via une clé USB. Elle ciblait les organisations gouvernementales et éducatives, ainsi que certains particuliers, principalement en Iran et dans d'autres pays du Moyen-Orient.

Havex (2013)

L'objectif d'Havex était de recueillir des informations auprès de sociétés énergétiques, aéronautiques, de défense et pharmaceutiques, entre autres. Le logiciel malveillant Havex ciblait principalement les organisations américaines, européennes et canadiennes.

Industroyer (2016)

Cela visait les centrales électriques. Il aurait causé une panne de courant en Ukraine en décembre 2016.

Triton (2017)

Cette action visait les systèmes de sécurité d'une usine pétrochimique au Moyen-Orient, ce qui fait craindre que le créateur du logiciel malveillant n'ait l'intention de blesser ses employés.

Le plus récent (2018)

Un virus sans nom présentant les caractéristiques de Stuxnet aurait frappé une infrastructure réseau non spécifiée en Iran en octobre 2018.

De nos jours, de nombreux États et acteurs non étatiques utilisent largement les moyens informatiques pour recueillir des renseignements et mener à des opérations d'information ou de sabotage, dans le cadre d'activités criminelles, à des fins stratégiques ou les deux. Cependant, les utilisateurs d'ordinateurs ordinaires ont peu de raisons de s'inquiéter des attaques de logiciels malveillants basés sur Stuxnet, puisqu'ils sont principalement destinés aux industries ou aux infrastructures importantes comme les centrales électriques ou la défense.

La cybersécurité des réseaux industriels

Dans le monde réel, les attaques avancées par des États comme Stuxnet sont rares par rapport aux perturbations opportunistes courantes causées par des choses comme les ransomwares. Mais Stuxnet souligne l'importance de la cybersécurité pour toute organisation. Qu'il s'agisse de ransomwares, de vers informatiques, d'hameçonnage , de protection des emails professionnels (BEC) ou d'autres cybermenaces, voici quelques mesures que vous pouvez prendre pour protéger votre organisation :

- Appliquez une stratégie Apportez votre propre appareil (BYOD) stricte qui empêche les employés et les sous-traitants d'introduire des menaces potentielles sur votre réseau.

- Mettez en œuvre une stratégie de mot de passe fort et techniquement appliquée avec une authentification à deux facteurs qui empêche les attaques par force brute et empêche les mots de passe volés de devenir des vecteurs de menace.

- Protégez les ordinateurs et les réseaux à l'aide des derniers correctifs. En vous tenant à jour, vous pourrez profiter des derniers correctifs de sécurité.

- Appliquez une sauvegarde et une restauration simples à tous les niveaux pour minimiser les interruptions, en particulier pour les systèmes critiques.

- Surveillez en permanence les processeurs et les serveurs à la recherche d'anomalies.

- Assurez-vous que tous vos appareils sont protégés par un antivirus complet. Un bon antivirus fonctionnera 24 heures sur 24, 7 jours sur 7, pour vous protéger contre les pirates informatiques et les derniers virus, ransomwares et logiciels espions.

Produits associés :

- Kaspersky Anti-Virus

- Kaspersky Premium Antivirus

- Téléchargez Kaspersky Premium Antivirus avec une version d'essai gratuite de 30 jours

- Kaspersky Password Manager - Version d'essai gratuite

- Kaspersky VPN Secure Connection

Lecture complémentaire :