Qu’est-ce qu’une attaque par force brute ?

Une attaque par force brute utilise la méthode de l’essai-erreur pour deviner les identifiants, les clés de chiffrement ou pour trouver une page Internet cachée. Les pirates informatiques examinent toutes les combinaisons possibles dans l’espoir de deviner la bonne.

Ces attaques sont réalisées par « force brute », c’est-à-dire qu’elles utilisent des moyens excessifs pour essayer de « forcer » l’accès à vos comptes privés.

C'est une vieille méthode d'attaque, mais elle reste efficace et répandue parmi les pirates. En effet, en fonction de la longueur et de la complexité du mot de passe, le craquage peut prendre entre quelques secondes et plusieurs années.

Que gagnent les pirates informatiques avec des attaques par force brute ?

Les auteurs d’attaques par force brute doivent déployer des efforts pour que leurs méthodes portent leurs fruits. Bien que la technologie simplifie les choses, vous pourriez vous interroger sur la motivation de ces individus.

Les pirates tirent parti des attaques par force brute via les méthodes suivantes :

- Exploitation de publicités ou collecte de données d’activité

- Vol de données personnelles et d’objets de valeur

- Diffusion de programmes malveillants pour provoquer des perturbations

- Détournement de votre système à des fins malveillantes

- Atteinte la réputation d’un site Internet

Exploitation de publicités ou collecte de données d’activité.

Les pirates informatiques peuvent exploiter un site Internet en même temps que d’autres personnes pour toucher des commissions publicitaires. Voici les moyens les plus courants pour y parvenir :

- Placement d’annonces de spam sur un site très fréquenté pour gagner de l’argent chaque fois qu’une annonce est consultée ou vue par les visiteurs.

- Réacheminement du trafic d’un site Internet vers des sites d’annonces sponsorisées.

- Infection d’un site ou de ses visiteurs par un programme malveillant de suivi d’activité – en général un logiciel espion. Les données sont vendues aux annonceurs sans votre consentement afin de les aider à améliorer leur marketing.

Vol de données personnelles et d’objets de valeur.

L’intrusion dans des comptes en ligne peut s’apparenter à l’ouverture d’un coffre-fort : toutes les informations, des comptes bancaires aux informations fiscales, peuvent être trouvées en ligne. Il suffit d’une effraction réussie pour qu’un criminel vole votre identité, votre argent ou vende vos informations confidentielles à des fins lucratives. Parfois, des bases de données confidentielles d’organisations entières peuvent être exposées lors de violations de données au niveau d’une entreprise.

Diffusion de programmes malveillants pour provoquer des perturbations.

Si un pirate informatique veut semer la zizanie ou exercer ses talents, il peut rediriger le trafic d’un site Internet vers des sites malveillants. Ils peuvent également infecter directement un site avec des programmes malveillants dissimulés qui seront installés sur les ordinateurs des visiteurs.

Détournement de votre système à des fins malveillantes.

Lorsqu’une seule machine ne suffit pas, les pirates font appel à une armée d’appareils sans défense, appelée botnet, pour accélérer leurs efforts. Les programmes malveillants peuvent s’infiltrer dans votre ordinateur, votre appareil mobile ou vos comptes en ligne à des fins de phishing, d’attaques par force brute et autres. Si vous ne possédez pas de système antivirus, vous risquez davantage d’être infecté.

Atteinte la réputation d’un site Internet.

Si vous gérez un site Internet et que vous êtes la cible d’actes de vandalisme, un cybercriminel peut décider d’infester votre site de contenus obscènes. Il peut s’agir de textes, d’images et de sons à caractère violent, pornographique ou raciste.

Types d’attaques par force brute

Chaque attaque par force brute peut utiliser différentes méthodes pour découvrir vos données confidentielles. Vous pourriez être exposé à l’une des méthodes par force brute suivantes :

- Attaques par force brute simples

- Attaques par dictionnaire

- Attaques par force brute hybrides

- Attaques par force brute inversées

- Bourrage d’identifiants

Attaques par force brute simples : les pirates tentent de deviner logiquement vos identifiants, sans aucune aide de la part d’outils logiciels ou d’autres moyens. Elles peuvent révéler des mots de passe et des codes PIN extrêmement simples. Par exemple, un mot de passe comme « invité12345 ».

Attaques par dictionnaire : lors d’une attaque classique, le pirate choisit une cible et saisit les mots de passe possibles par rapport à ce nom d’utilisateur. Il s'agit d'une attaque par dictionnaire. Les attaques par dictionnaire sont l’outil le plus élémentaire des attaques par force brute. Bien qu’il ne s’agisse pas nécessairement tout à fait d’attaques par force brute, elles sont souvent utilisées comme un élément crucial dans les tentatives de piratage de mots de passe. Certains pirates parcourent des dictionnaires en intégralité et complètent les mots avec des caractères spéciaux et des chiffres, ou utilisent des dictionnaires de mots spécifiques. Toutefois, ce type d'attaque séquentielle est fastidieux.

Attaques par force brute hybrides : ces pirates associent des moyens extérieurs à leurs suppositions logiques pour tenter de s’introduire dans le système. Une attaque hybride combine généralement des attaques par dictionnaire et des attaques par force brute. Ces attaques sont utilisées pour déterminer des mots de passe combinés qui associent des mots courants à des caractères aléatoires. Un exemple d’attaque par force brute de cette nature devinerait des mots de passe tels que NewYork1993 ou Spike1234.

Attaques par force brute inversées : comme son nom l’indique, une attaque par force brute inversée renverse la stratégie d’attaque en commençant par un mot de passe connu. Les pirates recherchent ensuite des millions de noms d’utilisateur jusqu’à ce qu’ils trouvent une correspondance. Beaucoup de ces criminels commencent par utiliser des mots de passe qui ont fuité et qui sont disponibles en ligne à la suite de violations de données.

Bourrage d’identifiants : si un pirate dispose d’une combinaison de nom d’utilisateur et de mot de passe qui fonctionne sur un site Internet, il l’utilisera sur de nombreux autres sites. Les utilisateurs étant connus pour réutiliser leurs identifiants sur de nombreux sites Internet, ils sont les cibles privilégiées d’une attaque de ce type.

Attaque par force brute aidée par des outils

Deviner le mot de passe d’un utilisateur particulier ou d’un site peut prendre beaucoup de temps. Par conséquent, les pirates ont mis au point des outils pour faire le travail plus rapidement.

Des outils automatisés facilitent les attaques par force brute. Ils utilisent un système de déduction rapide conçu pour créer tous les mots de passe possibles et tenter de les utiliser. Les logiciels de piratage par force brute sont en mesure de trouver un mot de passe de dictionnaire en une seconde.

Les outils de ce type ont des solutions de contournement programmées qui leur permettent de faire ce qui suit :

- Fonctionner avec de nombreux protocoles informatiques (comme FTP, MySQL, SMPT et Telnet)

- Permettre aux pirates de pénétrer dans les modems sans fil.

- Identifier les mots de passe faibles

- Déchiffrer les mots de passe dans un espace de stockage chiffré.

- Traduire les mots en leet speak, par exemple « don’thackme » devient « d0n7H4cKm3 ».

- Exécuter toutes les combinaisons possibles de caractères.

- Exécuter des attaques par dictionnaire.

Certains outils peuvent analyser des tables arc-en-ciel précalculées pour les entrées et les sorties de fonctions de hachage connues. Ces « fonctions de hachage » sont les méthodes de chiffrement basées sur des algorithmes utilisées pour traduire les mots de passe en longues séries de lettres et de chiffres de longueur fixe. Autrement dit, les tables arc-en-ciel éliminent la partie la plus difficile de l’attaque par force brute pour accélérer le processus.

Le processeur graphique accélère l’attaque par force brute

Des quantités énormes d’énergie informatique sont nécessaires pour faire fonctionner les logiciels de mots de passe par force brute. Malheureusement, les pirates informatiques ont mis au point des solutions matérielles qui facilitent grandement cette partie du travail.

La combinaison du processeur et de l’unité de traitement graphique (GPU) accélère la puissance de calcul. L’ajout de milliers de noyaux de calcul dans le GPU pour le traitement permet au système de gérer plusieurs tâches à la fois. Le traitement GPU est utilisé pour l’analyse, l’ingénierie et d’autres applications à forte intensité de calcul. Les pirates informatiques qui utilisent cette méthode peuvent déchiffrer des mots de passe environ 250 fois plus vite qu’avec un processeur seul.

Combien de temps faut-il pour déchiffrer un mot de passe ? Pour mettre les choses en perspective, le nombre de combinaisons possibles pour un mot de passe à six caractères comprenant des chiffres est d'environ 2 milliards. Le craquer à l'aide d'une unité centrale puissante qui essaie 30 mots de passe par seconde dure plus de deux ans. Ajouter une seule carte graphique puissante permet au même ordinateur de tester 7 100 mots de passe par seconde et de deviner le mot de passe en 3,5 jours.

Mesures de protection des mots de passe pour les professionnels

Pour assurer votre sécurité et celle de votre réseau, vous devez prendre vos précautions et aider les autres à faire de même. Le comportement des utilisateurs et les systèmes de sécurité du réseau devront tous deux être renforcés.

Pour les spécialistes de l’informatique comme pour les utilisateurs, il convient de respecter quelques conseils d’ordre général :

- Utilisez un nom d’utilisateur et un mot de passe avancés. Protégez-vous avec des identifiants plus forts qu’admin et motdepasse1234 afin de repousser les pirates informatiques. Plus votre mot de passe est fort, plus il sera difficile pour quiconque de le déchiffrer.

- Supprimez tous les comptes inutilisés disposant d’autorisations de haut niveau. Il s’agit de l’équivalent en ligne des portes dont les serrures sont faibles et qui facilitent l’effraction. Les comptes non tenus à jour constituent une vulnérabilité que vous ne devriez pas risquer. Supprimez-les dès que possible.

Une fois que vous aurez acquis les bases, vous devrez renforcer votre sécurité et encourager les utilisateurs à prendre des mesures en ce sens.

Nous commencerons par ce que vous pouvez faire en arrière-plan, puis nous vous donnerons des conseils pour mettre en place des habitudes sûres.

Protections passives pour les mots de passe

Taux de chiffrement élevés : pour qu’il soit plus compliqué de mener à bien des attaques par force brute, les administrateurs système doivent s’assurer que les mots de passe de leur système sont chiffrés en utilisant les taux de chiffrement les plus élevés possible, comme le chiffrement à 256 bits. Plus le nombre de bits contenus dans le schéma de chiffrement est important, plus il est difficile de craquer le mot de passe.

Saler le hachage : les administrateurs doivent également randomiser les hachages de mot de passe en ajoutant une chaîne aléatoire de lettres et de chiffres (appelée salage) pour le mot de passe lui-même. Cette chaîne doit être stockée dans une base de données distincte, puis être extraite et ajoutée au mot de passe avant qu'il ne soit haché. En salant le hachage, les utilisateurs qui disposent du même mot de passe ont des hachages différents.

Authentification à deux facteurs (2FA) : en outre, les administrateurs peuvent exiger une authentification en deux étapes et installer un système de détection des intrusions qui détecte les attaques par force brute. Les utilisateurs doivent donc faire suivre leur tentative de connexion d’un deuxième facteur, comme une clé USB physique ou une analyse biométrique des empreintes digitales.

Limiter le nombre de tentatives de connexion : la limitation du nombre de tentatives réduit également la vulnérabilité aux attaques par force brute. Par exemple, autoriser trois tentatives pour saisir le bon mot de passe avant de verrouiller l’utilisateur pendant plusieurs minutes peut entraîner des retards importants et contraindre les pirates à se tourner vers des cibles plus faciles.

Verrouillage du compte après un nombre excessif de tentatives de connexion : si un pirate informatique est capable de réessayer indéfiniment des mots de passe, même après un verrouillage temporaire, il peut revenir pour réessayer. Le fait de verrouiller le compte et de demander à l’utilisateur de contacter le service informatique pour obtenir un déverrouillage découragera cette activité. Les minuteries de verrouillage courtes sont plus pratiques pour les utilisateurs, mais cette facilité peut représenter une vulnérabilité. Pour pallier à cette faiblesse, vous pourriez envisager le recours au verrouillage à long terme en cas d’un nombre élevé d’échecs de connexion après le verrouillage à court terme.

Ralentir le rythme des connexions répétées : vous pouvez ralentir les efforts d’un pirate en laissant un intervalle entre chaque tentative de connexion. En cas d’échec de la connexion, une minuterie peut empêcher une nouvelle connexion jusqu’à ce qu’un court laps de temps se soit écoulé. Votre équipe de surveillance en temps réel aura ainsi le temps de repérer la menace et pourra essayer de la stopper. Certains pirates pourraient interrompre leurs efforts si l’attente n’en vaut pas la peine.

Captcha obligatoire après plusieurs tentatives de connexion : la vérification manuelle empêche les robots de forcer brutalement l’accès à vos données. Il existe de nombreux types de captchas : retaper le texte d’une image, cocher une case ou identifier des objets dans des images. Quel que soit votre choix, vous pouvez l’utiliser avant la première connexion et après chaque tentative infructueuse pour renforcer la protection.

Utiliser une liste de refus d’adresses IP pour bloquer les pirates informatiques connus. Veillez à ce que cette liste soit constamment mise à jour par ceux qui la gèrent.

Protection des mots de passe par une assistance informatique active

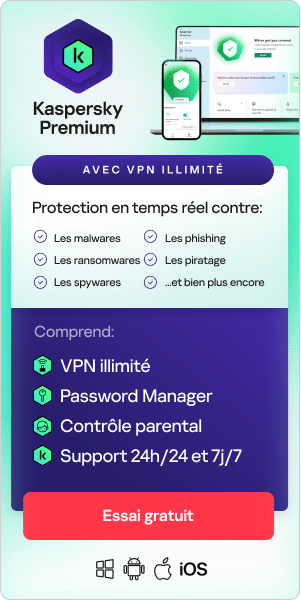

Formation sur les mots de passe : le comportement de l’utilisateur est essentiel à la sécurité du mot de passe. Il faut sensibiliser les utilisateurs à des pratiques sûres et leur fournir des outils pour les aider à conserver leurs mots de passe. Des services comme Kaspersky Password Manager permettent aux utilisateurs d’enregistrer leurs mots de passe complexes et difficiles à retenir dans un « coffre-fort » chiffré au lieu de les écrire de manière dangereuse sur des post-it. Vu que les utilisateurs ont tendance à compromettre leur sécurité par souci de facilité, aidez-les grâce à des outils pratiques qui les protégeront.

Surveillez les comptes en temps réel pour détecter toute activité étrange : Lieux de connexion bizarres, tentatives de connexion excessives, etc. Essayez de trouver des tendances dans les activités inhabituelles et prenez des mesures pour bloquer les pirates potentiels en temps réel. Soyez attentifs aux blocages d’adresses IP et de comptes, et contactez les utilisateurs pour déterminer si l’activité du compte est légitime (si elle semble suspecte).

Comment les utilisateurs peuvent-ils renforcer leurs mots de passe pour lutter contre les attaques par force brute ?

En tant qu’utilisateur, vous avez un rôle important à jouer pour assurer votre protection dans le monde numérique. La meilleure défense contre les attaques par mot de passe consiste à s’assurer que vos mots de passe sont aussi forts que possible.

Les attaques par force brute s’appuient sur le temps pour déchiffrer votre mot de passe. Votre objectif est donc de vous assurer que votre mot de passe ralentit autant que possible ces attaques, car s’il faut trop de temps pour que la violation soit rentable, la plupart des pirates abandonneront et passeront à autre chose.

Voici quelques moyens de renforcer les mots de passe contre les attaques par force brute :

Mots de passe plus longs avec des types de caractères variés. Le cas échéant, les utilisateurs doivent choisir des mots de passe à 10 caractères contenant des symboles ou des chiffres. Ainsi, le nombre de possibilités s’élève à 171,3 trillions (1,71 x 1 020). En utilisant un processeur GPU qui essaie 10,3 milliards de hachages par seconde, il faudrait environ 526 ans pour déchiffrer le mot de passe. Toutefois, un superordinateur pourrait le déchiffrer en quelques semaines. Selon cette logique, l’ajout de caractères rend votre mot de passe encore plus difficile à résoudre.

Phrases de passe élaborées. Toutefois, certains sites n’acceptent pas des mots de passe aussi longs, ce qui signifie que vous devez choisir des phrases de chiffrement complexes plutôt que des mots isolés. Les attaques par dictionnaire sont conçues spécifiquement pour déchiffrer un seul mot et rendent la violation presque facile. Les phrases de passe – mots de passe composés de plusieurs mots ou segments – doivent être complétées par des caractères supplémentaires et des caractères spéciaux.

Créez des règles pour l’élaboration de vos mots de passe. Les meilleurs mots de passe sont ceux dont vous pouvez vous souvenir, mais qui n’auront aucun sens pour une autre personne. Si vous optez pour une phrase de passe, pensez à utiliser des mots tronqués, par exemple en remplaçant « bois » par « bs » pour créer une chaîne qui n’a de sens que pour vous. D’autres exemples peuvent inclure la suppression des voyelles ou l’utilisation des deux premières lettres de chaque mot.

Évitez les mots de passe fréquemment utilisés. Il est essentiel d'éviter les mots de passe les plus communs et de les changer fréquemment.

Utilisez des mots de passe uniques pour chaque site que vous utilisez. Pour éviter d’être victime d’un bourrage d’identifiants, vous ne devez jamais réutiliser un même mot de passe. Si vous souhaitez renforcer votre sécurité, utilisez également un nom d’utilisateur différent pour chaque site. Vous pourrez ainsi éviter que d’autres comptes soient compromis en cas de violation.

Utilisez un gestionnaire de mots de passe. L’installation d’un gestionnaire de mots de passe permet d’automatiser la création et le suivi de vos identifiants en ligne. En vous connectant au gestionnaire de mots de passe, vous pouvez accéder à l’ensemble de vos comptes. Vous pouvez ensuite créer des mots de passe très longs et complexes pour tous les sites que vous visitez, les stocker en toute sécurité, et vous devez seulement mémoriser le mot de passe principal.

Si vous vous demandez combien de temps il faudrait pour pirater votre mot de passe, vous pouvez évaluer la robustesse de la phrase de passe à l’adresse https://password.kaspersky.com.

En 2024, les solutions de sécurité de Kaspersky Lab ont reçu neuf prix AV-TEST pour leur niveau de protection et leur facilité d'utilisation. Dans tous les tests, les solutions Kaspersky ont démontré d'excellentes performances et une excellente protection contre les cybermenaces.

Articles connexes :