Le mot « pirate » évoque l'image de quelqu'un ayant de mauvaises intentions envers les individus, les sites Web et les systèmes d'information des entreprises. La théorie la plus répandue est qu'ils cherchent des moyens de recueillir des données des entreprises et de détruire ou de modifier les informations des clients. Ce type de « méchants » existe certainement. L'industrie de la cybersécurité les appelle les Black Hats mais, en réalité, ils ne sont pas les seuls pirates qui se cachent dans le cyberespace.

Les bons

Faites appel au pirate White Hat, le bon gars (ou la fille) qui utilise ses capacités pour attaquer votre entreprise, mais seulement de façon hypothétique. Son véritable objectif est de découvrir les failles de sécurité de votre système afin de vous aider à protéger votre entreprise contre les pirates dangereux.

Les entreprises embauchent des pirates White Hat pour tester la résistance de leurs systèmes d'information. Ils exécutent des analyses poussées des réseaux à la recherche de programmes malveillants, essayent de pirater les systèmes d'information en utilisant les méthodes qu'utiliseraient les pirates Black Hat et tentent même de leurrer le personnel en cliquant sur des liens qui mènent à des logiciels malveillants.

Les pirates White Hat expliquent partiellement pourquoi les grandes entreprises enregistrent généralement moins d'interruptions de service et éprouvent moins de problèmes avec leurs sites Web. La majorité des pirates savent qu'il sera plus difficile d'entrer dans des systèmes gérés par de grandes entreprises que dans ceux exploités par les petites entreprises, qui ne disposent probablement pas des ressources adaptées pour examiner chaque fuite de sécurité possible.

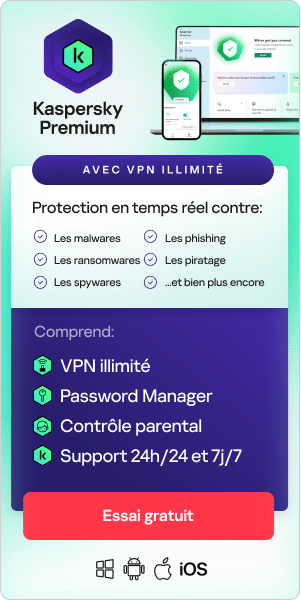

C'est pourquoi il est très important que chaque entreprise en ligne veille à prendre de fortes mesures préventives en installant un programme de sécurité contre les programmes malveillants, des outils de suppression de spyware et des logiciels pare-feu de défense de qualité. Les clients doivent avoir la certitude que les fournisseurs de services en ligne protègent leurs données. Sinon, ils iront voir ailleurs.

La brute

Quelque part entre le blanc et le noir se trouve la brute, les Gray Hats. Certains pirates Gray Hats aiment penser qu'ils font quelque chose de bien pour les entreprises en piratant leur site Web et en envahissant leurs réseaux sans permission, mais les patrons des entreprises apprécient rarement les incursions non autorisées dans l'infrastructure informatique de leur entreprise.

Dans la plupart des cas, la véritable intention d'un Gray Hat est de montrer ses compétences et de se faire de la publicité (ou obtenir une reconnaissance) pour ce qu'il considère comme une contribution à la cybersécurité.

Les Gray Hats disent souvent qu'ils ne cherchent pas à faire du tort avec leurs incursions. Parfois, ils sont simplement curieux de pirater un système de renom, sans tenir compte de la protection de la vie privée et de nombreuses autres lois.

Ils affirment qu'Internet n'est pas sécurisé pour les entreprises et considèrent que leur mission est de rendre cet espace plus sûr pour les individus et les organisations. Ils font cela en piratant des sites Web et des réseaux, ainsi qu'en provoquant le chaos pour montrer au monde qu'ils ont raison.

Dans la plupart des cas, les Gray Hats fournissent de précieux renseignements aux entreprises. Néanmoins, la communauté des White Hats (et la plupart du cybermonde) ne considère pas leurs méthodes comme éthiques.

Les choses évoluent de plus en plus

Il y a quelques décennies de cela, aux États-Unis, les voisins ne fermaient pas les portes de leur maison à clé. Aujourd'hui, les portes sont presque toujours fermées à clé et la plupart des maisons disposent d'alarmes de sécurité pour protéger la propriété. Les propriétaires en sont venus à penser que quelqu'un, tapi dans l'ombre, attend leur premier faux pas.

Les entreprises qui possèdent un site Web et des systèmes d'information font face à la même réalité que les propriétaires. Ils savent que quelqu'un guète probablement leur quartier Internet et attend le bon moment pour entrer par effraction et voler des informations sur les clients.

En outre, les pirates Black Hat sont susceptibles d'implanter un programme malveillant qui espionne l'activité du personnel et des clients.

Même si les White Hat fonctionnent comme les « pirates à gages » et testent constamment l'infrastructure d'informations des entreprises pour veiller à ce qu'aucune menace ne pèse sur elle, adopter toutes les mesures préventives adaptées reste indispensable pour les entreprises. Cela commence par l'installation et la maintenance de logiciels antivirus, d'outils de suppression des spyware et de pare-feu de défense robustes.

Ce ne sont pas uniquement les opérations commerciales qui sont en jeu. Les informations sur les clients (et leur confiance envers l'intégrité de l'entreprise) sont également menacées.

Articles connexes :

- Qu'est-ce qu'un adware?

- Qu'est-ce qu'un cheval de Troie?

- Faits et FAQ sur les virus informatiques et les programmes malveillants

- Courriers indésirables et phishing