D'après la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis, la première forme de cybercriminalité aux États-Unis est « l'escroquerie à l'aide d'un imposteur », avec 1 personne sur 5 déclarant une perte financière à la suite d'un incident. Pour être clair, l'escroquerie à l'imposteur est une situation dans laquelle un acteur en ligne malveillant vole ou coopte l'identité de la victime dans l'espoir de l'extorsionner (ou celle d'une organisation affiliée) par la suite. De plus, comme l'adresse e-mail est généralement la clé qui permet d'accéder à la plupart des types d'informations personnelles en ligne (des comptes de réseaux sociaux aux serveurs de jeux en passant par les paniers d'achat individuels), les cybercriminels tentent souvent d'abord de pirater et de voler un e-mail personnel (ou professionnel).

C'est pour cette raison que, ces dernières années, les spécialistes de la cybersécurité du monde entier ont recommandé aux entreprises comme aux particuliers de mettre en œuvre des protocoles d'authentification multifacteur sur leurs comptes de messagerie (et partout où cela est possible). De la même manière, il a également été conseillé aux entreprises et aux particuliers d'utiliser des clients de messagerie dotés de stratégies strictes d'authentification/validation des emails, afin de se protéger des messages de phishing entrants en provenance de serveurs falsifiés . Si vous craignez que vous ou votre entreprise n'utilisiez pas de protocoles d'authentification multifacteur ou de stratégies sécurisées de validation des emails, lisez la suite pour en savoir plus sur les deux.

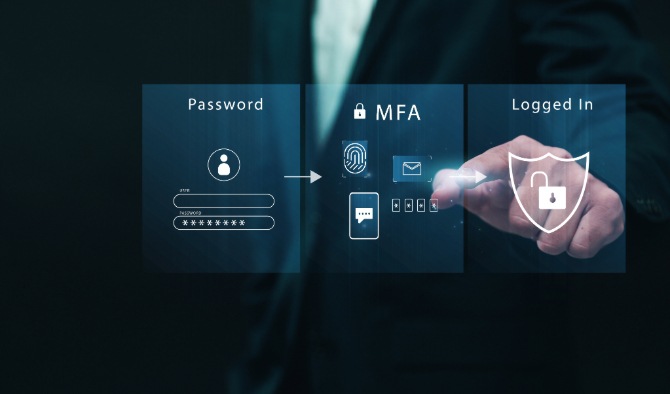

Qu'est-ce que l'authentification multifacteur ?

L'authentification multifacteur, parfois abrégée simplement MFA, est une pratique de cybersécurité qui active plusieurs niveaux de vérification de sécurité avant d'autoriser un utilisateur à accéder à un certain système. Dans le cas d'un compte de messagerie, l'utilisateur peut être invité à saisir une ou plusieurs des informations suivantes : un mot de passe complémentaire, le code provenant d'un SMS sécurisé ou la réponse à une question de sécurité définie. L'authentification multifacteur est principalement utilisée pour empêcher les pirates informatiques et autres acteurs en ligne malveillants d'accéder aux comptes en ligne avec des identifiants volés.

D'autres types d'authentification multifacteur incluent :

- Messages vocaux : il s'agit d'un appel automatisé et sécurisé passé vers votre mobile qui contient la phrase secrète ou le code à usage unique.

- Notifications push (avec ou sans correspondance des numéros) : les notifications push sans correspondance des numéros prennent généralement la forme d'une notification sur votre appareil mobile ou votre tablette qui nécessite une interaction, par exemple, une demande à l'utilisateur de saisir les numéros de la notification dans une application en ligne pour approuver la demande d'authentification.

- Mot de passe à usage unique (OTP) : les mots de passe à usage unique sont un système à base de jetons qui envoie un mot de passe unique et à usage unique à une adresse e-mail secondaire, à un téléphone mobile ou à une tablette en toute sécurité. Elles sont généralement gérées par votre client ou fournisseur de messagerie et impliquent que l'utilisateur saisit un mot de passe à usage unique dans un laps de temps qui vous est imparti. Ils peuvent également être générés par du matériel sécurisé et se composent généralement de quatre à douze chiffres.

- Infrastructure à clé publique (ICP) : il s'agit d'un ensemble de matériels et de logiciels sous-jacents qui utilisent un système de chiffrement asymétrique à deux clés pour chiffrer, échanger et valider des données à l'aide de certificats numériques.

- Fast Identity Online (FIDO) : à l'aide d'un authentificateur FIDO, les utilisateurs accèdent à un système via des technologies telles qu'un lecteur d'empreintes digitales, un bouton sur un appareil à second facteur, un code PIN saisi en toute sécurité (généralement sur un appareil externe), la voix Reconnaissance de l'image, logiciel de reconnaissance de la rétine ou de reconnaissance faciale.

Pourquoi utiliser l'authentification multifacteur pour vos emails ?

Les cybercriminels ont conçu des moyens de plus en plus sophistiqués pour pirater votre mot de passe au cours de la dernière décennie, ce qui signifie que les mots de passe (peu importe leur niveau de sécurité) deviennent rapidement insuffisants. Si l'authentification multifacteur n'est pas disponible sur votre système, nous vous recommandons d'utiliser un mot de passe sécurisé (de 10 à 12 caractères, contenant un mélange de caractères spéciaux, de chiffres, de lettres majuscules et minuscules), de ne jamais réutiliser une chaîne de mot de passe et stockerez tous vos mots de passe uniques dans un Gestionnaire de mots de passe ou un coffre-fort , qui chiffrera vos mots de passe stockés sur votre ordinateur local ou en ligne. Ainsi, même si une violation se produit dans votre système, vos mots de passe restent incompréhensibles pour les pirates informatiques et autres acteurs en ligne malveillants.

De plus, l'authentification multifacteur réduit les risques d' attaque par force brute , car les processus de validation ont souvent lieu sur un appareil distinct, ce qui signifie que le pirate doit accéder à plus d'un appareil avant d'accéder à vos informations personnelles. Avec environ 50 à 60 % des violations de données résultant directement du vol des identifiants de connexion, l'authentification multifacteur est l'un des meilleurs moyens de défendre votre système et de mettre votre entreprise en conformité avec l'évolution des normes.

Mise en œuvre de l'authentification multifacteur

Dans de nombreux portails logiciels et clients de messagerie modernes, l'authentification multifacteur est activée par défaut ou nécessite une simple modification des paramètres dans les préférences de sécurité de l'interface respective.

Une application très basique de MFA l'utiliserait sur les administrateurs et les utilisateurs privilégiés de votre système. Cependant, MFA doit être déployé à plus grande échelle et être utilisé par tous les membres de votre entreprise (ou famille), y compris sur le matériel ou les logiciels qu'ils utilisent dans nos locaux ou à l'étranger. Une mise en œuvre efficace de l'AMF doit inclure trois éléments de vérification :

- Quelque chose que l'utilisateur est : il s'agit d'une forme de protocole de sécurité biométrique, comme un logiciel de reconnaissance faciale ou d'empreintes digitales.

- Quelque chose que l'utilisateur possède : il s'agit souvent d'un OTP dans un SMS ou une notification envoyé sur un appareil mobile ou une tablette.

- Quelque chose que l'utilisateur sait : cela inclut les mots de passe, les phrases secrètes et les réponses mémorisables à des questions personnelles que seul l'utilisateur doit savoir. Le problème principal ici est que aucun des éléments ci-dessus ne doit être facilement devinable ou être tiré d'informations existantes déjà en ligne (par exemple, sur les réseaux sociaux). Pour en savoir plus sur ce qui fait une bonne réponse et une phrase secrète mémorables, vous pouvez lire notre article sur les phrases secrètes ici.

Qu'est-ce que l'authentification 2FA ou à deux facteurs ?

L'authentification à deux facteurs, parfois appelée 2FA, vérification en deux étapes ou authentification à deux facteurs, est une forme d'authentification à plusieurs facteurs qui requiert deux types de procédures de vérification avant qu'un utilisateur puisse accéder au système souhaité.

Qu'est-ce que l'authentification de messagerie ?

L'authentification des emails, parfois appelée validation des emails, est un groupe de normes qui vise à empêcher les emails envoyés depuis de faux expéditeurs, également connu sous le nom d'usurpation d'identité. Les clients de messagerie les plus populaires et les plus sécurisés ont tendance à utiliser trois ensembles de normes différents pour vérifier les e-mails entrants : SPF (Sender Policy Framework), DKIM (Domain Keys Identified Mail) et DMARC (Domain-based Message Authentication, Reporting, and Conformance) . Ces normes vérifient si le message provenant de @domain.com provient bien du domaine indiqué.

Plus précisément, DMARC sert à vérifier que l'adresse « De » est bien légitime et s'affiche correctement, le SPF indique les serveurs autorisés à envoyer des emails depuis votre domaine et DKIM ajoute une signature numérique aux emails afin que les serveurs de messagerie qui les reçoivent peut vérifier l'expéditeur plus facilement.

Par conséquent, ces normes permettent aux clients de messagerie d'éliminer et de bloquer plus facilement les courriers indésirables et les messages de phishing des escrocs. Cependant, comme ces normes sont facultatives, les clients de messagerie de petite taille ne les appliquent pas, ce qui entraîne de nombreux cas d'usurpation d'identité et de falsification en ligne.

Comment implémenter l'authentification de messagerie

La plupart des clients de messagerie les plus populaires ont déjà implémenté les normes SPF, DKIM et DMARC dans leur logiciel. Si vous devez les configurer manuellement sur votre client, il vous faudra les modifier et ajouter des enregistrements DNS supplémentaires pour les trois standards. Heureusement, cependant, cela peut être une procédure compliquée et doit être gérée par une personne ayant un niveau élevé de connaissances en informatique ou un professionnel de l'informatique dédié.

Pour une couche de sécurité supplémentaire, que ce soit pour votre système professionnel ou personnel, nous vous recommandons d'utiliser l'application de connexion VPN de Kaspersky . Les VPN vous permettent de vous connecter à distance aux actifs et aux serveurs de votre entreprise via un tunnel numérique chiffré. Ce tunnel protège votre système des dangers potentiels du Wi-Fi public et des connexions Internet non sécurisées lorsque vous vous déplacez. Si vous souhaitez en savoir plus sur le fonctionnement des VPN, lisez notre article dédié .

Même si les méthodes d'authentification multifacteur sont l'un des meilleurs moyens de défendre vos systèmes personnels ou professionnels contre les intrusions d'acteurs malveillants et d'autres menaces en ligne, elles ne sont pas sécurisées à 100 %. Pour découvrir un système de cybersécurité tout compris et primé (avec assistance à distance, suppression des menaces existantes et assistance 24h/24 et 7j/7) qui vous offre la meilleure défense contre le monde en constante évolution de la cybercriminalité, essayez Kaspersky Premium dès aujourd'hui.

Articles connexes :

- Que sont les gestionnaires de mots de passe et sont-ils sécurisés ?

- Qu'est-ce que l'usurpation d'identité et comment l'éviter ?

- Usurpation d'adresse IP et attaques par usurpation d'identité

- Qu'est-ce qu'un VPN et comment ça marche ?

- Comment arrêter les courriers indésirables?

- Chiffrement des emails et comment chiffrer les emails

Produits recommandés :