Les avantages des développements technologiques et de l’utilisation généralisée d’Internet sont nombreux, notamment un meilleur accès à l’information et une plus grande interconnexion. Cependant, ces avancées exposent également les utilisateurs à toute une série de risques en matière de cybersécurité. Parmi ces risques, on compte les cyberattaques dont le but ultime est de dérober des identités, de l’argent ou de prendre illégalement le contrôle des comptes et des profils des victimes. Le phishing, comme on appelle cette catégorie de cybercrimes, est aujourd’hui si répandu qu’on a compté plus de 255 millions d’attaques entre janvier et octobre 2022, soit une augmentation de 61 % par rapport à l’année précédente.

En raison de la fréquence croissante de ces attaques et des dommages qu’elles peuvent causer aux individus et aux entreprises, connaître leur nature, leur mode opératoire, la marche à suivre après une attaque de phishing et, bien sûr, apprendre à les prévenir est indispensable.

Qu’est-ce que le phishing ?

Pour éviter d’être victime de phishing, il est d’abord essentiel de comprendre la nature de ces attaques. Sans entrer dans le détail, il s’agit d’un type d’escroquerie, souvent exécuté par email, message ou appel téléphonique, dans lequel un acteur malveillant manipule sa cible pour l’amener à partager ses informations de connexion, ses identifiants ou d’autres données personnelles, puis les utilise à des fins malveillantes.

Le National Institute of Standards and Technology définit le phishing comme « une tentative par des criminels de vous inciter à partager des informations ou à entreprendre une action qui leur donne accès à vos comptes, à votre ordinateur ou même à votre réseau ».

Après avoir obtenu ces informations, le cybercriminel les utilise généralement pour réaliser des gains financiers ou perpétrer d’autres délits. Cela se fait généralement en utilisant les identifiants de connexion volés pour accéder à des comptes bancaires ou des cartes de crédit, des boîtes de réception électroniques, des réseaux domestiques, des profils de réseaux sociaux et même des comptes de service public en ligne. Si les informations d’identification volées comprennent des mots de passe utilisés sur plusieurs comptes, le pirate pourrait même accéder à un plus grand nombre de comptes de la victime et causer davantage de dommages.

Souvent, les pirates tentent de donner une impression de légitimité à leurs escroqueries en se faisant passer pour des entreprises ou des personnes réputées. Ils peuvent par exemple envoyer un email provenant d’une grande entreprise chez laquelle la victime pourrait avoir un compte, bien souvent Yahoo, DHL, Microsoft, Google, Facebook, Adobe ou encore Netflix. Ils peuvent également se faire passer pour un ami ou une connaissance dans le message de phishing. Le message contient souvent un lien vers un faux site Web, où la victime est invitée à fournir des informations confidentielles, comme des identifiants de connexion, des données de carte de crédit, voire des données personnelles, comme des dates de naissance ou des numéros de sécurité sociale.

Types d’attaques de phishing

Les cybercriminels peuvent voler vos informations personnelles afin d’accéder à votre argent ou d’usurper votre identité de multiples façons. La plupart du temps, ils se font passer pour des représentants officiels d’entreprises légitimes et poussent la victime à fournir des informations personnelles qui peuvent ensuite être utilisées à des fins lucratives ou de fraude d’identité. Comprendre la forme qu’elles peuvent prendre peut contribuer à la prévention des attaques par phishing. Voici quelques-unes des méthodes de phishing les plus courantes :

- Par email : Le phishing par le biais d’emails malveillants fait de nombreuses victimes. Ces emails semblent généralement légitimes et proviennent de sites Web sur lesquels l’utilisateur a un compte, mais sont en fait envoyés par un pirate pour s’emparer de données personnelles. Ils contiennent souvent des liens qui demandent à l’utilisateur de saisir ses identifiants de connexion ou d’autres données confidentielles. Le pirate peut voler ces données, comme un mot de passe ou des informations relatives à la carte de crédit, et les utiliser à ses propres fins.

- Par message : Comme le phishing par email, le phishing par message, ou smishing, implique des liens d’apparence légitime qui invitent les utilisateurs à se connecter à un compte ou à entrer des données personnelles. Toutefois, dans ce cas-là, le lien est envoyé par SMS ou autres messages texte, et non par email.

- Par téléphone : Dans ce scénario, l’escroc appellera la victime du phishing en se présentant comme un représentant d’une entreprise légitime auprès de laquelle le propriétaire du téléphone pourrait avoir un compte. Le pirate demande alors des informations personnelles pour confirmer les détails du compte et résoudre un prétendu problème. Cette méthode est souvent appelée « vishing ». Si la victime fournit ces données, l’escroc peut les utiliser pour parvenir à ses fins.

- Sur les réseaux sociaux : Certains pirates créent de faux profils sur les réseaux sociaux et mettent au point des arnaques pour tenter de recueillir les informations personnelles d’autres utilisateurs. Ils peuvent par exemple faire croire à la victime qu’elle a gagné un concours et doit fournir son numéro de téléphone, son adresse email et ses coordonnées bancaires. Ils peuvent également prétendre que le compte présente un problème de sécurité et que l’utilisateur doit confirmer ses informations de connexion sous peine de voir son compte bloqué.

N’oubliez pas que les entreprises légitimes, comme les banques, les commerces en ligne et les plateformes de réseaux sociaux, ne demanderont jamais aux titulaires de comptes de fournir des informations confidentielles par l’un des moyens ci-dessus. En cas de doute, il est toujours préférable d’ignorer l’escroquerie potentielle et de contacter l’entreprise légitime par les voies officielles.

Comment reconnaître une attaque de phishing

Les escrocs disposent d’une myriade de moyens pour voler des informations confidentielles, notamment par email, message ou appel téléphonique, et s’en servent pour causer des dommages importants aux victimes de phishing. C’est pourquoi la première étape pour prévenir les attaques par phishing consiste à connaître les tactiques les plus courantes employées par les pirates pour mener à bien ces attaques. Voici ce que pourrait contenir un email, message ou appel téléphonique frauduleux :

- Un compte a fait l’objet de tentatives de connexion suspectes.

- Il y a un problème avec les informations de facturation ou de paiement du compte.

- Les données personnelles ou financières du compte doivent être confirmées.

- Un paiement doit être effectué en cliquant sur un lien.

- Le propriétaire du compte peut prétendre à un remboursement ou à un paiement s’il remplit ses informations à l’aide d’un lien.

En outre, le message ou l’appel téléphonique peut présenter d’autres signes de phishing, comme :

- Se faire passer pour une entreprise légitime auprès de laquelle la victime potentielle pourrait avoir un compte, comme Amazon ou Apple.

- Utiliser le logo de l’entreprise dans l’email.

- Faire figurer le nom de l’entreprise dans l’adresse email, mais dans un format non officiel.

- Ne pas pouvoir ou vouloir fournir une confirmation de leur légitimité.

Que faire après une attaque de phishing ?

Les victimes de phishing peuvent se demander quoi faire une fois leurs données compromises. De nombreuses mesures peuvent être prises pour atténuer les dommages causés par l’attaque, éviter d’autres victimes de la même escroquerie par phishing et même protéger la victime de futures attaques. Voici quelques éléments à prendre en compte.

Analyser la situation

Après une attaque par phishing, les victimes doivent comprendre comment l’attaque s’est produite. Cela peut passer par un travail d’enquête, comme l’examen minutieux de l’email ou du message de phishing pour déterminer l’objectif de l’attaque, la vérification des journaux de pare-feu pour détecter toute URL ou adresse IP suspecte, et la détermination exacte des informations et des détails compromis. On conseille également de vérifier tous les comptes associés de près ou de loin aux informations volées pour voir s’il n’y a pas d’activité suspecte.

Signaler l’attaque

Pour les victimes de phishing qui se demandent quoi faire après une attaque, le signalement aux autorités est une option. Même si ce n’est pas toujours simple ou direct, signaler l’attaque est important pour diverses raisons. Par exemple, informer une entreprise légitime qu’un escroc se fait passer pour un représentant officiel le cas échéant. Plus important encore, ce signalement peut aider la victime à reprendre le contrôle des comptes compromis, à la protéger si l’escroc tente d’usurper son identité, et à bloquer toute transaction financière suspecte. Aux États-Unis, le phishing peut être signalé à l’Anti-Phishing Working Group et à la Federal Trade Commission, tandis qu’en Europe, l’organisation responsable est l’Office européen de lutte antifraude. Tous ces éléments peuvent contribuer aux futurs efforts de prévention des attaques de phishing.

Contacter l’entreprise impliquée

Des entreprises légitimes sont souvent impliquées à leur insu dans des attaques de phishing parce que l’auteur de l’attaque se fait passer pour un représentant ou envoie un message censé provenir de l’entreprise. Si c’est le cas, il convient notamment de contacter l’entreprise en question pour l’informer de l’incident après une attaque de phishing. Ainsi, elle peut prendre des mesures pour prévenir les futures attaques en informant ses clients que des escrocs les contactent en son nom.

Déconnecter l’appareil

Dans certains cas, les attaques de phishing peuvent être exécutées à l’aide de programmes malveillants. C’est pourquoi les victimes de phishing doivent impérativement déconnecter d’Internet leur appareil compromis. Cela implique de désactiver la connexion Wi-Fi de l’appareil, ou de déconnecter complètement le réseau Wi-Fi et le réinitialiser. Cette mesure est importante, car elle garantit que le programme malveillant ne sera pas transmis par le réseau.

Mettre à jour tout mot de passe potentiellement compromis

Les escroqueries par phishing manipulent souvent les victimes pour obtenir des informations confidentielles. En général, elles utilisent un lien pour rediriger l’utilisateur vers un faux site Web et l’amener à saisir des informations d’identification, comme des mots de passe. Après avoir cliqué sur un lien de phishing de ce type, mieux vaut modifier tous les mots de passe potentiellement compromis lors de l’attaque. Assurez-vous d’effectuer cette action sur le vrai site Web et non par le biais d’un lien de phishing, et si le mot de passe est réutilisé sur d’autres comptes, veillez à les modifier également.

Lancez une recherche de programmes malveillants

Un logiciel antivirus est essentiel pour garantir la sécurité et la confidentialité de tout appareil, mais il est également important pour prévenir les attaques de phishing. Une fois le logiciel installé, il devrait analyser automatiquement l’appareil pour détecter tout programme malveillant potentiel. Toutefois, il incombe à l’utilisateur de s’assurer que le logiciel est toujours à jour en activant les mises à jour automatiques et d’effectuer des analyses manuelles périodiques pour vérifier qu’aucun appareil, fichier, application et serveur du réseau ne contient de programme malveillant.

Attention à l’usurpation d’identité

Certaines attaques de phishing visent à voler suffisamment d’informations personnelles sur la cible pour pouvoir usurper son identité à des fins malveillantes. Par exemple, en volant le numéro de sécurité sociale, le numéro de téléphone et la date de naissance d’une personne, le pirate informatique peut lancer une attaque par échange de simulations, obtenir de nouvelles cartes de crédit ou perpétrer d’autres types de fraudes. Les victimes de phishing doivent donc être attentives aux signes d’usurpation d’identité, comme des transactions financières ou des factures médicales inattendues, de nouvelles cartes de crédit qu’elles n’ont pas demandées ou des tentatives de connexion suspectes à des comptes en ligne. Aux États-Unis, si l’attaque est financière, elle doit être signalée aux principales agences d’évaluation de crédit du pays (TransUnion, Equifax et Experian) afin de s’assurer que le score de crédit de la victime n’est pas affecté par la fraude d’identité.

8 conseils pour prévenir les attaques de phishing

Si ces attaques sont fréquentes, de nombreuses mesures peuvent être prises pour éviter d’en être victime. Intégrer ces huit conseils dans les mesures de sécurité générales d’un appareil électronique peut contribuer à éviter les tentatives de phishing.

- Reconnaissez les signes d’une attaque de phishing : Connaître le fonctionnement des escroqueries par phishing permet aux utilisateurs de rester vigilants et d’éviter d’en être victimes.

- Effacez ou ignorez les emails et les messages suspects : Savoir reconnaître les signes de phishing permet d’identifier les messages potentiellement malveillants et de les supprimer activement afin de ne pas en être victime.

- Vérifiez l’expéditeur : Faites preuve de vigilance et essayez de vérifier l’expéditeur d’un message suspect. Cela peut commencer par vérifier que le domaine de l’email d’origine est conforme à celui de l’entreprise dont il est censé provenir ou que le numéro de téléphone est un numéro officiel de l’entreprise, par exemple.

- Ne cliquez pas sur des liens et ne téléchargez pas de fichiers provenant d’emails suspects : Il s’agit d’une mesure importante de prévention des attaques de phishing, car elle permet de s’assurer que le destinataire ne donne pas de détails confidentiels sur un faux site Web ou n’installe pas involontairement un programme malveillant.

- Signalez les attaques de phishing : Cela permet d’éviter que cette escroquerie fasse d’autres victimes et permet également aux entreprises impliquées de renforcer leurs mesures de sécurité et d’alerter leurs clients.

- Installez et utilisez des logiciels antivirus et anti-phishing : Ces programmes peuvent contribuer à protéger la sécurité et la vie privée de l’utilisateur en filtrant les messages suspects, en supprimant les programmes potentiellement malveillants et en alertant les utilisateurs le cas échéant. Veillez à garder les programmes à jour et à lancer régulièrement des analyses manuelles.

- Utilisez l’authentification à plusieurs facteurs : Elle garantit une couche de sécurité supplémentaire pour les comptes, de sorte que même si une attaque phishing aboutit, le pirate a moins d’occasions d’utiliser les données volées pour compromettre des comptes bancaires, des profils de réseaux sociaux ou des messageries électroniques, par exemple.

- Sauvegardez régulièrement toutes les données : Qu’il s’agisse d’un smartphone ou d’un ordinateur portable, veillez à ce que toutes les données contenues dans l’appareil soient régulièrement sauvegardées sur un disque dur externe ou dans le cloud, par exemple, afin qu’elles soient toujours protégées et disponibles.

Conclusion

Compte tenu de la sophistication croissante des cybercriminels, les victimes de phishing sont malheureusement fréquentes. Il est important de comprendre ces cybercrimes et les stratégies à mettre en place pour les prévenir. Cependant, il est tout aussi important de connaître les mesures à prendre après une attaque de ce type. Qu’il s’agisse de sécuriser ses appareils et ses comptes, de signaler l’attaque de phishing ou de comprendre comment elle s’est produite, ces étapes essentielles peuvent contribuer à atténuer les dommages qui en découlent.

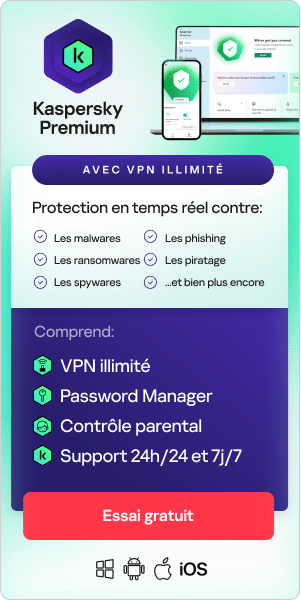

En 2024, les solutions de sécurité de Kaspersky Lab ont reçu neuf prix AV-TEST pour leur niveau de protection et leur facilité d'utilisation. Dans tous les tests, les solutions Kaspersky ont démontré d'excellentes performances et une excellente protection contre les cybermenaces.

Autres articles et liens connexes :

Comment empêcher les courtiers en données de vendre vos données personnelles

Qu’est-ce que le piratage ? Et comment le prévenir ?

Produits et services connexes :

Kaspersky Small Office Security