DÉFINITION DU VIRUS

Type de virus : virus/bug/programme malveillant

Également appelé : CVE-2014-6271

Qu'est-ce que le virus « Bash Bug » ?

Le virus « bash bug », également appelé vulnérabilité Shellshock, représente un risque sérieux pour tous les utilisateurs. La menace exploite le logiciel système Bash couramment rencontré dans les systèmes Linux et Mac OS X afin de permettre aux pirates de prendre le contrôle des appareils électroniques. Un pirate peut simplement exécuter des commandes au niveau du système avec les mêmes privilèges que les services touchés.

La faille lui permet d'associer à distance un fichier exécutable malveillant à une variable exécutée lorsque le logiciel Bash est invoqué.

Dans la majorité des exemples actuels sur Internet, les pirates prennent pour cible à distance des serveurs Web hébergeant des scripts CGI qui ont été écrit en bash.

À l'heure où nous rédigeons ce document, la vulnérabilité a déjà été utilisée à des fins malveillantes, infectant des serveurs Web vulnérables avec des programmes malveillants, et également dans des piratages. Nos chercheurs recueillent en permanence de nouveaux échantillons et indications d'infection basés sur cette vulnérabilité. De nouvelles informations concernant ce programme malveillant seront publiées prochainement.

La vulnérabilité se trouve dans l'interpréteur shell du bash et permet à un pirate d’ajouter des commandes au niveau du système aux variables de l'environnement bash.

Comment le « Bash Bug » fonctionne-t-il ?

Lorsque le serveur Web intègre un script CGI, ce dernier lit automatiquement certaines variables de l'environnement, votre adresse IP, la version de votre navigateur et des informations sur votre système local, par exemple.

Mais imaginez que vous puissiez transmettre ces informations système au script CGI et demander au script d'exécuter des commandes au niveau du système. Ainsi, sans disposer d'aucun identifiant de connexion au serveur Web, dès que vous accédez au script CGI, celui-ci lit les variables de votre environnement, et si elles contiennent la chaîne de failles d'exploitation, le script exécute également la commande que vous avez indiquée.

Qu'est-ce qui rend le virus Bash Bug unique ?

- Il est très facile à exploiter

- L'impact du virus bash est très grave

- Il affecte tous les types de logiciels qui utilisent un interpréteur bash

Des chercheurs tentent également d'identifier si d'autres interpréteurs, tels que PHP, JSP, Python ou Perl, sont impactés. Selon la manière dont le code est écrit, un interpréteur utilise parfois le logiciel bash pour exécuter certaines fonctions, et dans ce cas, d'autres interpréteurs peuvent également être utilisés pour exploiter la vulnérabilité CVE-2014-6271.

Les répercussions sont incroyablement significatives parce que de nombreux appareils embarqués utilisent des scripts CGI (ex. routeurs, appliances domestiques et points d'accès sans fil). Ils sont également vulnérables, et bien souvent difficiles à corriger.

Comment déterminer si votre appareil est infecté ?

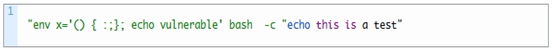

Le meilleur moyen de vérifier si votre système est vulnérable consiste à ouvrir un shell bash sur votre système et à exécuter la commande suivante :

Si le shell renvoie la chaîne « vulnerable », vous devez mettre à jour votre système.

Red Hat inclut des liens vers une étape de diagnostic permettant aux utilisateurs de tester des versions vulnérables de Bash (voir la page https://access.redhat.com/articles/1200223).

Un autre moyen de vérifier si vous avez été infecté par le virus Bash consiste à consulter vos journaux HTTP et vérifier toute activité suspecte. Voici un exemple de modèles d'activité malveillante :

Il existe également des correctifs pour Bash qui consignent chacune des commandes transmises à l'interpréteur bash. C'est une bonne méthode pour vérifier si votre machine a été exploitée. Cela n'empêchera pas un individu d'exploiter cette vulnérabilité, mais les activités du pirate sur le système seront consignées.

Comment bloquer le virus « Bash Bug » ?

Vous devez, avant tout, mettre à jour votre version bash. Différentes distributions Linux proposent des correctifs pour cette vulnérabilité. Même s’ils ne sont pas tous efficaces, l'application de correctifs est la première mesure à prendre.

Si vous utilisez les technologies IDS/IPS, je vous recommande également d'ajouter/charger une signature pour cela. De nombreuses règles publiques ont été publiées.

Pensez également à vérifier la configuration de votre serveur Web. Si vous n'utilisez pas certains scripts CGI, pensez à les désactiver.

Autres articles et liens en rapport avec le virus « Bash Bug »

- Ransomware Onion (cheval de Troie de chiffrement)

- Cheval de Troie Shylock ciblant les services bancaires

- Cybermenaces sur Mac

- Kaspersky Anti-Virus for Linux File Server

- Kaspersky Endpoint Security for Linux

- Kaspersky Security for Linux Mail Server

- Kaspersky Total Security

- Kaspersky Internet Security

- Kaspersky Anti-Virus

- Kaspersky Internet Security for Mac